绕过CDN

查真实ip

- 判断目标是否使用CDN

- 若没有CDN:则直接www.ip138.com

- 若有,绕过CDN,查询真实IP

- 内部邮箱源

- SMTP发送邮件泄露源站IP

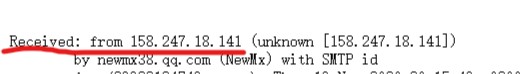

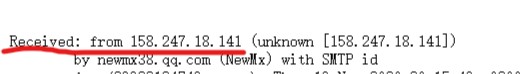

- 大部分公用SMTP服务在发信时邮件头会带上发件者ip,这样导致cdn直接失去对攻击者的防护意义。可以通过注册账号 或者找回密码等,任何可以让网站发送一个邮件给我们的方式 ,来获取源ip,收到邮件后在邮箱中 ,查看该邮件原文

- 重点内容解析:

- Return-Path 退信路径,一封邮件如果无法到达收件人,如收件人不存在,则应该退回到哪个地址。

- Received 收信路径,一封邮件是如何一步一步到达用户邮箱的,重点查看到达本地邮箱(mx.sjtu.edu.cn)的上一条记录

- From 发件人邮箱及昵称,可以随意伪造

- To 正文中的收件人邮箱及昵称列表,可以随意伪造

- Reply-To 回信邮箱地址,设置该值后回信将不回复到 发件人

- Subject 邮件的标题,可随意设定

- Message-ID 邮件的唯一标识符

- 扫描网站测试文件

- 分站域名

- 分站和主站不是同一个ip,但在同一个C段下

- 只把自己的主要业务域名部署了cdn,而在一个服务器的子域名却不部署。这样导致黑客只需要获取一份子域名列表,挨个对子域名的ip与目标域名相匹配,直到访问成功即可

- 国外访问

- 查询历史DNS记录

- 使用抓包工具,分析网站对应的APP的请求,获取真实IP

- 绕过CloudFlare CDN查找真实IP

- 注:CloudFlare 向客户提供基于反向代理的内容分发网络(Content Delivery Network, CDN)及分布式域名解析服务

- DDOS

- 免费cdn在受到的攻击超过自己所承受的防御时则会将域名回源

- SSRF

- 验证获取的IP

原文地址:https://www.cnblogs.com/hacker-snail/p/14008390.html