前言

由于ISP替代了易受攻击的路由器,供渗透测试人员选择的诸如Reaver这样的工具越来越少,对于特定的目标,哪些工具有用与否能够确定的也很少。而如果采用暴力破解WPA密码,可能会需要大量的时间。幸运的是,几乎所有的系统都有一个常见的漏洞,那就是用户。

挑选最弱的一环攻击

用户几乎总是系统中最薄弱的环节,所以对他们的攻击往往是首选,因为他们成本低而又有效。尤其是对于那些网络安全经验比较匮乏的用户或者是非专业技术型的中小型企业来说,他们的电脑或者系统存在许多易受攻击和未修复的漏洞,比如默认的路由管理密码,很容易利用其无线网络进行攻击。对于针对用户的无线wifi攻击,往往wifi钓鱼和欺骗攻击时首选工具。

主角Fluxion以及如何工作

Fluxion(项目源码)的技术和社会工程学自动化的一个混合,它的特点在于诱骗用户自己输入并移交wifi密码。Fluxion需要使用两个AP来工作,集成了干扰和握手包捕获的功能。与Wifiphisher功能类似,但 Wifiphisher缺少了验证WPA密码的功能。

Fluxion是从一个叫做Lindset的高级社会工程攻击演变而来,Fluxion是一个以欺骗无经验的用户泄露网络的密码的重写攻击。

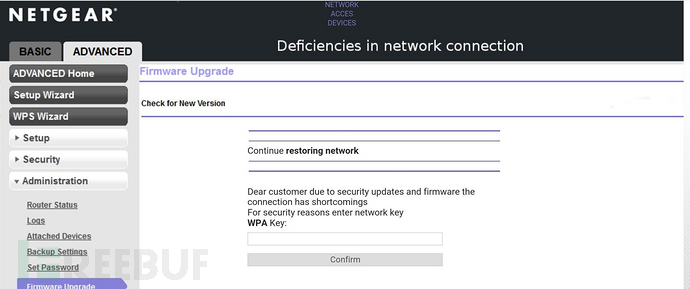

Fluxion是唯一一个通过使用WPA握手功能来控制登录页面的行为和控制整个脚本的行为的工具。它会阻塞原始网络并创建一个具有相同名称的克隆网络,引起断开连接后的用户加入。 并且提供了一个虚假的路由器重新启动或加载固件,并请求网络密码继续登录的页面。 就那么简单^-^。

该工具通过捕获握手包来获得输入的密码,使用Aircrack-ng来验证密码的准确性,期间一直卡住目标AP,直到输入正确密码。

系统兼容性和要求

Fluxion适用于在Kali Linux中运行,确保系统和依赖关系是最新的即可。 可以是专用的Kali系统,虚拟机,甚至是在Raspberry Pi中运行。

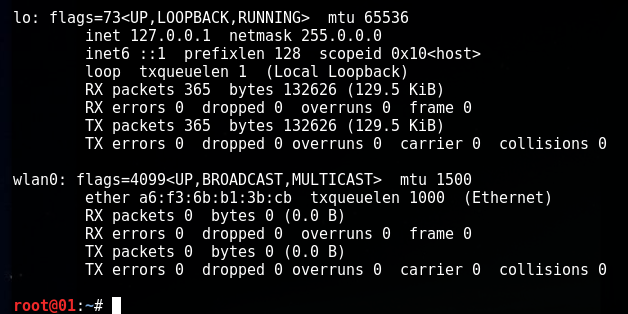

这个工具不能通过SSH使用,因为它使用时还依赖别的窗口。 无线USB网卡方面可选择Atheros AR9271(RTL3070,RTL8187芯片的都可以), 只要确保能够进入监听模式并可以被Kali识别即可。输入iwconfig或ifconfig可以看到。

如何通过Fluxion捕获WPA密码

本文中我们将对连接到接入点“Probe”的用户发起攻击,捕获握手包,设置克隆AP,阻止目标AP,设置假登录页面,并确认输入的密码 。

步骤演示

1. 安装Fluxion

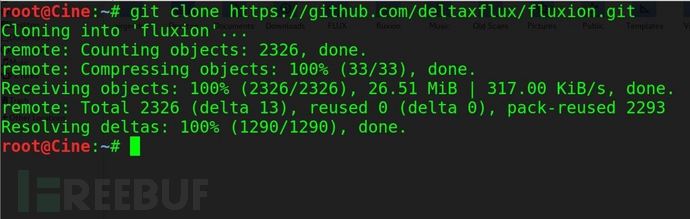

要在kali系统上使用Fluxion,请使用git命令下载项目源码:

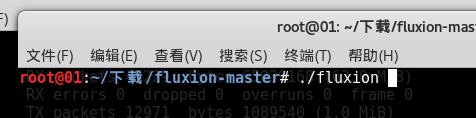

然后进入到项目目录,执行fluxion来查看缺少的依赖库:

cd fluxion

sudo ./fluxion

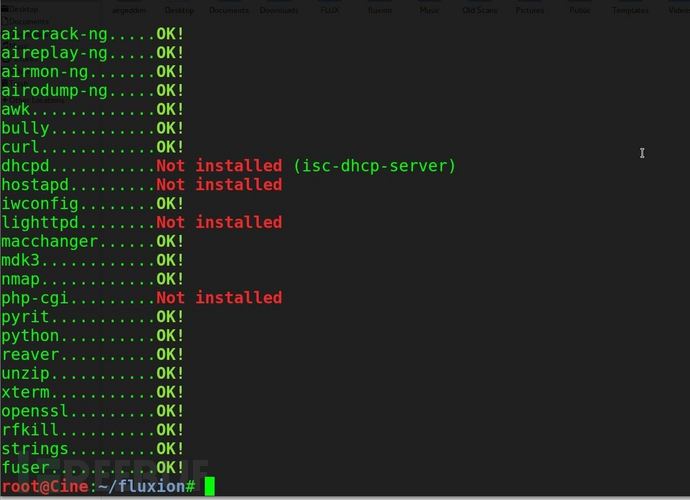

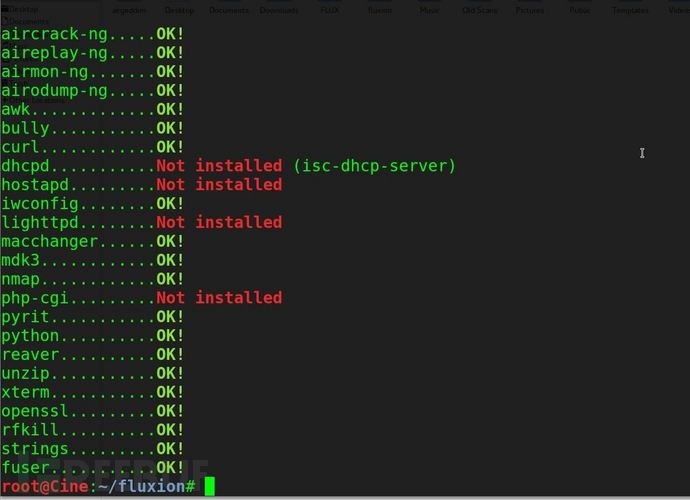

运行后可以看到所缺少的依赖库(每个人查看的情况可能不一样):

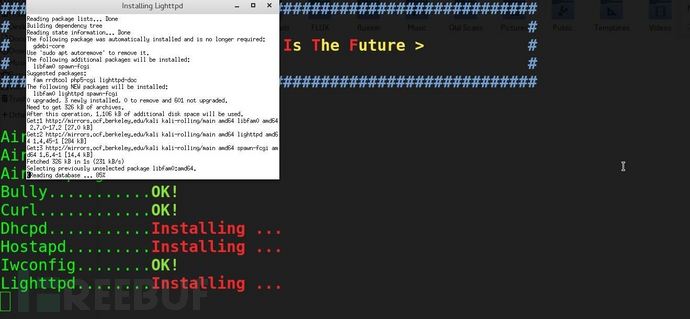

运行Installer.sh来安装依赖库:

sudo ./Installer.sh

过程中会打开一个窗口来安装依赖包,耐心等待安装完成。

依赖库安装完成后,再次运行sudo ./fluxion,进入攻击界面。

2. 扫描附近wifi热点

首先是选择语言,通过按数字键盘的数字来选择语言,按ENTER键进入下一步。

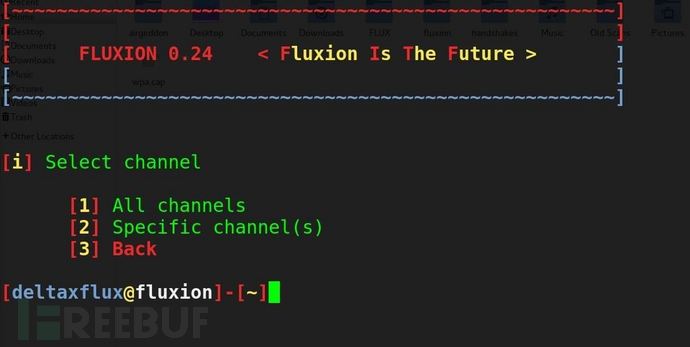

其次是选择搜索的通信信道,加入知道目标的通信信道可选择2指定信道,不然请选择1全信道搜索。过程中会打开一个窗口,当扫描到所需的wifi信号按CTRL + C停止扫描,建议扫描至少30秒以合理验证客户端是否连接到网络。

3. 选择目标AP

通过数字选择目标AP,当然,前提是当前AP是有连接的,不然怎么诱骗攻击

4. 选择攻击

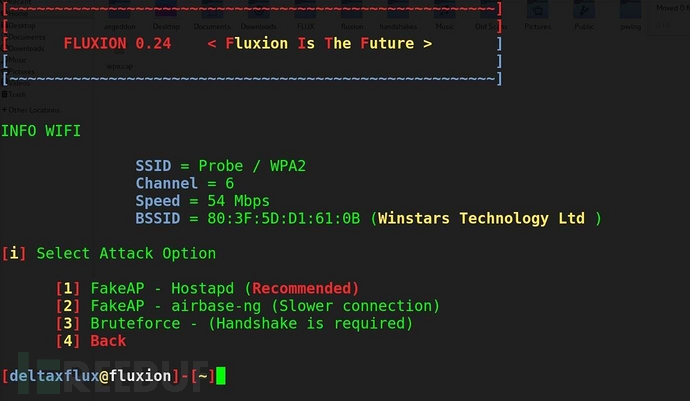

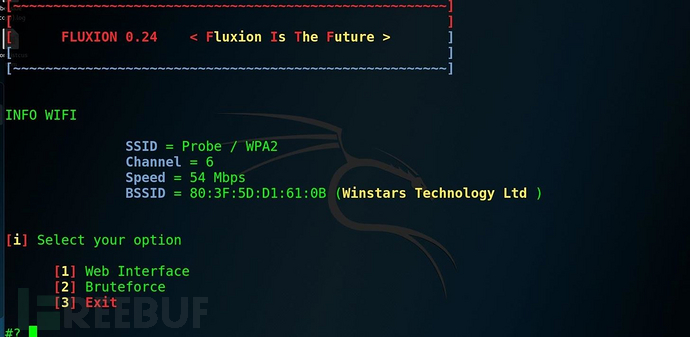

输入目标AP号码后,按Enter键将网络配置文件加载到攻击选择器中。 这里,我们将使用选项1使用Hostapd制作一个“FakeAP”。 这将是我们通过捕获的信息配置的假的克隆AP。 输入1,然后按Enter键。

5. 抓握手包

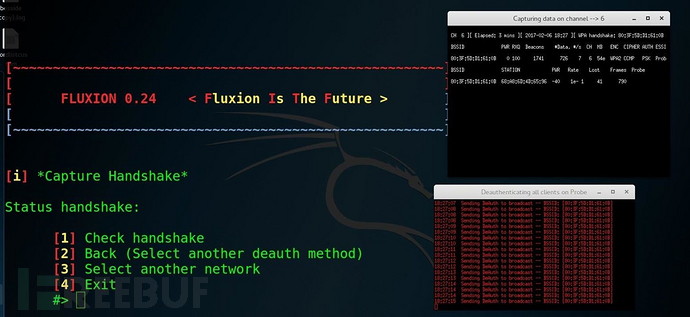

为了验证我们收到的密码是否有效,我们会检查它是否是被捕获的握手包。 如果是,我们可以在下一个窗口上输入。 如果没有,我们可以按Enter键强制网络在继续抓握手包。

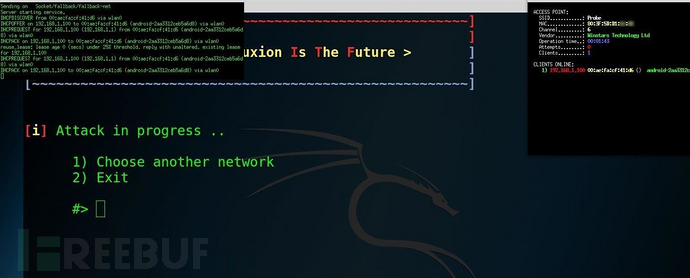

使用Aircrack-ng方法通过选择选项1(“aircrack-ng”),Fluxion将作为客户端发送去认证数据包到目标AP,并收听所产生的WPA握手。 当您看到握手信息出现时,如下图截图右上方所示,您已经抓住了握手。 类型1(用于“检查握手”),并输入以将握手加载到我们的攻击配置中。

6. 创建假的登陆页面

选择1 “Web Interface”。

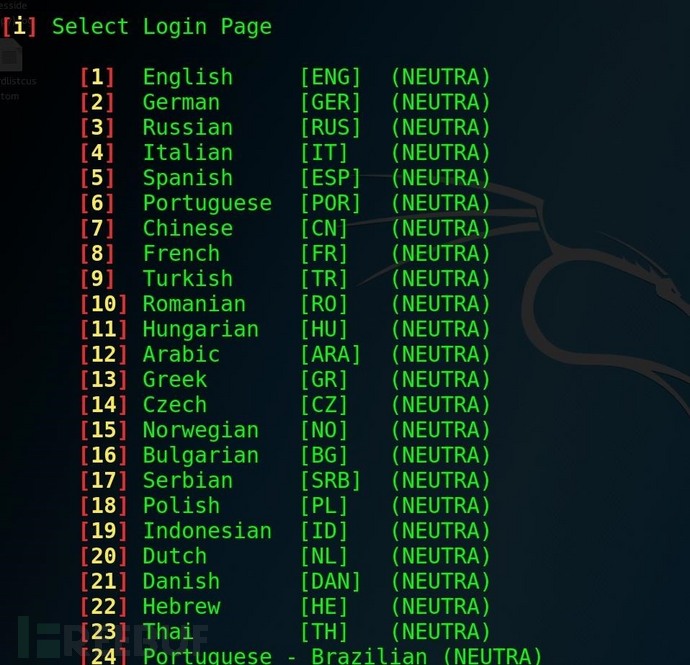

进入页面菜单选项,主要设备和语言匹配,这样比较有说服力。

这里选择了英语Netgear攻击。

7. 捕获密码

用户被指向了虚假的页面。

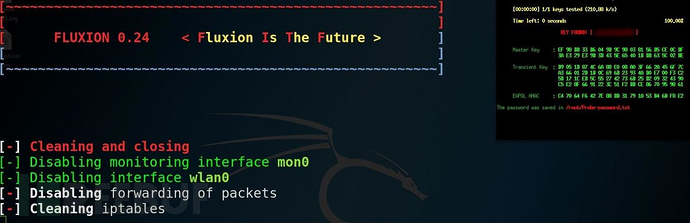

输入错误的密码将失败握手验证,并提示用户再次尝试。 输入正确的密码后,Aircrack-ng会将密码验证并将其保存在文本文件中,同时将其显示在屏幕上。 当干扰停止并且假访问点关闭时,用户被定向到“感谢”屏幕。

您可以通过检查Aircrack-ng屏幕的读数来验证您的成功。

完成,获得密码!

警告:这种技术在没有许可的情况下是非法的,仅自己用于娱乐。

注解:

首先,该工具有中文版本,缺点是,伪造出的登陆界面都是国外的,所以 蒙圈的管理员上线登录都会以为自己登录错了路由,在者 kali自带的伪造服务钓鱼工具Ghost Phisher,比这个更强大,并且可以和msf相互结合,剩下的 我已经不知道什么说了,思路给大家了

这是 以前的课件,大家可以借鉴一下,工具在 github有

https://www.youtube.com/watch?v=4XLUVfoJqo8 工具教程地址需要翻墙

https://github.com/wi-fi-analyzer/fluxion github地址

一般来说 下载完成的 都是 一个压缩包 解压之后,都是附加了 执行权限的

我们执行就好了,第一遍会结合相关的内部组建进行安装,第二次执行就可以正常的使用了

简单的说说原理,,第一 伪造热点 打掉原AP 迫使手机 连接我们的ap 且 受害者自动给了我们密码和相关的 我们需要的秘钥等等

但 别以为 这个不需要字典,,当然 他也需要字典区连接的

于 air套件不同的地方是,它的成功率会高一些

在者 这个支持中文的,

第一 下载 上面有地址

下载后 解压 终端 ./Installer.sh 执行 注意 I大写的“I”!!!

出现其他的框框 无视就好 千万别手欠关掉

爆红很正常,再来一遍就好

之后他会先更新 然后探测内部组件是否完备 缺失的 会自动下载

检测无误之后 会使这个样子 如果你的爆红了 那就再次执行,更新源很重要,

然后插上你的无线网卡,并且 确保在kali中确定能够识别

然后的话 执行压缩包中的 fluxion 执行 ./fluxion

记住 人家给你汉化了 有中文的版本!!!在最下面, 如果你觉得 英文还可以以 我建议你选择英文,因为 国外汉化的有点bug

选择网卡 别 写 waln0 人家给你序号了!!

剩下都是中文的 我真不想多说

熟悉不? 同样 ctrl + c 终止 然后选择

然后根据上面的序号 选择哪个热点 用来攻击

看到了吧 套路都是一样的 ,

剩下的 基本上就不说了 无非需要改一个登陆界面 比如 你需要 tp的登陆界面,或者是360的 亦或者 华硕 华为 小米 等等 ,

在者 没有哪家公司能够抵挡这种抓获握手包的方式去破解路由器 至少在我的知识面中 绝壁没有!!那些号称防止黑客蹭网的手段 无非那几种 ,禁止了pin功能 ,再就是尝试登陆的次数设定成100,超过了就不让你连接,就这样 ,要不然就把在线的客户端明细化,但你能天天盯着你家的路由器 看有没有人蹭网么?

其实还有一种方法 防止蹭网,,但比较繁琐,那就是mac地址绑定 ,解决方法很简单 抓包的时候 能看到那些设备的mac链接了路由器 kali下 直接修改mac,剩下的还是老套路,

道理很简单,静静的蹭网 悄悄地作案 打枪的不要!

以上是自己的 看法 没有贬低的意思,只是想相互的交流下,