简介

在日常工作中我们经常会遇到web、app系统测试,但不妨也了解一下安全测试。只因最近了解了一下burpsuitu,

这款工具在我们常规业务功能测试中毫不影响,且插件比较丰富,极易发现数据越权漏洞。而我现在也是用它burpsuitu作为抓包工具,

比起以前使用的fiddler毫不逊色,所以便去学习一下安全渗透测试。

一、常见web基本安全漏洞

1、跨站脚本注入XSS

XSS脚本大全:https://portswigger.net/web-security/cross-site-scripting/cheat-sheet

说白了就是给前端注入某些js代码,常见与前端页面的备注、留言等会比较容易出现此问题,只要能注入XSS那么全网可能会被攻击页面出现瘫痪,次者被窃取信息(钓鱼)。

危害:XSS可以被利用在受害者客户端执行恶意jis窃取用户信息,甚至可以利用浏览器、浏览器插件漏洞来达到提权的目的。

反射型XSS:输入什么,页面就显示什么;

存储型XSS:会存储到数据可以中,不管什么时候访问页面都会出现;dom型为前端不经过后端处理,比如下拉框选择;

利用将html的闭合再加入我们的js等等脚本;

2、越权

是指本身没有资格去执行访问某些操作,但由于访问控制不完善问题,使得它能够执行本身不能某些操作;

PS:虽然我没有权限访问,但我可以尝试着去访问,哪怕有一些希望,最终被我看到了不该看到的信息。。。

- 垂直越权:比如普通用户访问到了商家管理里;测试方法:访问其他角色才能访问而自己无权访问的链接

- 水平越权:比如A用户,访问到了B用户;测试方法:同一个权限下,访问其他用户的数据

常见于数据查询接口,或者交换token,通过传别的id参数即可,比如用户A的id为1,那么我们可以通过Python脚本把id进行遍历请求接口,从而窃取数据(当然某些id是不规则加密的,比如uuid)。

3、不安全的设计

①明文的密码,未加密;

②脆弱的验证码(通过百度OCR正常识别);

③短信轰炸:短信获取,未设置图形验证码,造成短信轰炸;

④暴力破解:不安全的信息提示 :撞库和爆破准备,暴力破解:如登录提示账号错误,或者密码错误(修复建议:模糊提示,“账户或密码错误”即可)

⑤敏感数据未脱敏,比如手机号、身份证、银行卡号等等;

当然还有很多,比如sql注入、命令注入、文件上传等等,以上为博主长遇见的安全漏洞,且我还是个新手安全渣渣,安全坑也挺深的,了解一下;

4、SQL注入

使用工具:sqlmap

利用sql的闭合或添加其他你想注入的条件进行查询

二、安全测试演练环境:DVWA搭建

1、php集成环境下载:https://www.xp.cn/

安装:下一步下一步,启动apache和mysql就行了。

2、clone代码:https://github.com/digininja/DVWA

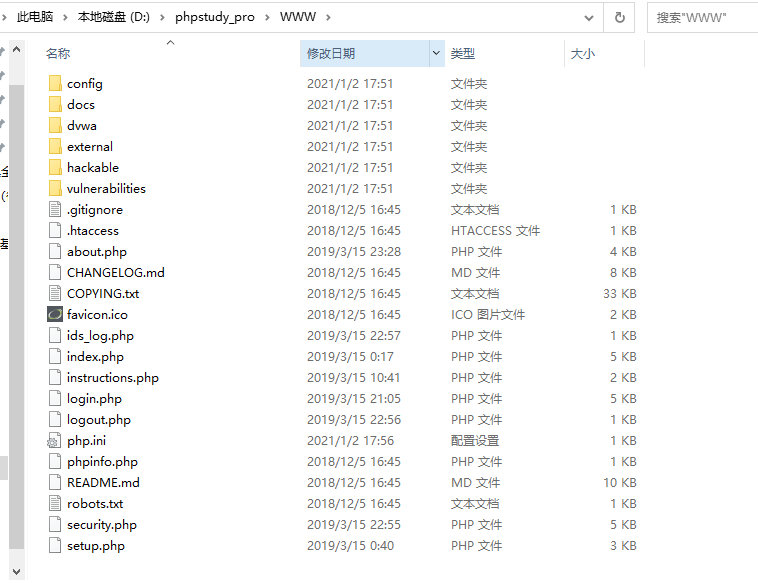

解压即可到WWW目录下,如博主的:

github下载下来的是英文版,需要汉化版请下载链接:https://pan.baidu.com/s/104msWEcMu7uraZ0RbRPSpQ

提取码:gsxl

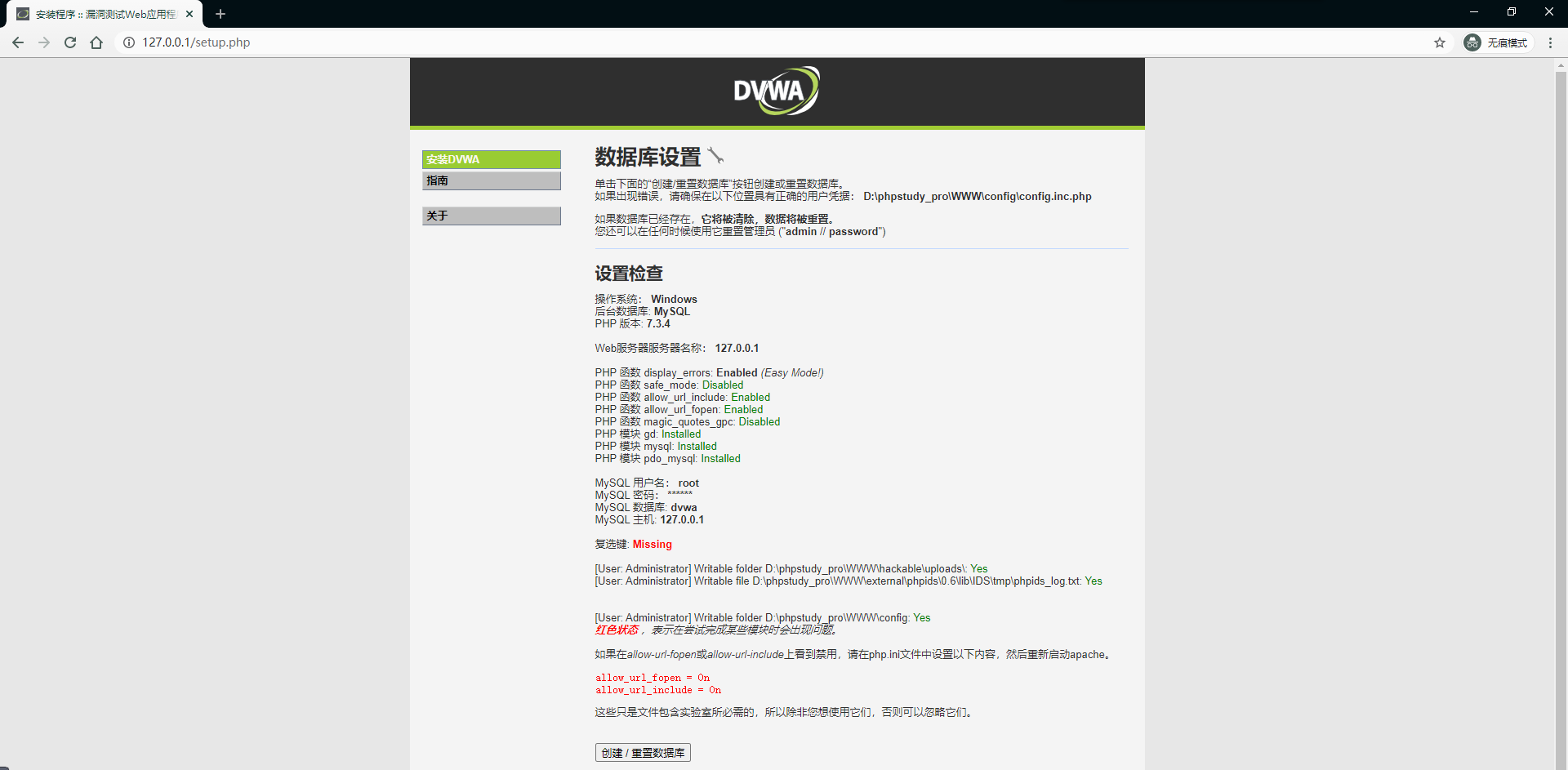

重启apache,查看界面:

https://www.kali.org/downloads/

三、Kali、metasploitable2环境搭建

虚拟机链接:https://pan.baidu.com/s/1gO7csOz7LhQ9Kxrwteba_w 提取码:gsxl

推荐迅雷下载,这样速度比较快,下载后进行解压。

1、kali官方下载链接:https://www.kali.org/downloads/

2、metasploitable2官方下载链接:https://sourceforge.net/projects/metasploitable/

分别双击运行Kali-Linux-2020.4-vmware-amd64.vmx、Metasploitable.vmx,这时选择使用虚拟机打开:

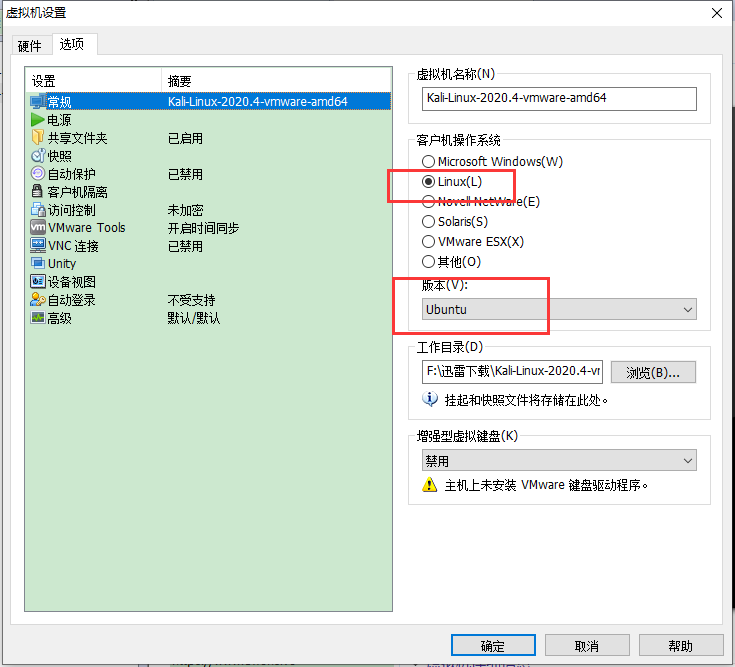

注意:kali需要设置版本为:Ubuntu 才能正常启动

最后开启虚拟机,等待安装成功即可。

kali登录账号密码都是:kali

metasploitable2登录账号密码都是:msfadmin

感谢某些大佬在B站开源教学视频、破解工具提供学习,欢迎来大家QQ交流群一起学习:482713805