Https 443

http 80

TCP/IP 协议栈:将数据封装包头

Ack回复确认位 FIN结束位 SIN 开始位 RST 重置位 Seq 序号位

目的地址 原地址 报文长度 校验和 OFFSET偏移量

- SSH 22端口 远程登录端口 TCP连接

- Telnet 不加密

TCP三次握手

- SYN SEQ ack=SYN+1

- SYN SEQ ACK ack

- SEQ ACK ack

凯文米特尼克攻击 莫里斯

宏泛攻击

DOS攻击--拒绝服务攻击 densify of service

分布式拒绝服务攻击 —DDOS 先控制肉机,同时攻击

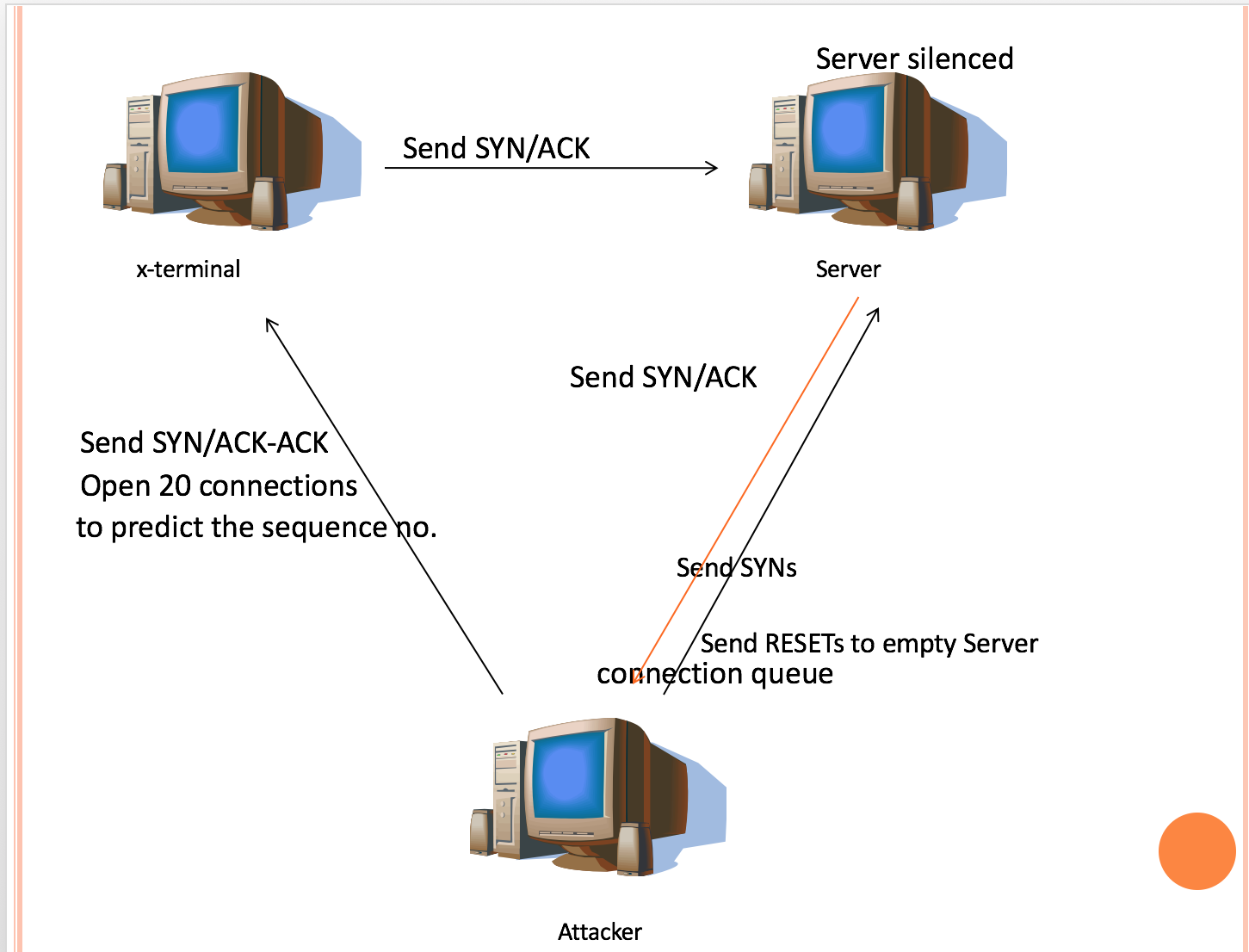

MITNIK ATTAC

1.SYN flooding 拼内存 使服务器不能在接受SYN包

2.连发20个包,预测x-terminal的序列号

3.冒充x-terminal向server发送连接请求(此时server被攻击,不能发送回复包给x-terminal,如果server 发送了一个回复包给x-terminal,由于x-terminal没实际发送包所以会发RST断开连接)

4.冒充x-terminal进行TCP连接server,用刚刚预测的序列号发给server

5.最后用RESET包给 server,此时server的513端口正常使用

为什么攻击513端口?

513端口是服务器开放的端口,选其他端口可能关闭,导致攻击失败