▪什么是AWVS

Acunetix Web Vulnerability Scanner(简称AWVS)是一款知名的网络漏洞扫描工具,它通过网络爬虫测试你的网站安全,检测流行安全漏洞

▪AppScan是IBM公司出的一款Web应用安全测试工具,采用黑盒测试的方式,可以扫描常见的web应用安全漏洞。其工作原理,首先是根据起始页爬取站下所有可见的页面,同时测试常见的管理后台;获得所有页面之后利用SQL注入原理进行测试是否存在注入点以及跨站脚本攻击的可能;同时还会对cookie管理、会话周期等常见的web安全漏洞进行检测。

一、AWVS(网上还有汉化版)

网站开发时,可能会有本身的函数和编程的不规范,对Web扫描得用这种(AWVS)专用扫描器

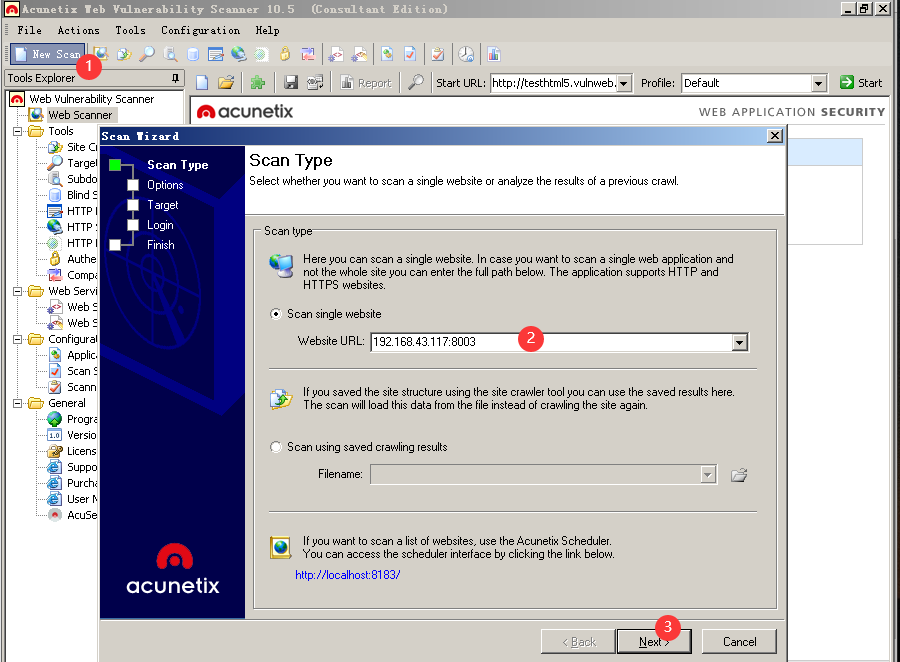

1.进入界面如下,New Scan,输入URL,下一步

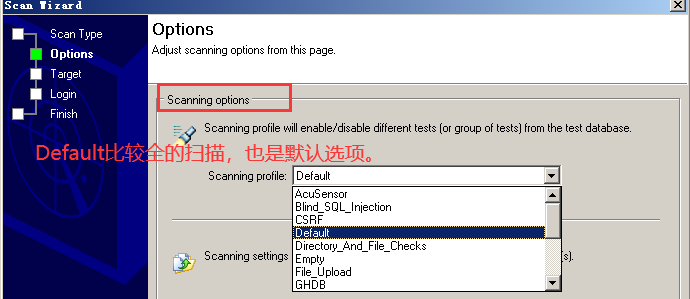

2.点击第一个Scanning profile扫描策略,可以在下拉列表里选择专项扫描比如文件上传漏洞,盲注漏洞等等,default相对扫的比较全

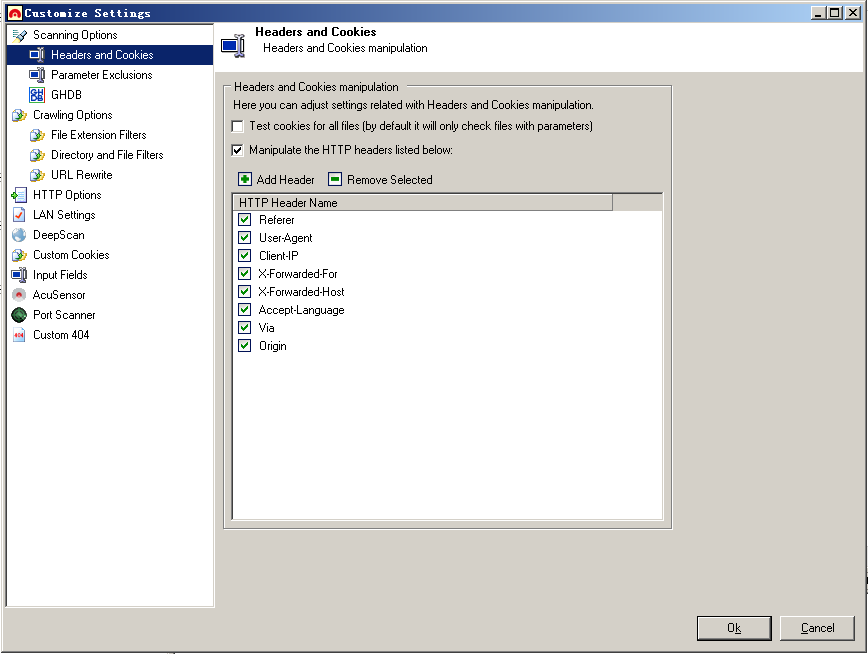

3.再点击下面的Customize,可以选择扫描行为,弹出界面如下,对web、HTTP协议了解比较多的同学可以自己设置

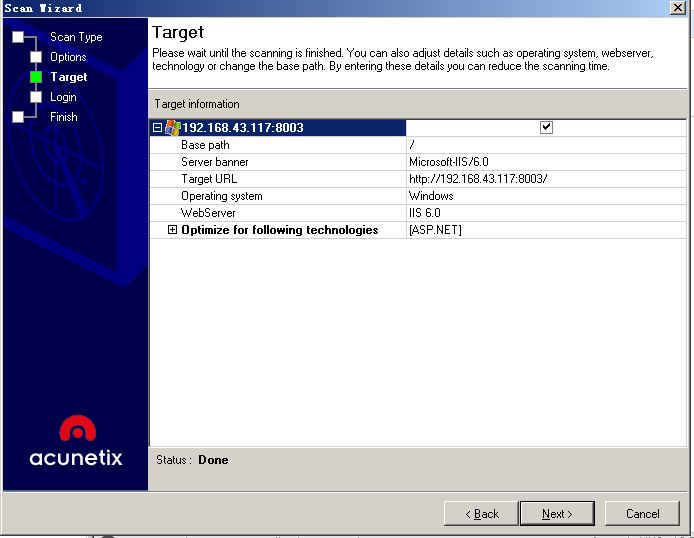

4.一般我们上述两项我们都是default,然后就可以next了,界面如下,目标地址有了,基本信息也爬过来了

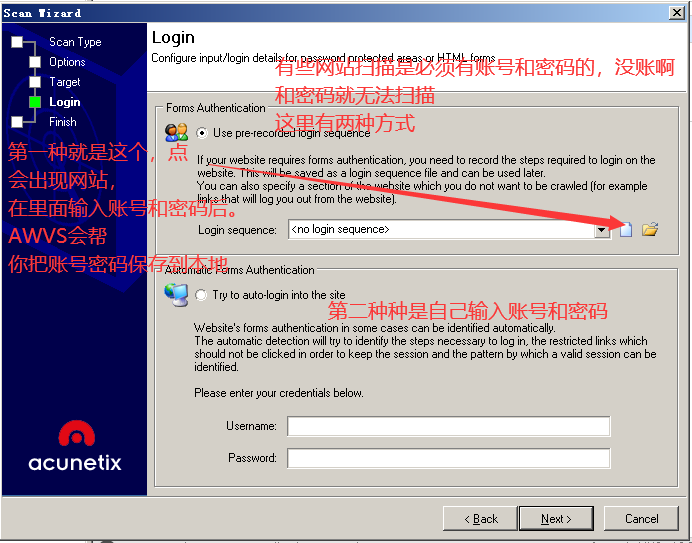

5.继续next出现以下页面

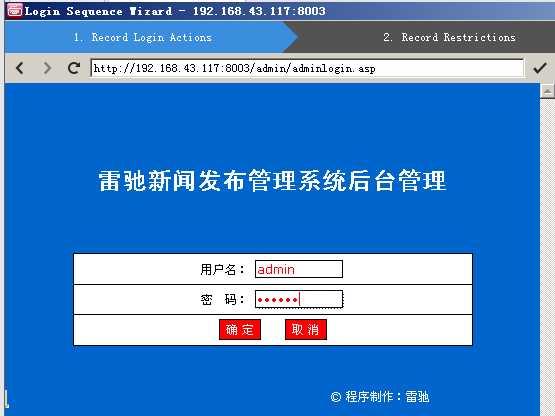

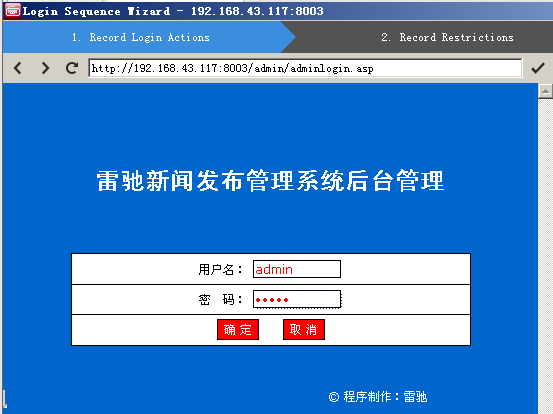

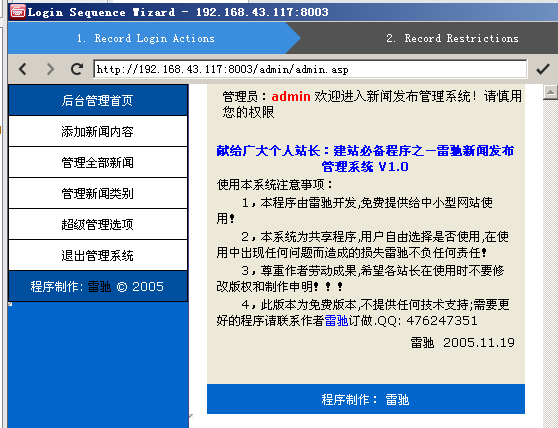

6.在弹出的页面找见,登录界面,输入账号、密码,

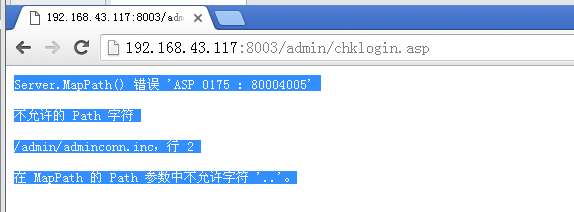

出现啦错误,,为什么呢???,因为我们没启用父路径

原因分析:

许多Web页面里要用到诸如../格式的语句(即回到上一层的页面,也就是父路径),而IIS6.0出于安全考虑,这一选项默认是关闭的。

解决方法:

在IIS中 属性->主目录->配置->选项中。把”启用父路径“前面打上勾。确认刷新。

再重新重复6操作,

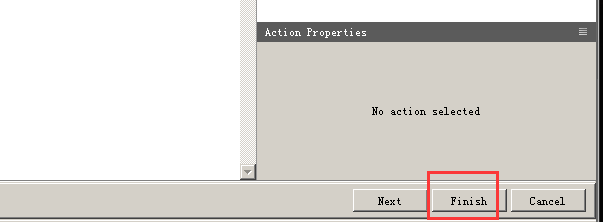

登录成功后点击右下角的Finish

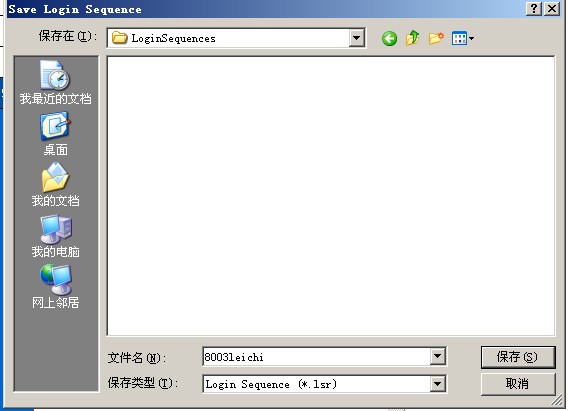

7.保存登录序列,他会自己保存到自己特定的路径下

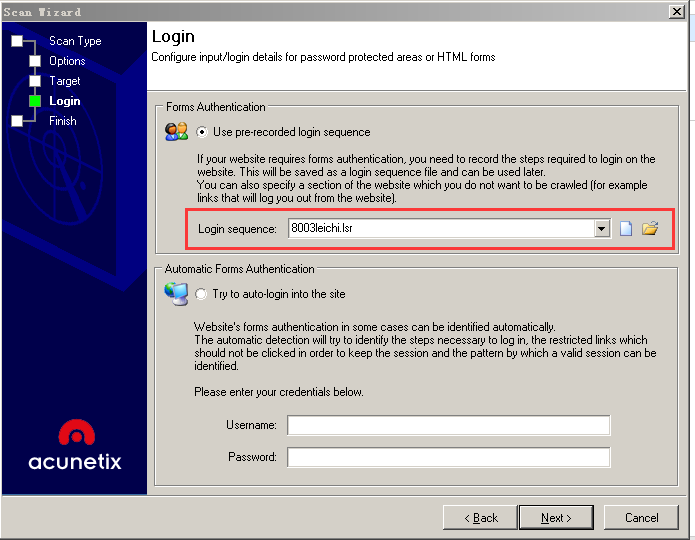

8.保存以后再打开刚才的界面,下图红框中就自动出现了刚刚保存的序列

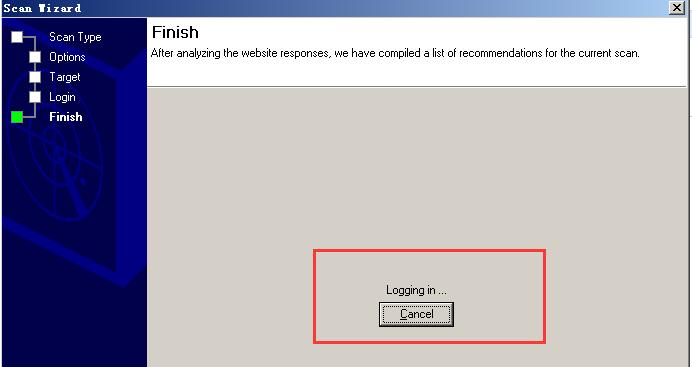

9.点击next就进入了尝试登录

10.完成后点击finish,右边红框位置就开始扫啦(可以扫描的网站一定是遵守规则的,对于规则复杂的网站扫描不完整,所以还需要人工操作)

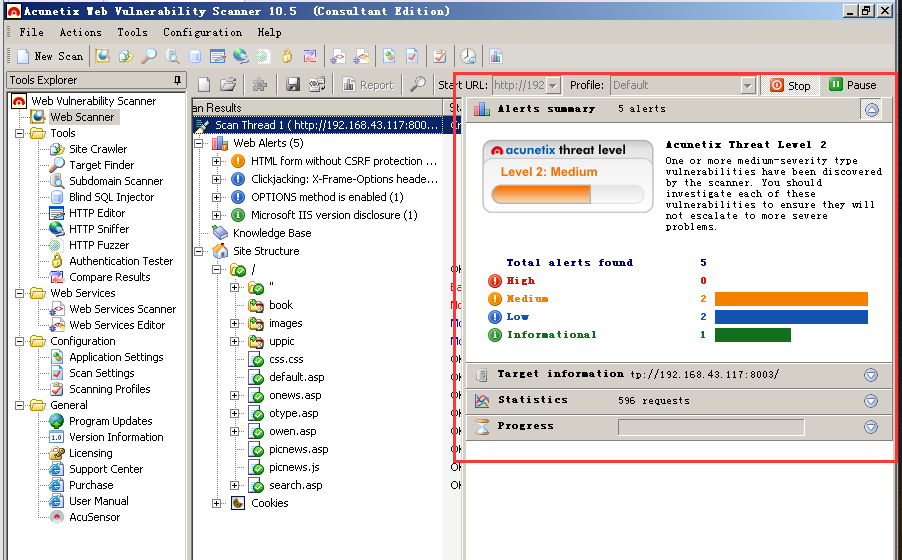

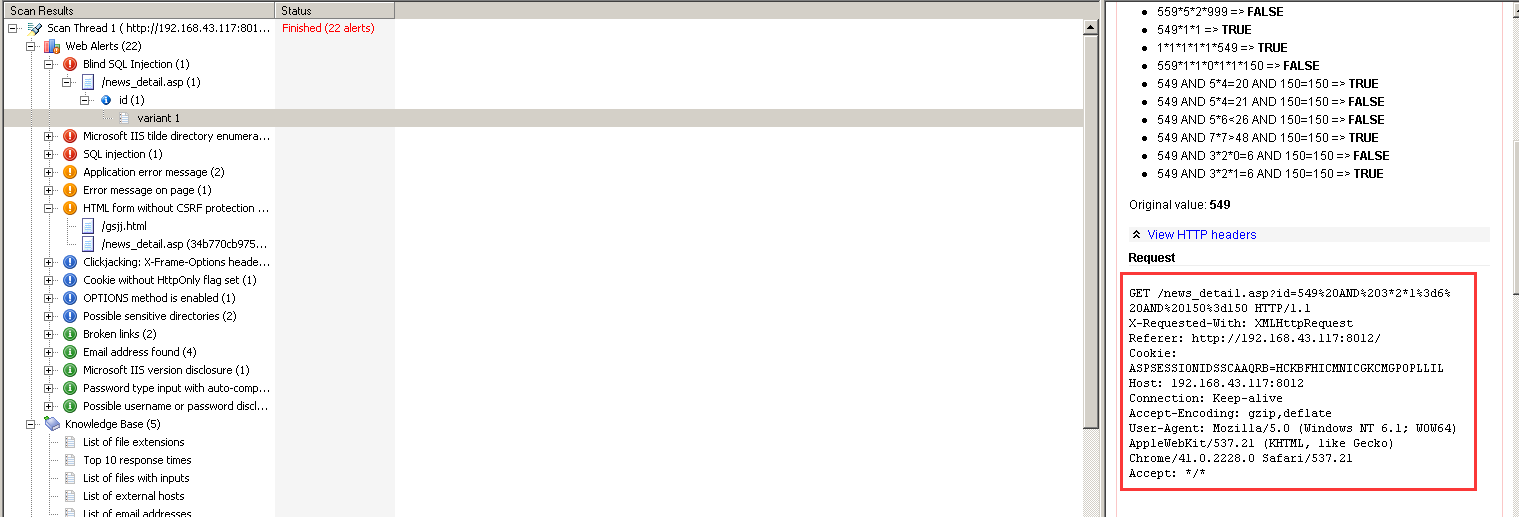

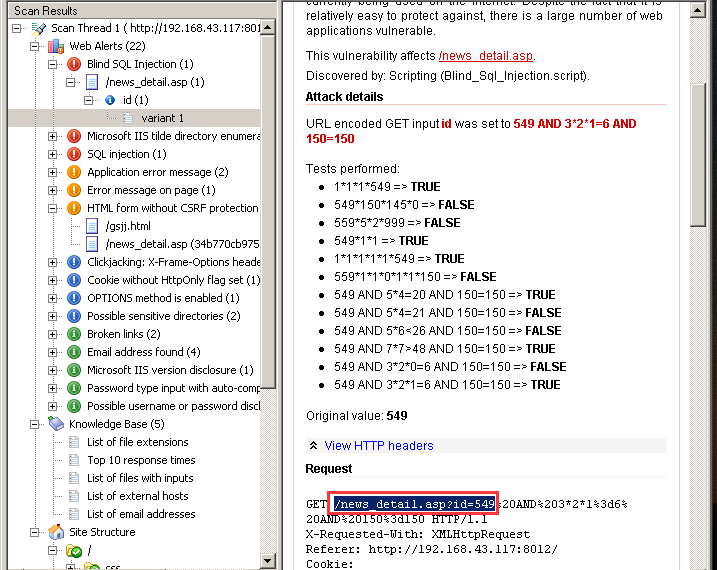

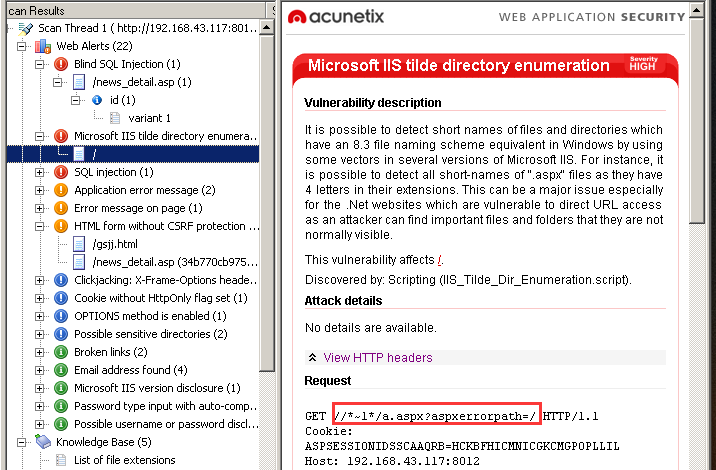

11.扫描完成的界面,左边红框显示高危漏洞,右框对应的是我们可以进行测试的参数,图片右边标的文字不对,右红框上面才是详细说明

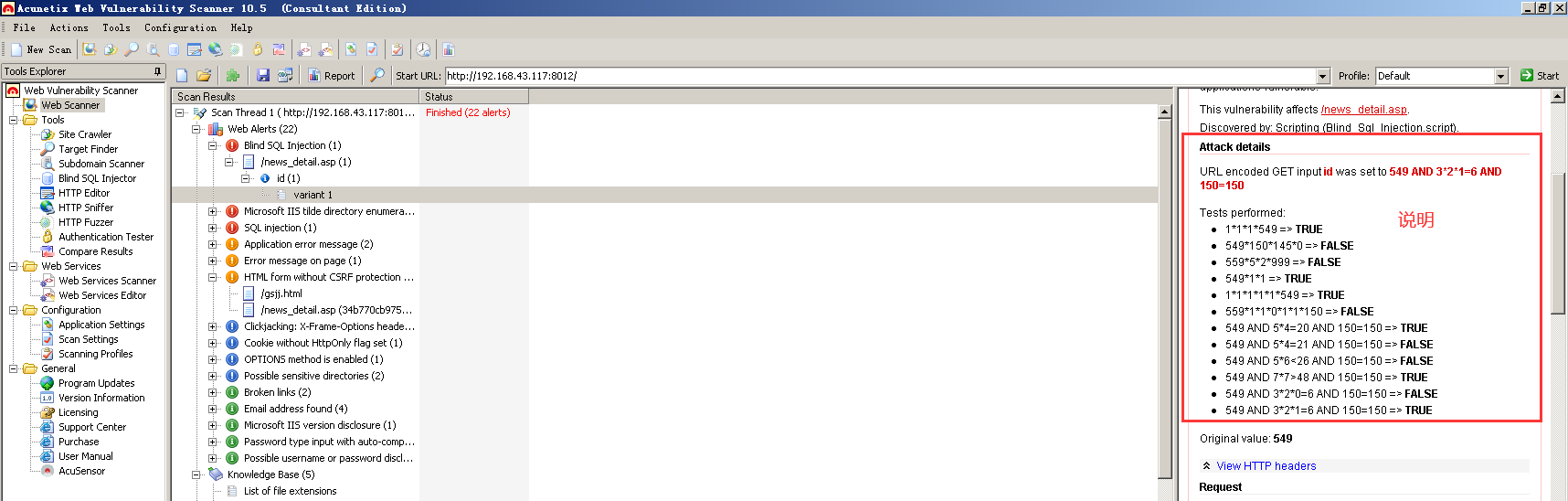

12.我们应该仔细研究的是下图红框,第一行id后边就是上图右红框红色字体——参数

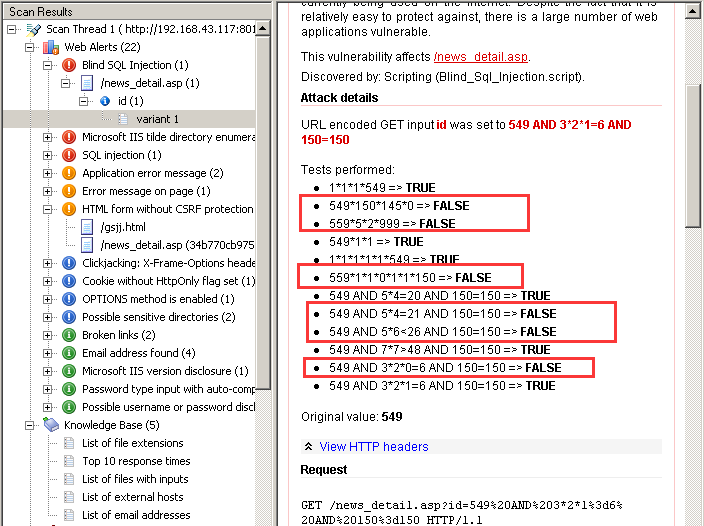

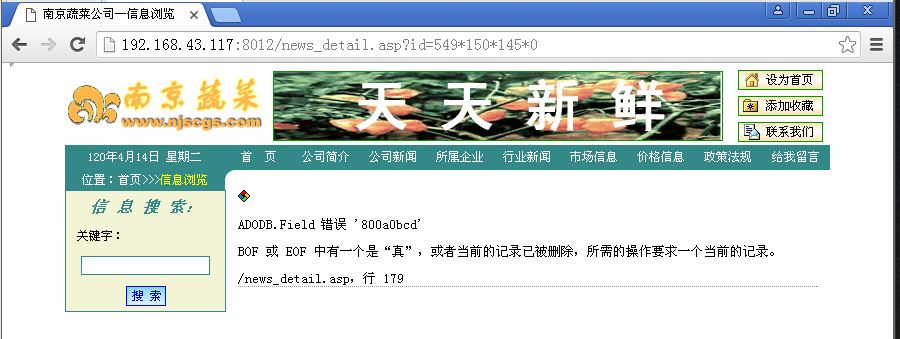

13.我们把红色字体粘贴到浏览器原有网站地址中,如果还能正常运行,则在上上图右红框中的Attack details下的Tests Performed底下找一个false的粘贴再看,网址和回车后页面显示如下(这一步操作的是盲注漏洞)

再去换个(随便找个False)

报错啦,(页面报错就说明我们的语句被带到里面执行了,说明这里存在盲注的漏洞点)

14.枚举型漏洞,可以通过爆破路径找到重要文件

总结:::Web可以扫出来大部分漏洞,但是有一部分扫不出来(这和他软件的扫描策略和集成的功能是有关系的),还需要人工操作。

二、appscan

1.载入界面以及软件初始界面

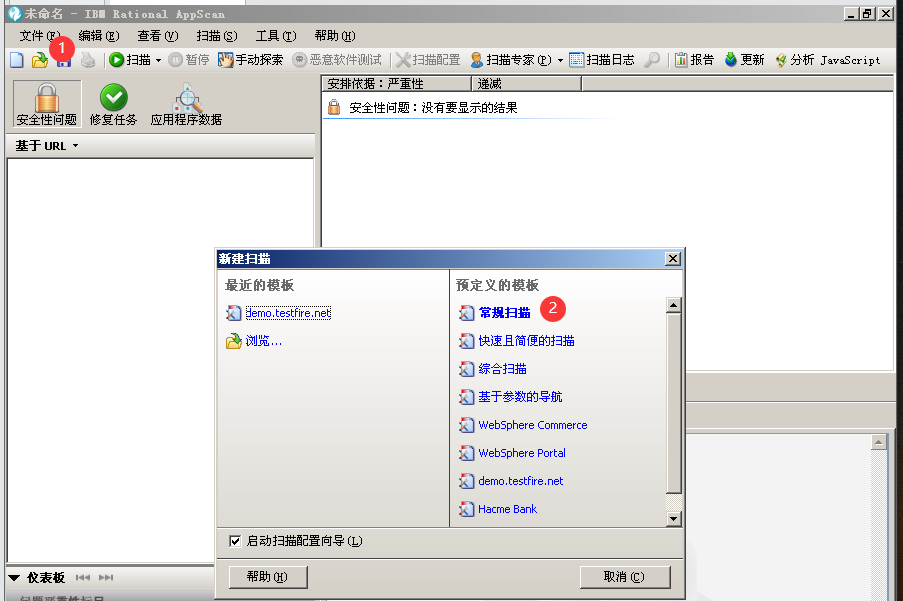

2.用法与awvs相似,点击创建新的扫描

3.弹出如下界面,点击下一步

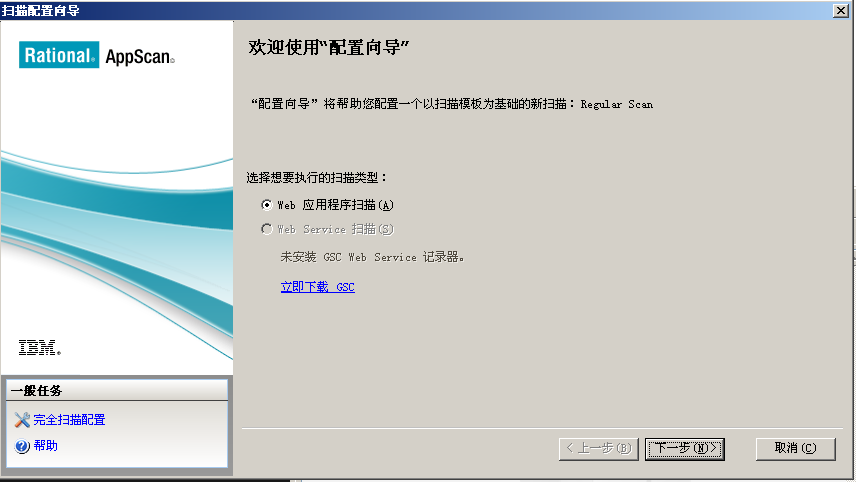

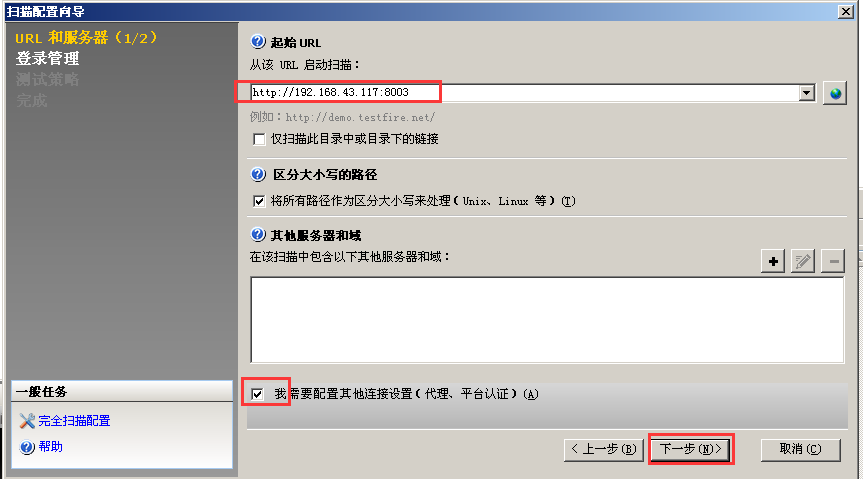

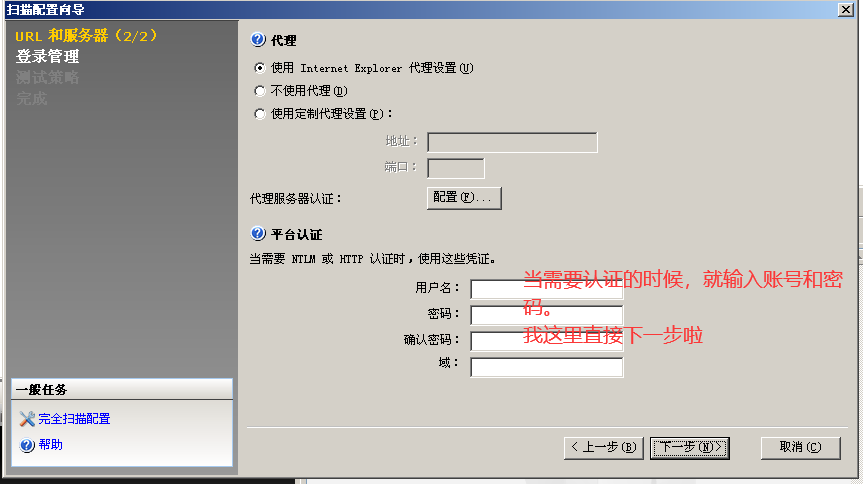

4.输入地址,选择是否使用代理,网站需要认证的话就勾选,点击下一步

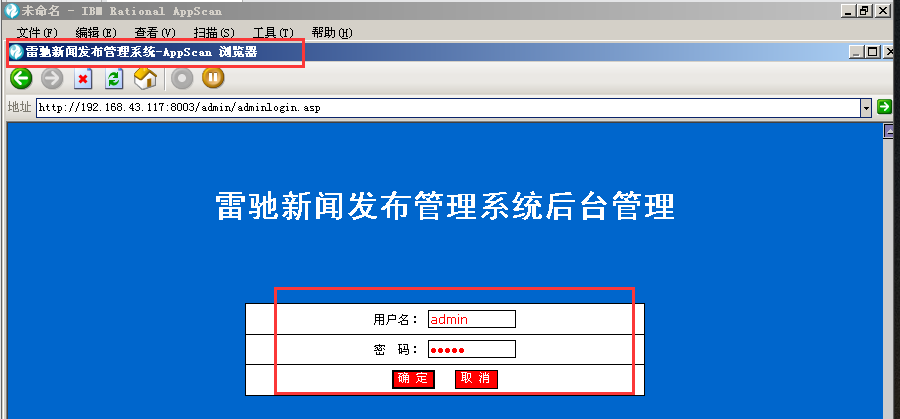

5.点击记录中的使用AppScan浏览器的话,与AWVS第6步开始一样,弹出网页,找见登录界面,输入账号和密码,直接关闭AppScan打开的浏览器返回AppSacn就行(它会自己记录)

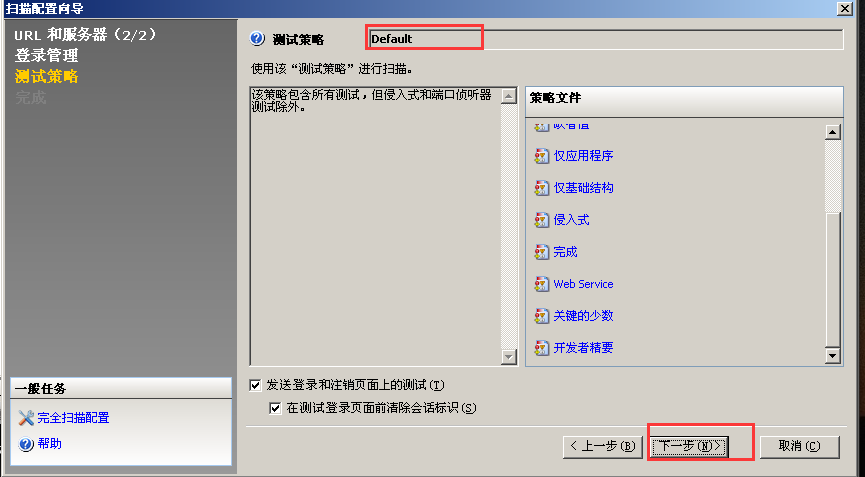

6.测试策略可选,这里我们还是选择Default,点击下一步

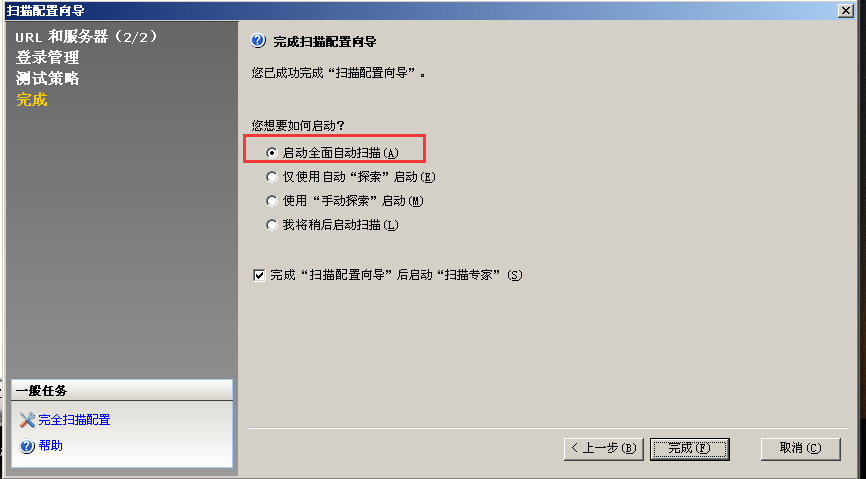

7 .这一步不用动,点击完成

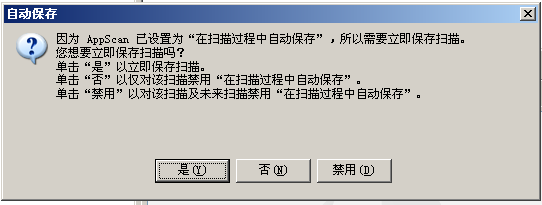

8.弹出的界面选择“是”,自己命名将扫描结果保存,开始扫描

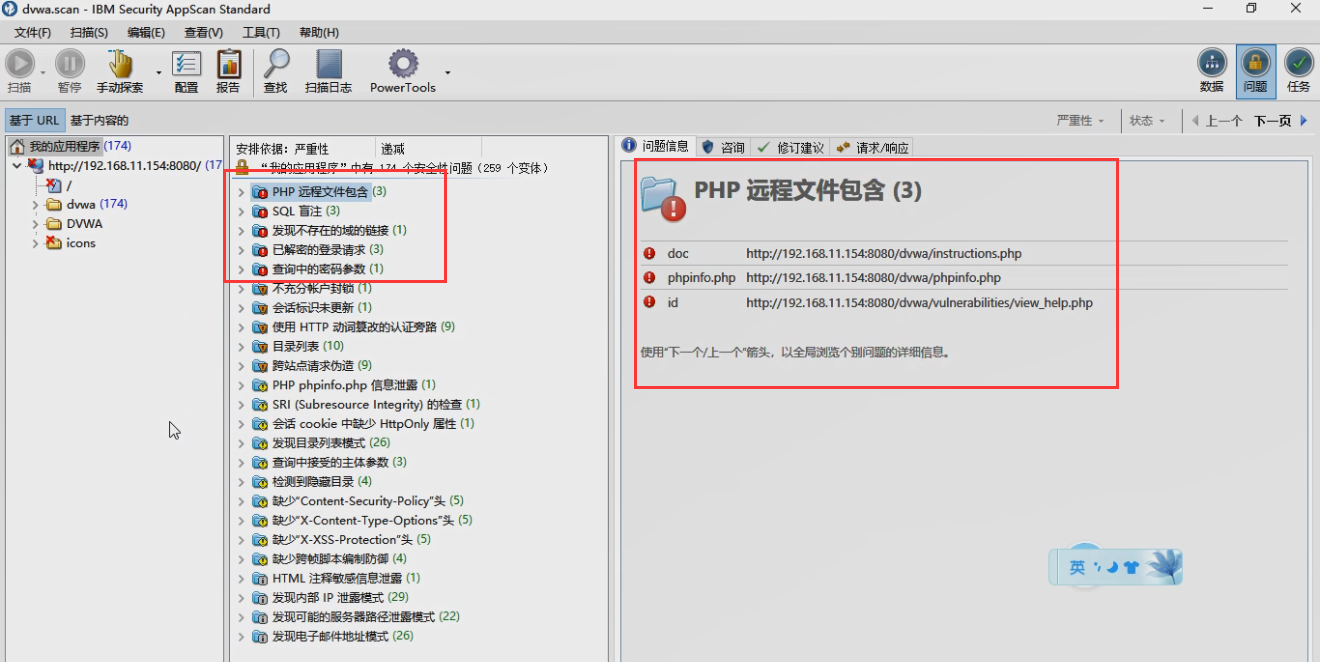

9.扫描完毕,左侧红框是漏洞,右边是对应说明,如下: