原本想着找个搜索型的注入玩玩,毕竟昨天被实力嘲讽了 = = 、

找了好长时间,我才发现,我没有 = = ,网上搜了一个存在搜索型注入的源码,我看了好长时间,楞没看出来从哪里搜索注入了。。。。估计是我太菜了。。。。。

所以就真能默默的继续玩 Sqli labs系列 的源码了。。。。。

不过SQL注入,主要可以分为 get 注入,post 注入,cookie 注入,其中咱们大部分都是的get 注入,post 注入都是提交表单类的注入,当然比如管理员登录框,如果存在注入,觉得嫌一直重复的话,可以用火狐浏览器里的 hackBer 这个插件,比如下图:

但是一般这类的,我如果实战中,肯定用 sqlmap 这个工具,毕竟那个啥,本地手工注入玩玩就行了,当然如果你被授权的厂商,让你检测时,不让用大型扫描器,或者说扫描器,那你只能手工的挖了,毕竟人家网址运行的好好的,你直接一个大型工具干过去,扫奔溃了杂办?对了,说到这个,我想开那个一个朋友的论坛,然后被论坛群里一个成员,扫几次奔溃几次。(*^__^*) 嘻嘻……。对了,一般测试前,必须和客户商讨好,界限是哪里,万一有啥纰漏,到最后万一造成问题了,你们也能划清责任方。好了,不扯了,开始第3关。

但是一般这类的,我如果实战中,肯定用 sqlmap 这个工具,毕竟那个啥,本地手工注入玩玩就行了,当然如果你被授权的厂商,让你检测时,不让用大型扫描器,或者说扫描器,那你只能手工的挖了,毕竟人家网址运行的好好的,你直接一个大型工具干过去,扫奔溃了杂办?对了,说到这个,我想开那个一个朋友的论坛,然后被论坛群里一个成员,扫几次奔溃几次。(*^__^*) 嘻嘻……。对了,一般测试前,必须和客户商讨好,界限是哪里,万一有啥纰漏,到最后万一造成问题了,你们也能划清责任方。好了,不扯了,开始第3关。

正文开始:

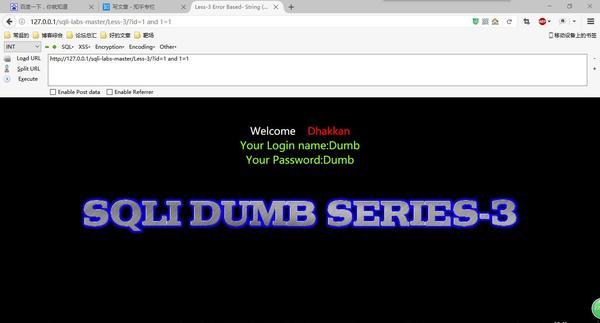

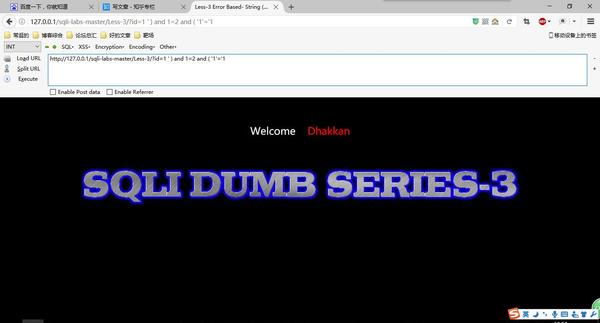

常规的 and 1=1 ,毕竟手工是基于显错的手工,如果你手工弄那个盲注,你还能数数开啊?要不我咋会那个网络攻防平台,我卡在第七关了,第七关是盲注,我直接用sqlmap没跑出来,,,我手工盲注菜,不说了,我用工具也菜的没跑出来。。。。。

好了,显示正常,开始 and 1=2。

好了,显示正常,开始 and 1=2。

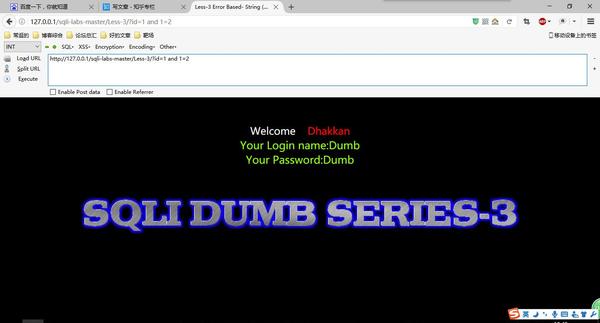

还是正常,意料之中,要是报错了,我还以为又是再玩一边第二关了。。。。

还是正常,意料之中,要是报错了,我还以为又是再玩一边第二关了。。。。

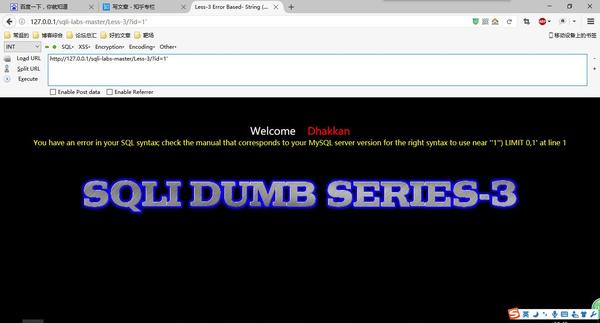

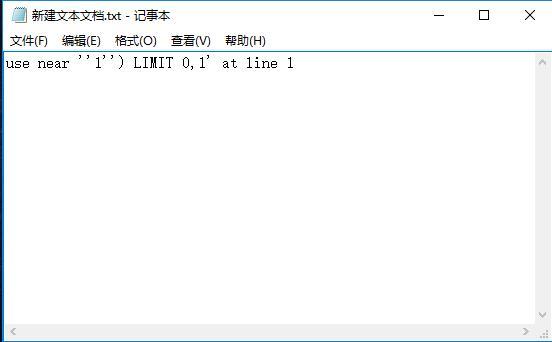

输入 ' ,然后查看报错信息。

然后我们把报错信息,复制到我们的笔记本上, 开始分析。

然后我们把报错信息,复制到我们的笔记本上, 开始分析。

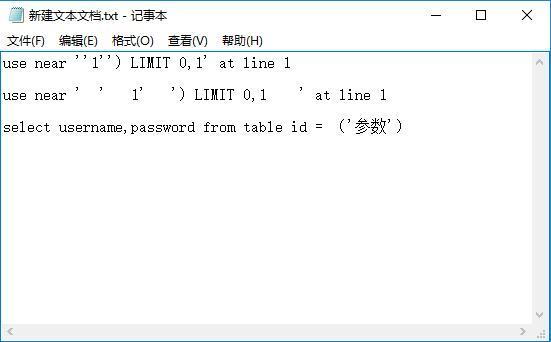

分开点,把报错的和本来就有的区分开,这样就能一目了然。

分开点,把报错的和本来就有的区分开,这样就能一目了然。

好 ,看出来了没?多了一个 ') ,是不是?我构造下语句。

好 ,看出来了没?多了一个 ') ,是不是?我构造下语句。

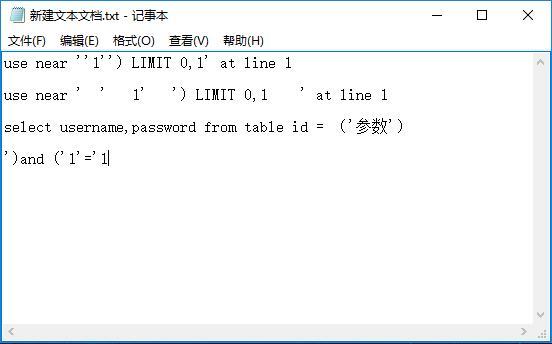

不管是不是这个,我们先构造下闭合语句,这样再尝试下是不是这个句子。

不管是不是这个,我们先构造下闭合语句,这样再尝试下是不是这个句子。

我经常玩了,所以一看就可以得出来个。

这样,我感觉就算闭合了,咱们试试先。

这样,我感觉就算闭合了,咱们试试先。

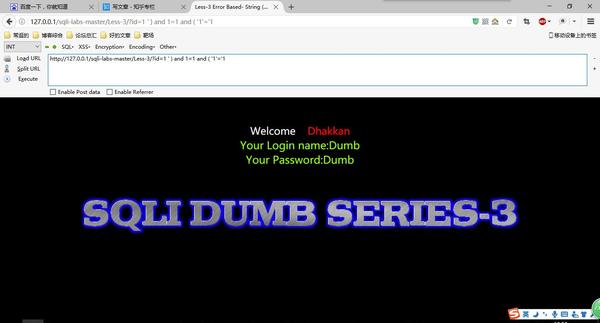

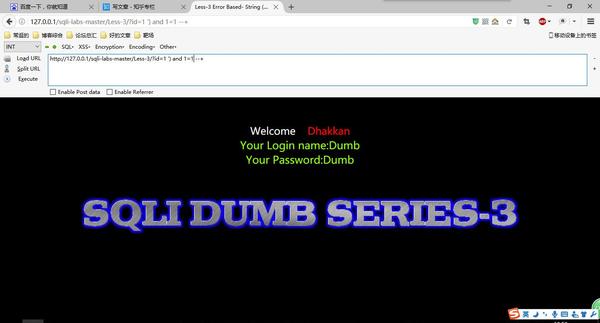

and 1=1 ,返回正常,好的开始测试 and 1=2 ,看看显不显错。

and 1=1 ,返回正常,好的开始测试 and 1=2 ,看看显不显错。

完美!说明咱们的句子构造成功了,闭合了,那有没有其他的闭合句子了?

完美!说明咱们的句子构造成功了,闭合了,那有没有其他的闭合句子了?

注释法?就像上几关一样?来构造下。

我瞬间就想开这个,关于我为什么没有用 # 这个注释符,因为我用这个的时候,老想开宽字节注入。。。。。

我瞬间就想开这个,关于我为什么没有用 # 这个注释符,因为我用这个的时候,老想开宽字节注入。。。。。

来,先试试。。。。

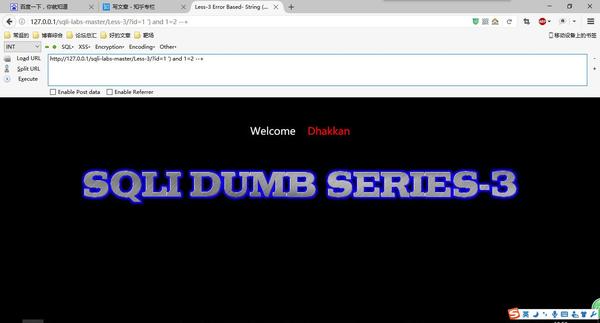

再试试 and 1=2 ,看看报不报错。

再试试 and 1=2 ,看看报不报错。

好的,证明存在漏洞,我再贴一个 order by 3 的图,然后剩下的我就不注入了。

好的,证明存在漏洞,我再贴一个 order by 3 的图,然后剩下的我就不注入了。

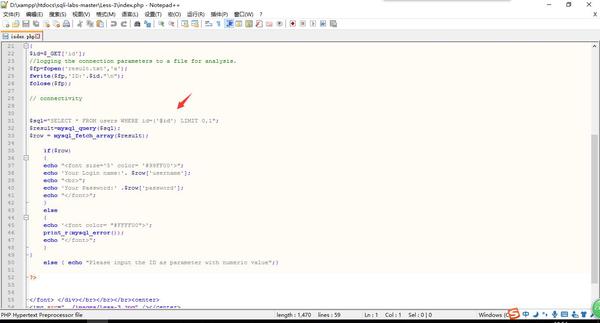

恩恩,最后再把该关卡的源码,贴上出。

恩恩,最后再把该关卡的源码,贴上出。

哈哈,和我猜想的差不多。

哈哈,和我猜想的差不多。

好了,第三关就这么的过了。

不过我感觉这个和搜索型注入差不多啊?我贴一个小迪哥在他的网络班13期里的搜索型代码。

搜索:$sql="select * from admin where username like '%$name%' order by username";

Select * from news where name like ‘%xiaodi%’ order by username

是不是?SQL查询语句成了 ‘%xiaodi%’ ,也就是我们可以这样闭合:

%' and '%' = '

是不是?很相似?注释法,我感觉不好弄,毕竟后面还有 order by username 查询的。如果注释掉后面的,那这个不就破坏了SQL语句了?

刚刚我又问了几个人,大牛们也没给具体细节,就直接说实战才能检测出道理 = =,,,

我又百度了百度,说 mssql 数据库的话的,可以用注释法。

还有这个,,,

还有这个,,,

但是还不敢确认,我本地也没搜索源码,更没 mssql 数据库,那就暂姑且这么认为吧,搜索型注入 mssql 可以用注释法,其他的不能。

但是还不敢确认,我本地也没搜索源码,更没 mssql 数据库,那就暂姑且这么认为吧,搜索型注入 mssql 可以用注释法,其他的不能。

除了上面的闭合法,我看教程视频中 这个 %' and '% 这个闭合法,也是可以成功执行SQL语句的。

好了,不扯了,第三关就这么结束了。不总结了。