01 赛题解答

(1)目标:了解modbus协议

(2)解题:

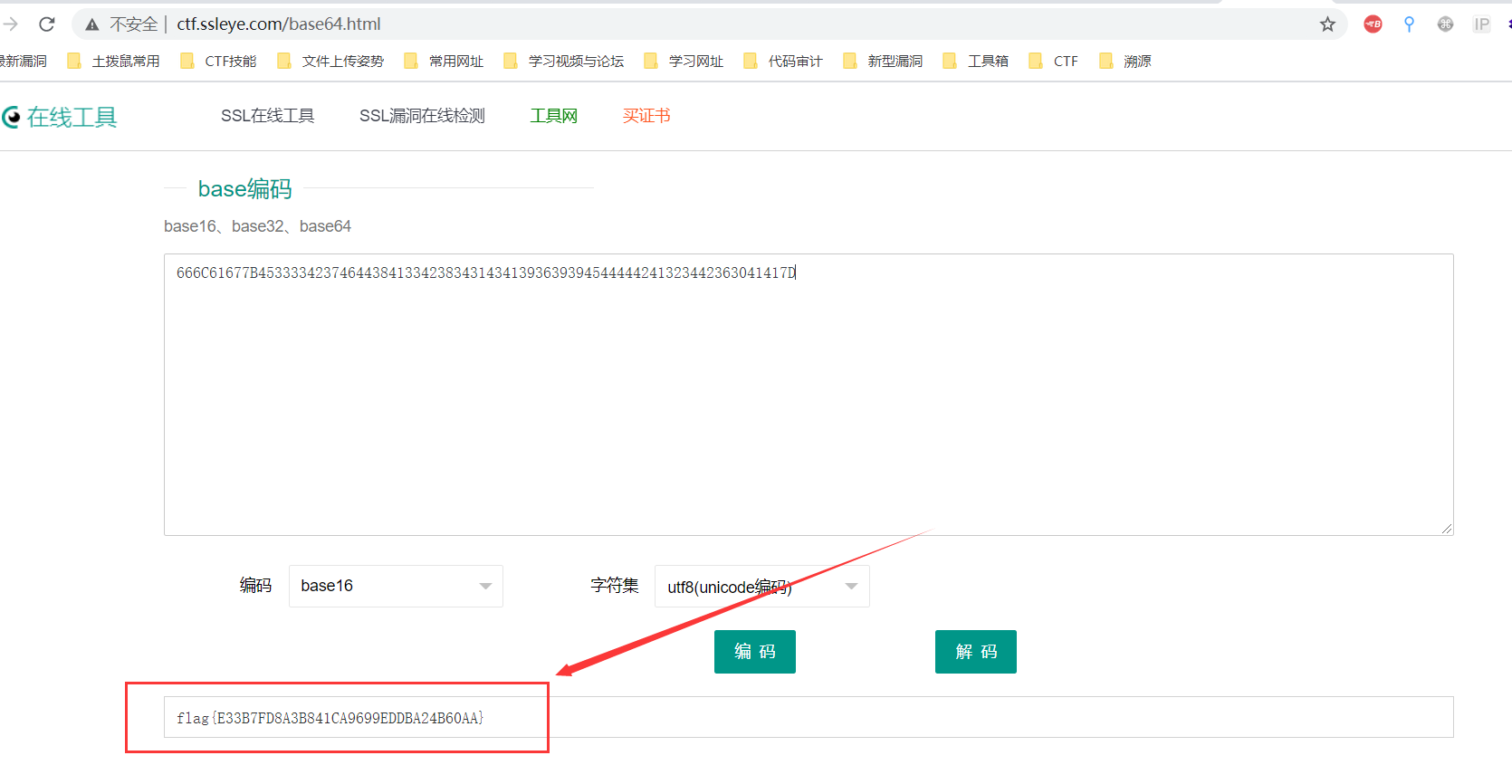

密文:666C61677B45333342374644384133423834314341393639394544444241323442363041417D

直接解码:http://ctf.ssleye.com/base64.html

flag{E33B7FD8A3B841CA9699EDDBA24B60AA}

02 赛题解答

(1)目标:了解modbus协议

-

公开发表并且无版权要求

-

易于部署和维护

-

对供应商来说,修改移动本地的比特或字节没有很多限制

-

首先读取数据的话modbus 有01,02,03,04功能码

01是读取线圈状态:取得一组逻辑线圈的当前状态(ON/OFF )

02是读取输入状态:取得一组开关输入的当前状态(ON/OFF)

03是读取保持寄存器:在一个或多个保持寄存器中取得当前的二进制值

04读取输入寄存器:在一个或多个输入寄存器中取得当前的二进制

(2)解题:

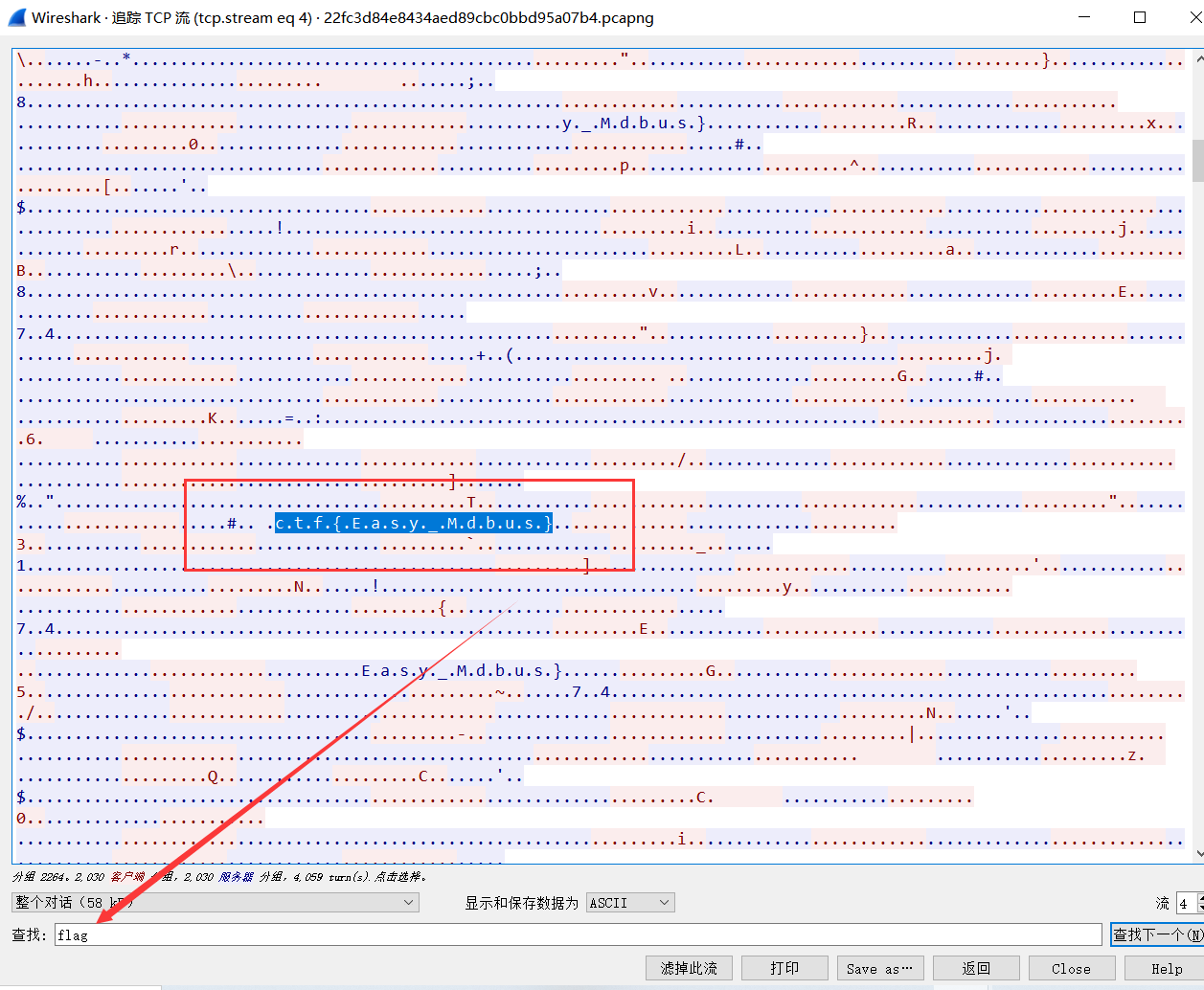

打开pcap包,随意选择一个Modbus协议,然后右键跟踪TCP流:

获取到flag:c.t.f.{.E.a.s.y._.M.d.b.u.s.}

编辑一下即可提交:sctf{Easy_Modbus} (多了一个o,我也不知道为啥)

03 赛题解答

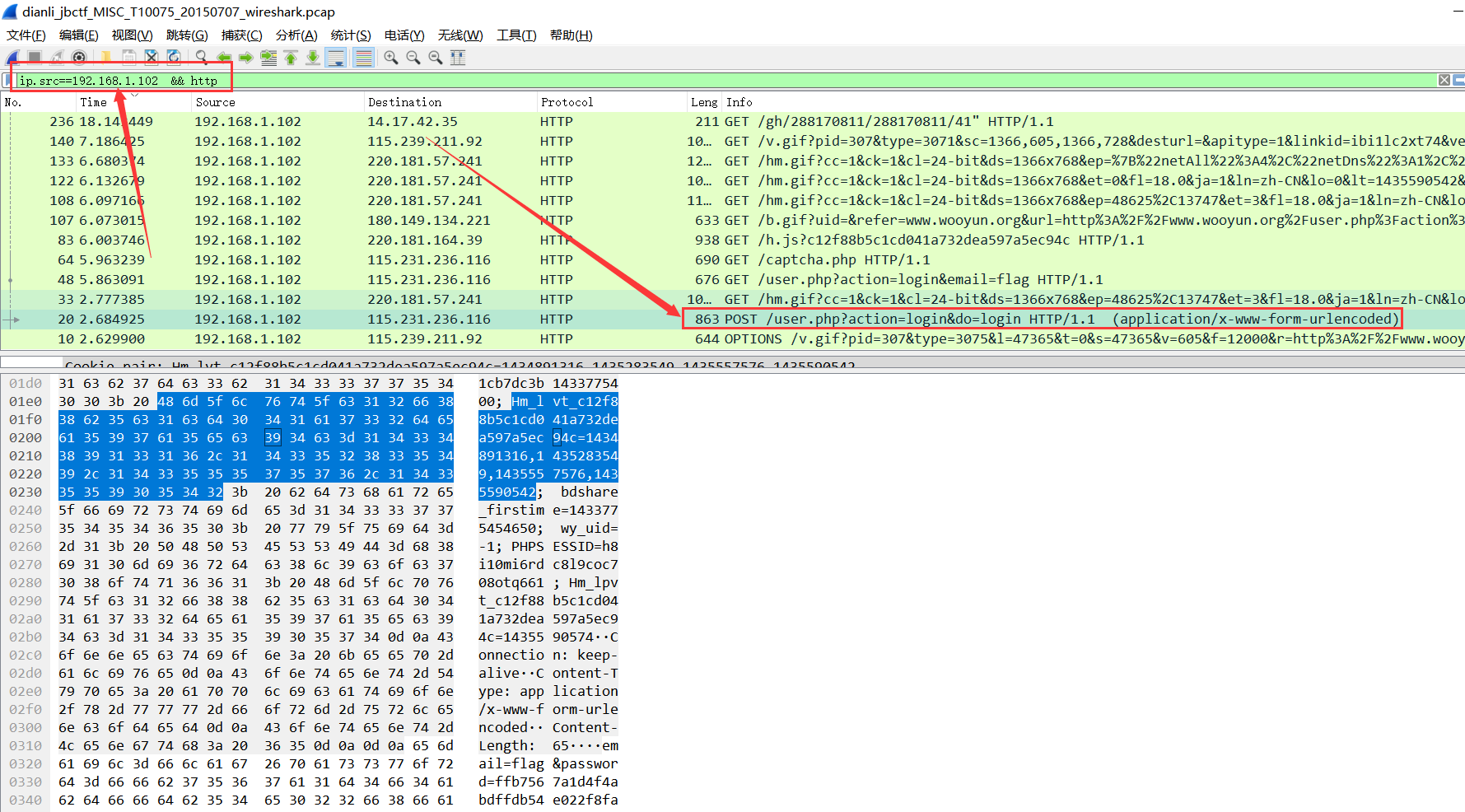

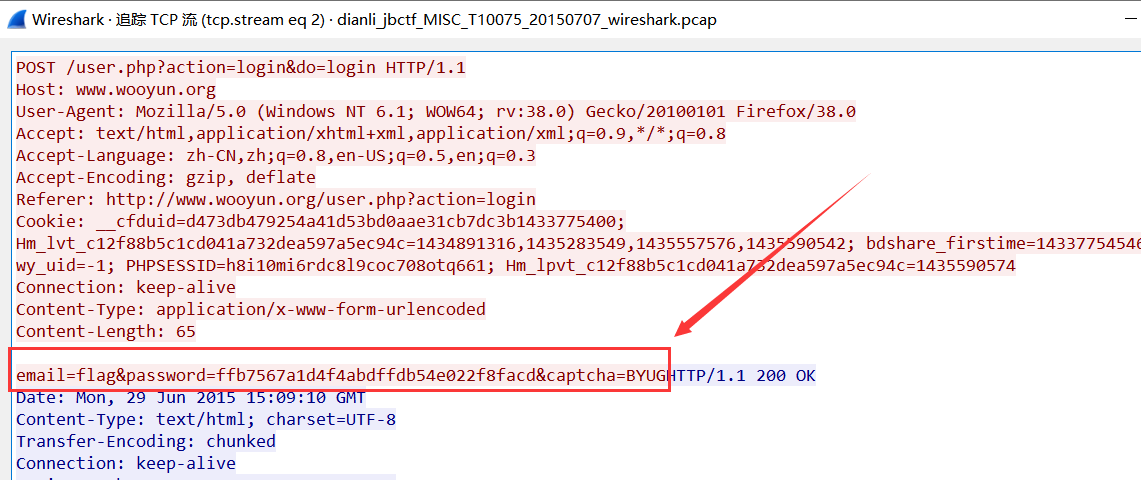

(1)目标:了解wireshark的用法(登录应该找HTTP POST请求)

(2)解题:

ip.src==192.168.1.102 && http

获取到flag{ffb7567a1d4f4abdffdb54e022f8facd}

04 赛题解答

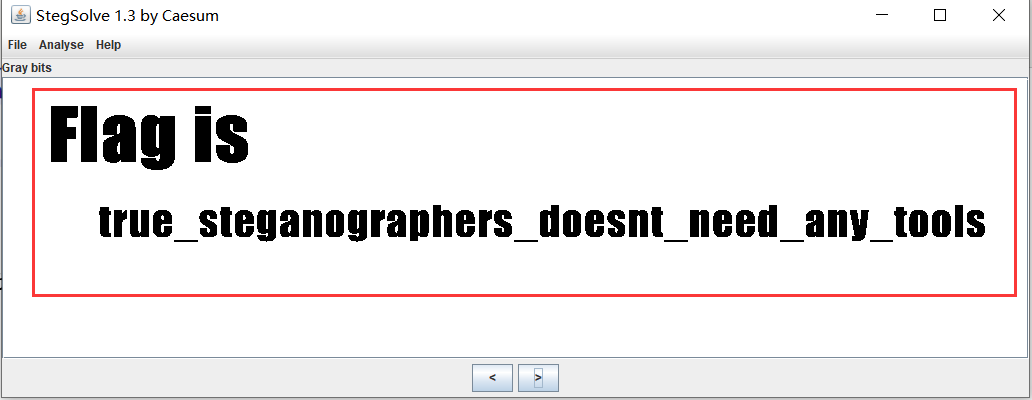

(1)目标:了解stegsolve的图片隐写使用

(2)解题:首先下载:http://www.caesum.com/handbook/Stegsolve.jar

直接打开就能看到flag:

获取到flag{true_steganographers_doesnt_need_any_tools}

05 赛题解答

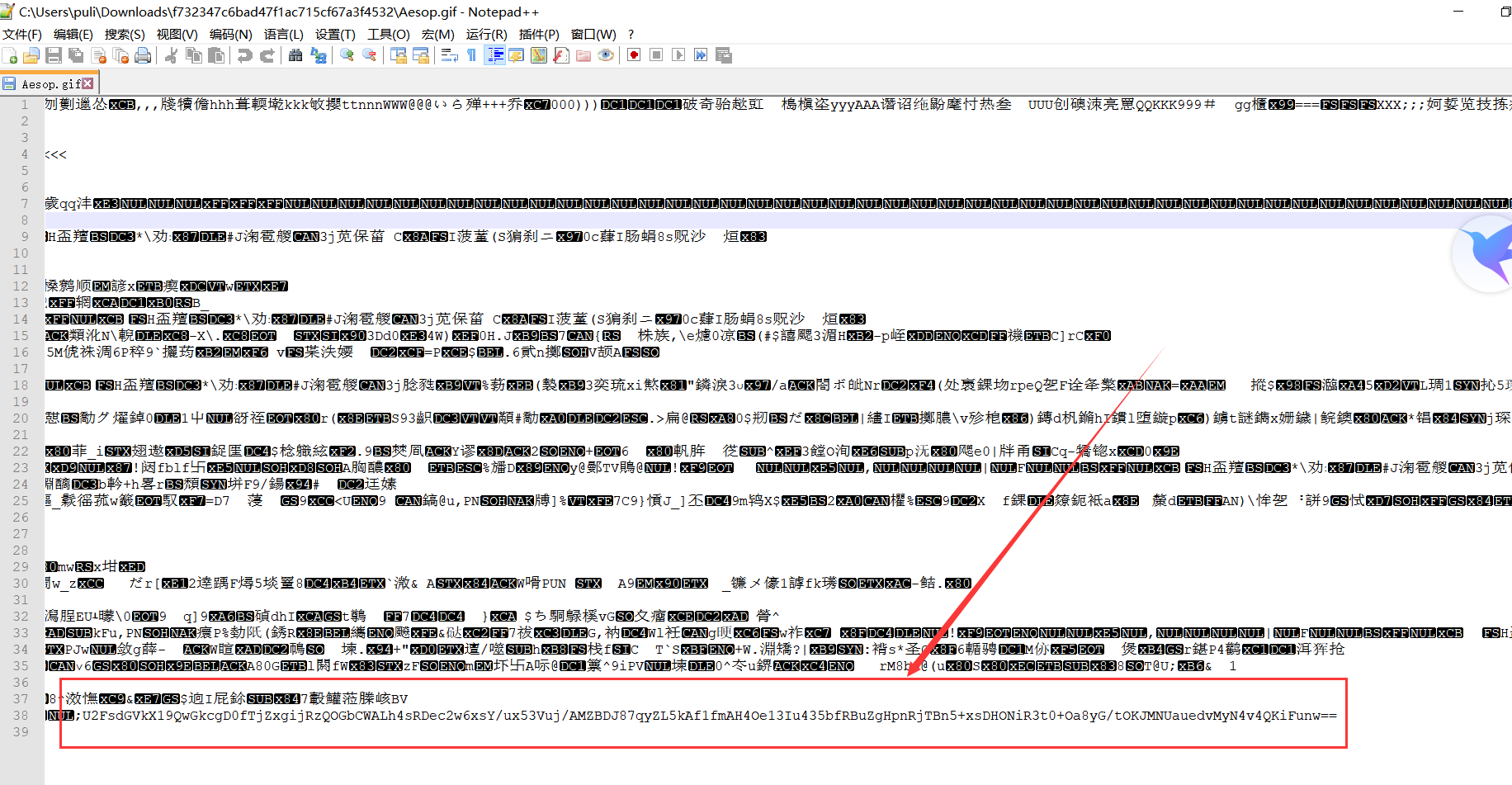

(1)目标:了解AES加密方式与另类的解题思路

(2)解题:

解压zip后发现是张图片:使用notepad直接打开图片会发现其中的奥秘:

解码网址:https://www.sojson.com/encrypt_aes.html

AES的解码密码是:ISCC

发现还需要解密,再解码一次:

获取到flag{DugUpADiamondADeepDarkMine}

06 赛题解答

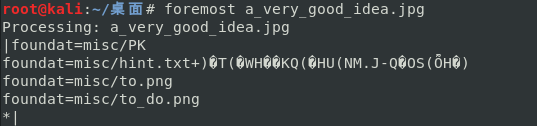

(1)目标:binwalk、stegsolve、foremost的使用(https://www.cnblogs.com/jiaxinguoguo/p/7351202.html)

(2)解题:

# binwalk carter.jpg (查看有图片中是否存在隐藏的文件)

发现不仅存在ZIP文件,还存在hint.txt、to.png、to_do.png等文件

然后按照上面发的那篇博客进行分解可以得到output文件

#foremost a_very_good_idea.jpg (分离图片,得到图片中的文件)

最后一步,使用stegsolve对拿到的所有图片进行合并即可得到一个二维码:

先导入to_do.png,然后点击Image Combiner导入to.png进行合并

然后扫描二维码即可拿到flag: NCTF{m1sc_1s_very_funny!!!}