0X01漏洞简介:

Weblogic管理端未授权的两个页面存在任意上传jsp文件漏洞,进而获取服务器权限。

Oracle 7月更新中,修复了Weblogic Web Service Test Page中一处任意文件上传漏洞,Web Service Test Page 在“生产模式”下默认不开启,所以该漏洞有一定限制。两个页面分别为/ws_utc/begin.do、/ws_utc/config.do。

0X02环境搭建:

使用环境:docker、vulhub

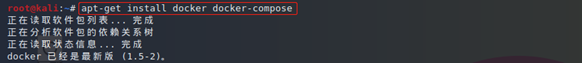

安装docker:

apt-get install docker docker-compose

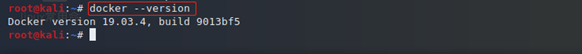

查看docker是否安装成功:

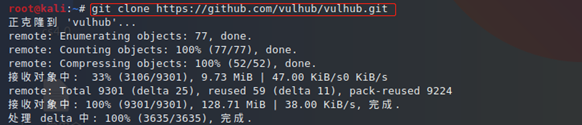

下载vulhub:

git clone https://github.com/vulhub/vulhub.git

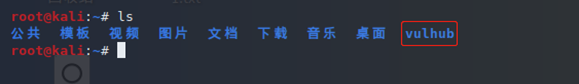

查看vulhub:

0X03漏洞复现:

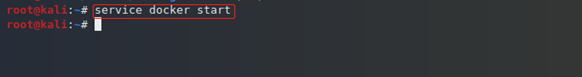

启动docker:

service docker start

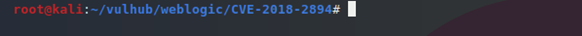

进如vulhub/weblogic/cve-2018-2894目录下:

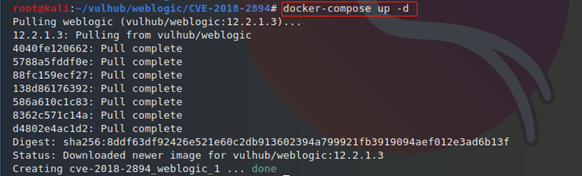

启动靶场:

docker-compose up -d

环境启动之后,浏览器访问URL,即可看到weblogic控制台。

http://your-ip:7001/console

本地日志查看登录用户名密码:

docker-compose logs | grep username docker-compose logs | grep password

登录以后在basedomain的设置/高级/中开启“启用 Web 服务测试页”,然后保存。

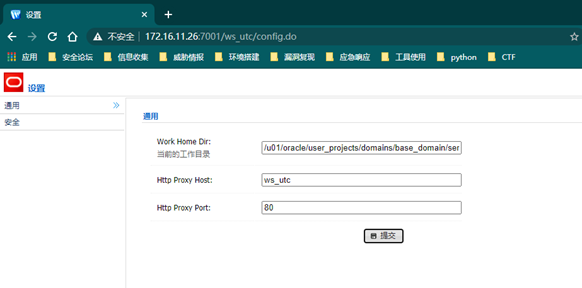

访问http://your-ip:7001/ws_utc/config.do, 设置Work HomeDir为:

/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css

将目录设置为ws_utc应用的静态文件css目录,访问这个目录是无需权限(这一点很重要)。

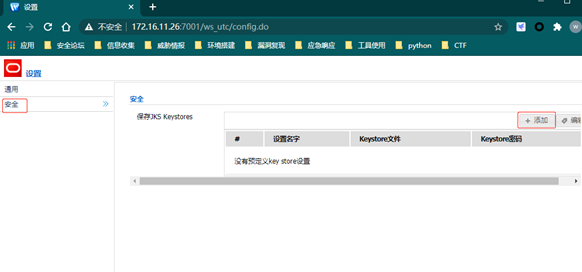

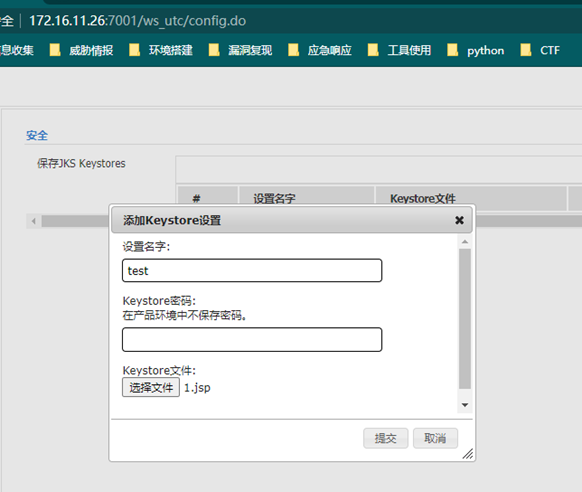

然后点击安全/添加,上传webshell(我这里选择上传jsp大马)。

选择好上传的jsp大马。

点击提交使用burpsuite抓包,获取时间戳。

访问:

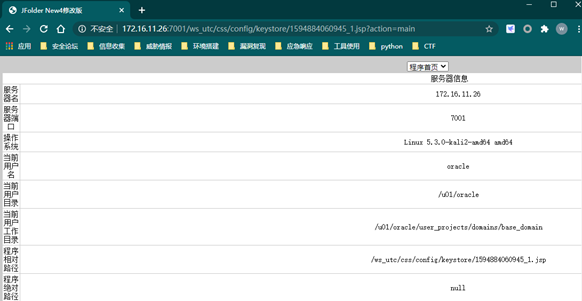

http://your-ip:7001/ws_utc/css/config/keystore/[时间戳]_[文件名]执行webshell

输入大马里面密码进行登录。

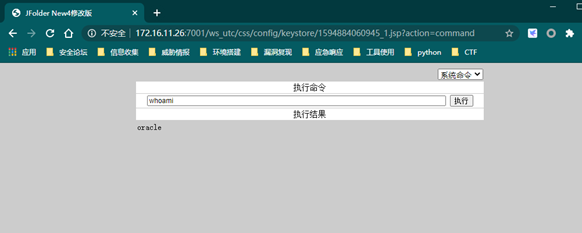

执行命令。

漏洞利用以后清除靶场环境(复现其他漏洞要清除上一个环境)。

0X04影响版本:

weblogic 10.3.6.0

weblogic 12.1.3.0

weblogic 12.2.1.2

weblogic 12.2.1.3

0X05修复建议:

设置config.do,begin.do页面登录授权后访问;

IPS等防御产品可以加入相应的特征;

升级到官方的最新版本;

0X06附JSP大马:

链接:https://pan.baidu.com/s/1ef-aWobcCmFX5r9KQ3XlNw 提取码:cjkp