本篇博客涉及到单臂路由、访问控制列表和网络地址转换(NAT)内容,一孔之见,意在扫盲。

适用于:网络小白到ccna级别之间

单臂路由实验:

(一个接口配两个ip)

1、配PC ip,关闭路由功能;

2、在交换机划分VLAN;

3、交换机上行接口配trunk模式;

4、在路由器设置子接口

Int f0/0.1 进入子接口

Ip add··· 划分ip

en dot 10 加入VLAN10用dot1q协议

换个子接口再分配

Int f0/0;no shutdown 在物理接口开启

5、检验(ping)。

VTP协议

1、VTP为思科独有;

2、用来传输VLAN配置信息,在整个网络中分布和同步VLAN信息;

3、VTP中有damain(域)的概念,在相同的域才能传播VLAN信息;

4、VTP消息只能在trunk上传输;

5、VTP有三种模式,server、client、transparent,每五分钟一次刷新。

server模式:

1、添加、删除、修改VLAN信息;

2、发送转发VLAN信息;

3、存在NVRAM中;

4、学习。

client模式:

1、不能添加、删除、修改VLAN信息;

2、发送转发VLAN信息;

3、不存在NVRAM中;

4、学习。

transparent模式:只能转发,不能学习。

VTP高版本会向低版本传输。

防倒灌现象方法:

(基本原则为:将新加入的交换机配置版本改为0)

1、改域名,改成其他域名再改回来;

2、改模式,改为透明模式;

3、清空配置。

关于生成树协议整体描述

1、生成树协议包括:STP(802,1D)、RSTP(802,1w)、MST(802,1s);

2、生成树协议,物理上有环,逻辑无环;

3、生成树协议使用的包:BPDU(桥协议数据单元)。

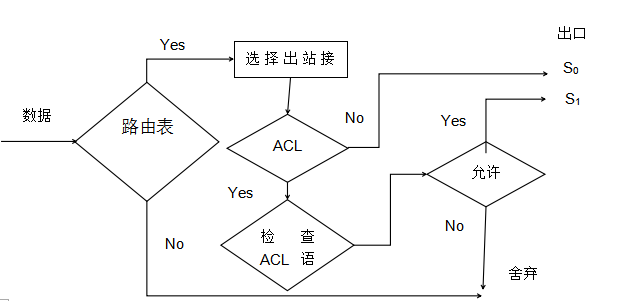

控制访问列表ACL

两个功能:过滤,通过过滤经过路由器的数据包来管理ip流量;

分类,标识流量进行特殊处理。

ACL功能实现示意图

ACL的类型

标准ACL特征:

1、检查源地址;

2、通常允许或拒绝整个协议表。

扩展ACL特征:

1、检查源地址或目的地址;

2、通常允许或拒绝特定协议或程序。

有两种方法标识其类型:

1、编号ACL,使用编号标识;

2、命名ACL,使用描述性名称或编号进行标识。

(可用单词命名ACL)

关于几种ACL:

1、标准ACL

2、增强的ACL:修改功能

3、扩展的ACL:做单向访问。。。

4. 动态ACL:想要穿越路由器的用户需要使用telnet链接路由器并通过身份验证,否则将会被拦截

5. 自反ACL:用于允许出站流量并限制入站流量,以影响来自路由器内部的回话(类似防火墙)

6. 基于时间的ACL:允许根据天数和周数控制访问

7. 基于上下文的ACL

标准ACL常用编码

添加:

access-list 1 deny 源地址 通配符掩码

access-list 1 permit 源地址 通配符掩码

access-list 1 permit any

应用:

1、进入端口

2、添加地址

3、ip access-group 1 out

4、full-duplex

删除、有序添加:

(全局模式下)

ip access-list standard 1

no 编号

查看:

show ip access-list standard 1

注:只要加入了访问控制列表,系统默认有一条命令deny all,默认拒绝所有。

将ACL置于网络中时:

1、扩展ACL应靠近源地址;

2、标准ACL应靠近目的地址。

扩展ACL编码

access-list 100 deny(关闭) tcp(协议) 源地址 通配符掩码 host目的地址 eq telnet

自反型ACL

用于允许或禁止出站流量。

基本原理是:允许往回发送的ACK包,禁止发起会话的SYN包。

基于时间的ACL

show clock

clock set 时 分 秒 日 月 年 (定义时间点)

time-range T

periodic 时间段 (定义时间段)

ip access-list extended TT

deny ip any any time-range T

Permit ip any any

进入接口

分配ip

ip access-group TT in

VLAN间的ACL(VACL)

定义ACL

Access-list 110 per ip 10.1.1.0 0.0.0.255 10.1.2.0 0.0.0.255----抓流量

编写VACL

vlan access-map ccnp 10 //ccnp是定义的名字

match ip address 110

action drop //表示ACL抓出的流量丢弃

vlan access-map ccnp 20

action forward //表示其他所有流量转发

调用VACL

全局命令:vlan filter ccnp vlan-list 10 //将VACL ccnp应用到vlan10

(VACL没有方向之分,拒绝写一条,但是允许要把双向两条都写上)

网络地址转换

使用NAT、PAT(如今统称NAT),分三种方式

静态:一对一的地址映射。

动态:从地址池中挑选地址映射。

过载:允许多个内部地址映射到一个地址,以端口来区分。

配置检验静态转换

ip nat inside source static local-ip global-ip 建立内部本地地址与内部全局地址间的静态转换

ip nat inside 将该接口标记为连接内部网络的接口

ip nat outside 将该接口标记为连接外部网络的接口

show ip nat translations 显示活动的转换

过载地址转换

RouterX(config) # access-list access-list-number permit source source-wildcard

定义允许那些要被转换的内部本地地址的标准 ip ACL

RouterX(config)# ip nat inside source list access-list-number interface interface overload

建立动态源转换,指定上一步定义的ACL

RouterX# show ip nat translations

显示活动的转换