第一次写内联汇编的题目,以前见师傅们在exp中写汇编,感觉很厉害,今天碰到了,也记录一下。

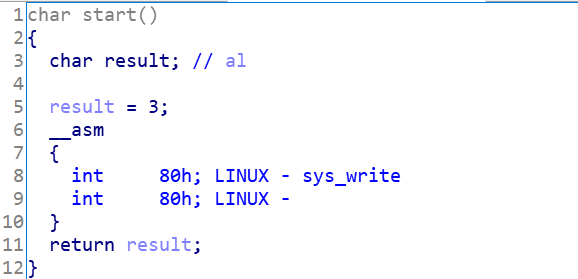

下载附件发现是32位程序,什么保护都没开,ida看一下伪代码。

可以说是很简洁了,调用了一个write和read函数,就没了。

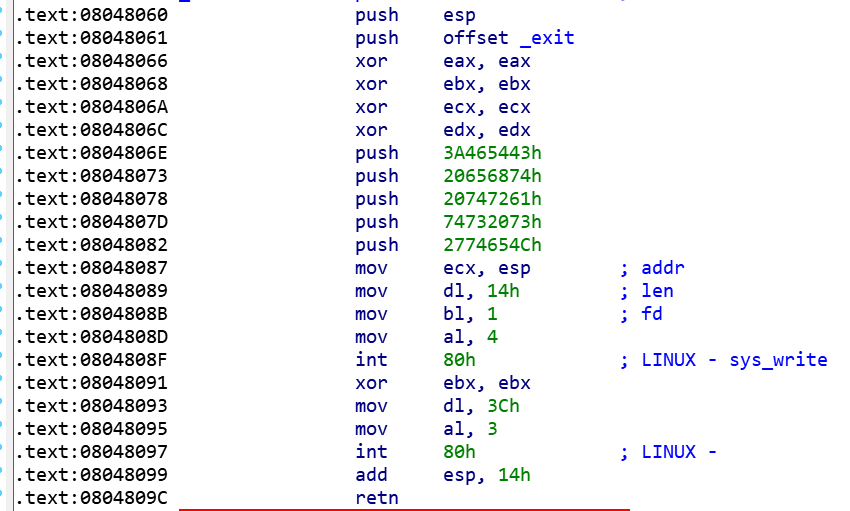

做了这个题才发现看汇编很重要,执行的是write(1,buf,0x14),read(0,buf,0x3c)。

下面又add esp,14h,应该就是内平栈了,说明buf距离返回地址的距离是0x14。

可以进行溢出,先溢出返回地址到0x08048087,这样会将栈地址打印出来,此时打印出来的栈地址其实就是esp的地址,然后.......................

这篇博客水了,感觉写文章讲不清楚,出个视频吧!