###

补充:

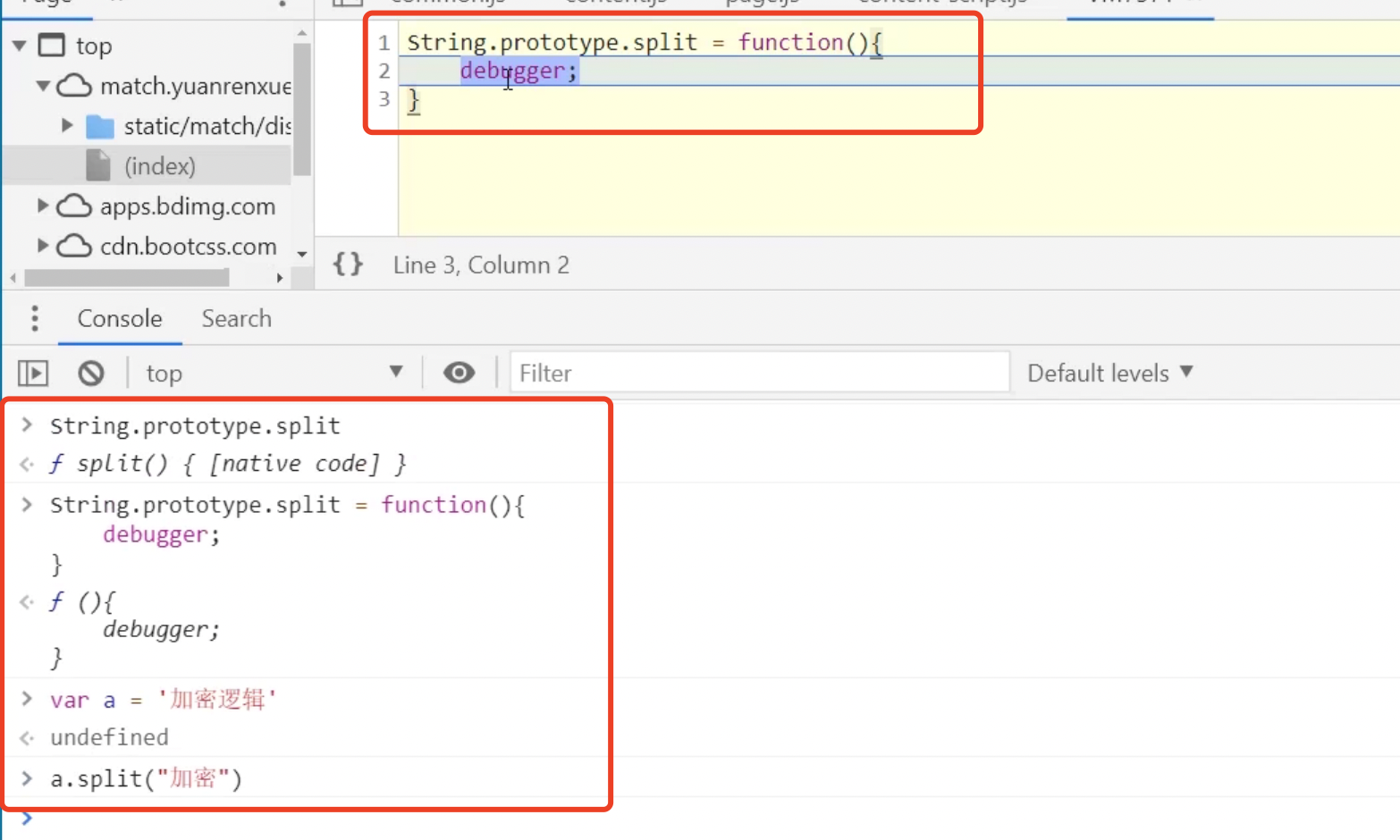

原型链的hook,

比如要hook,字符串的split方法,

但是这样破坏了这个函数本身的逻辑,不好,

这样好,即重写了,而且,还没有破坏函数本身,

用这个方法,可以hook,更底层的内容,原生的一些方法逻辑,

###

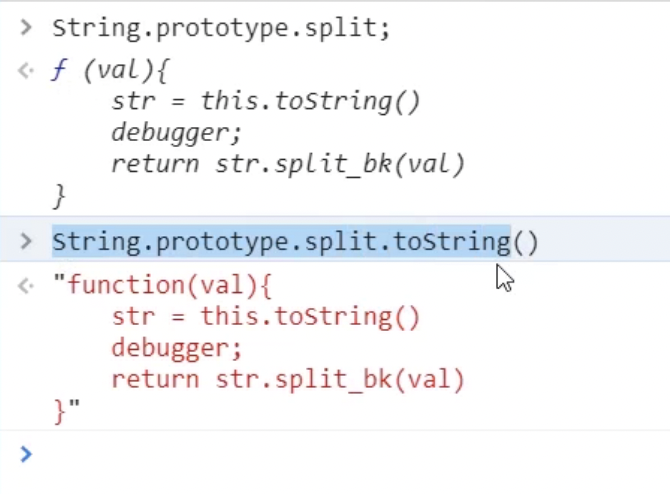

但是通过toString会被检测到,这个方法被改写了,

所以有时候还需要改写一下toString,

###

####

####

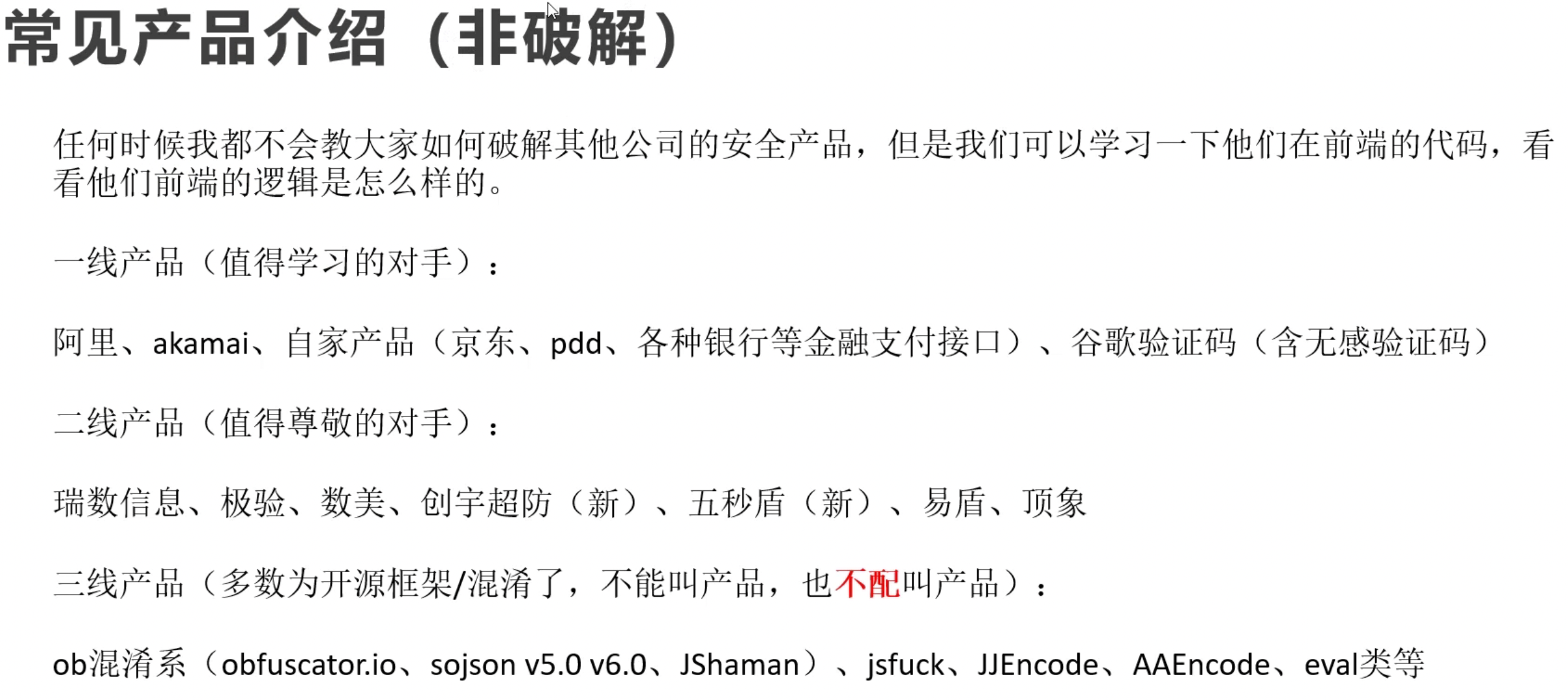

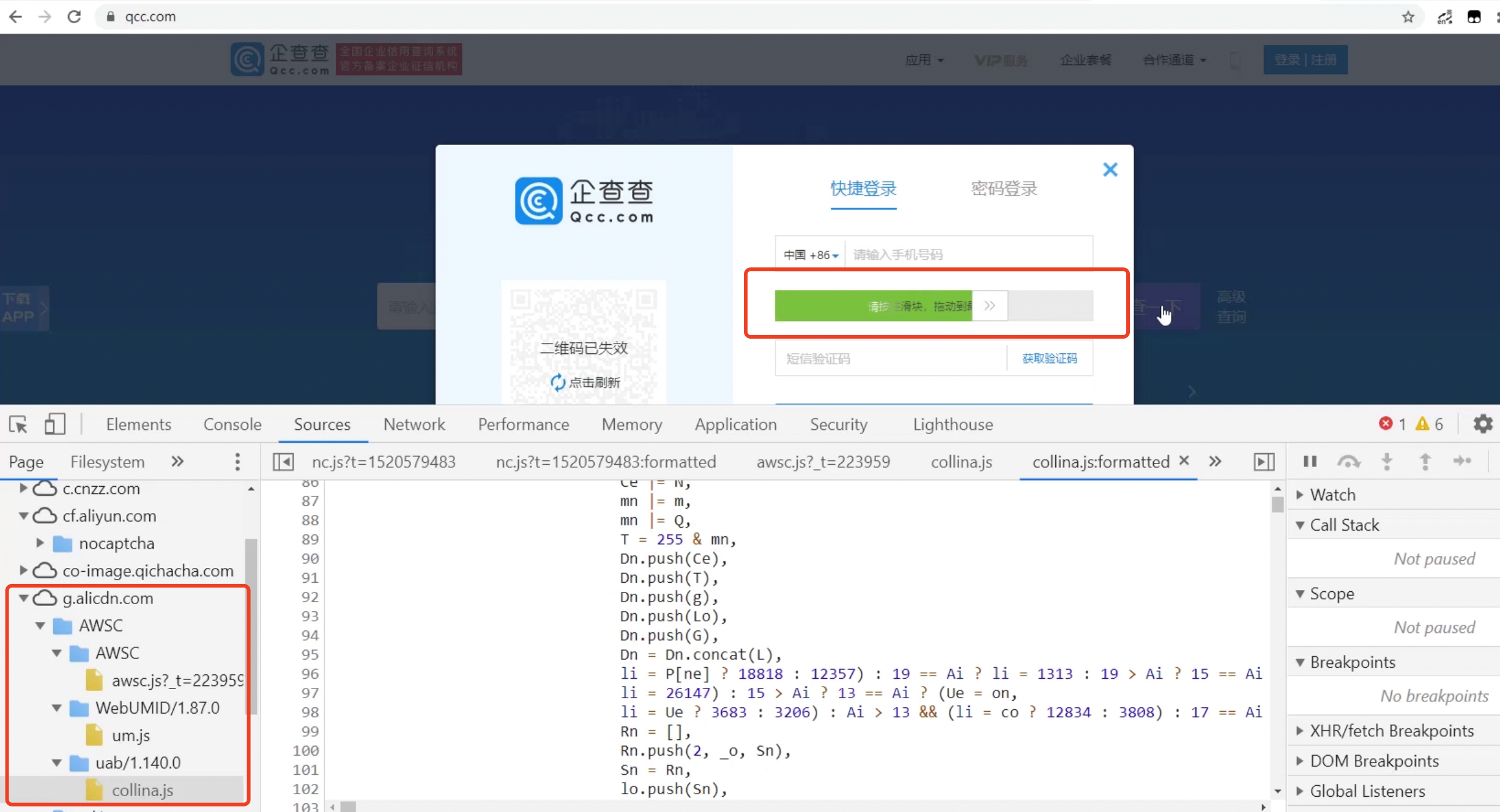

阿里滑块,左右滑动的验证码,

滑块差不多都长一样的,怎么判断是阿里滑块呢?

阿里滑块,使用了大量的控制流平坦化和三元表达式的内容,

企查查就是用的阿里滑块,可以看资源里面有一个alicdn

####

阿卡迈,

国内的用的很少,

###

拼多多,

现在不是单独的js混淆加密了,而是风控,对ip代理的质量很高,对ip访问逻辑要求很高,

####

谷歌验证码,就是出现一个九宫格,让你选,就是人都能选错的那种,

这种都是很有商业价值的,如果你能有很稳定的并发采集方案的话,基本是每一个方案都是可以卖到上万的,5位数以上,

二线产品的商业价值就低了,5位数以下,

###

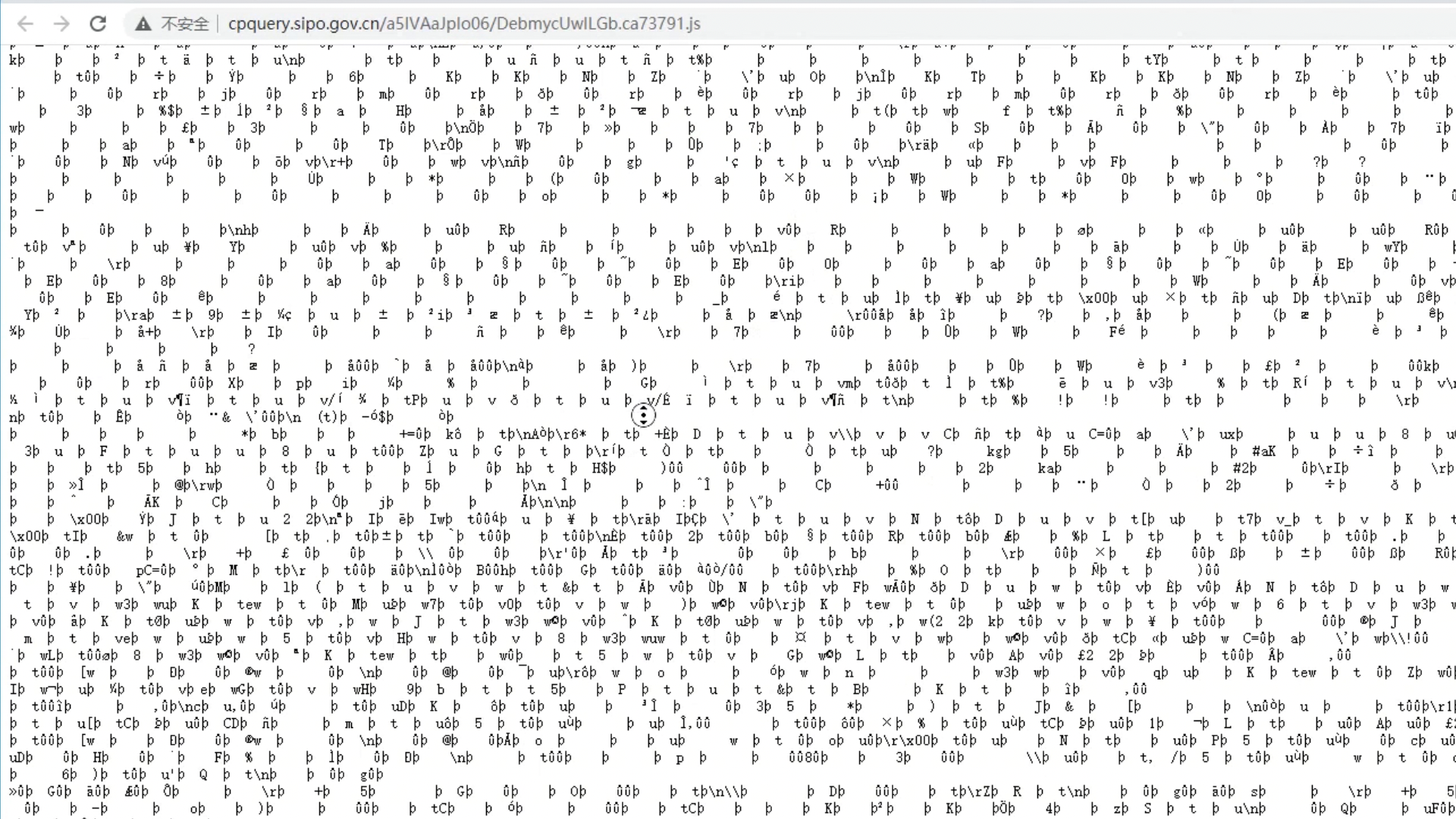

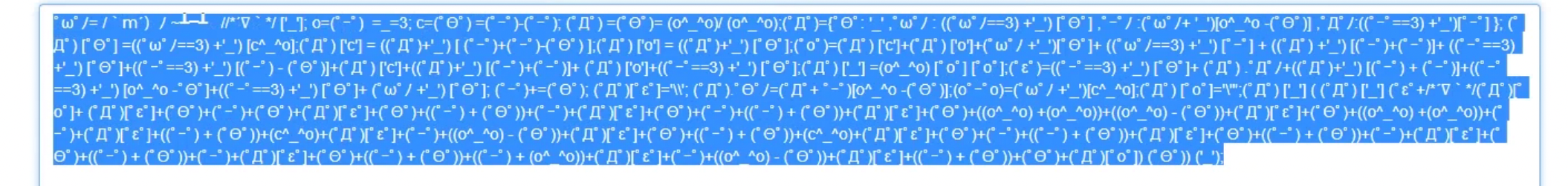

瑞数,如果js打开之后是乱码,就是瑞数,瑞数加密,你搞出来之后,可以拿出来装逼,

瑞数是很有名的,刚入行的爬虫工程师,都会和他对抗一段时间,以展现自己的牛逼,

他们公司的产品有什么特点呢?

特点就是一堆乱码一样的,

专利网,就是用的瑞数,可以从cookie里面看到,value里面是4,就是4代,

不是太难搞,慢的一周也能搞出来,快的一两天也可以,

###

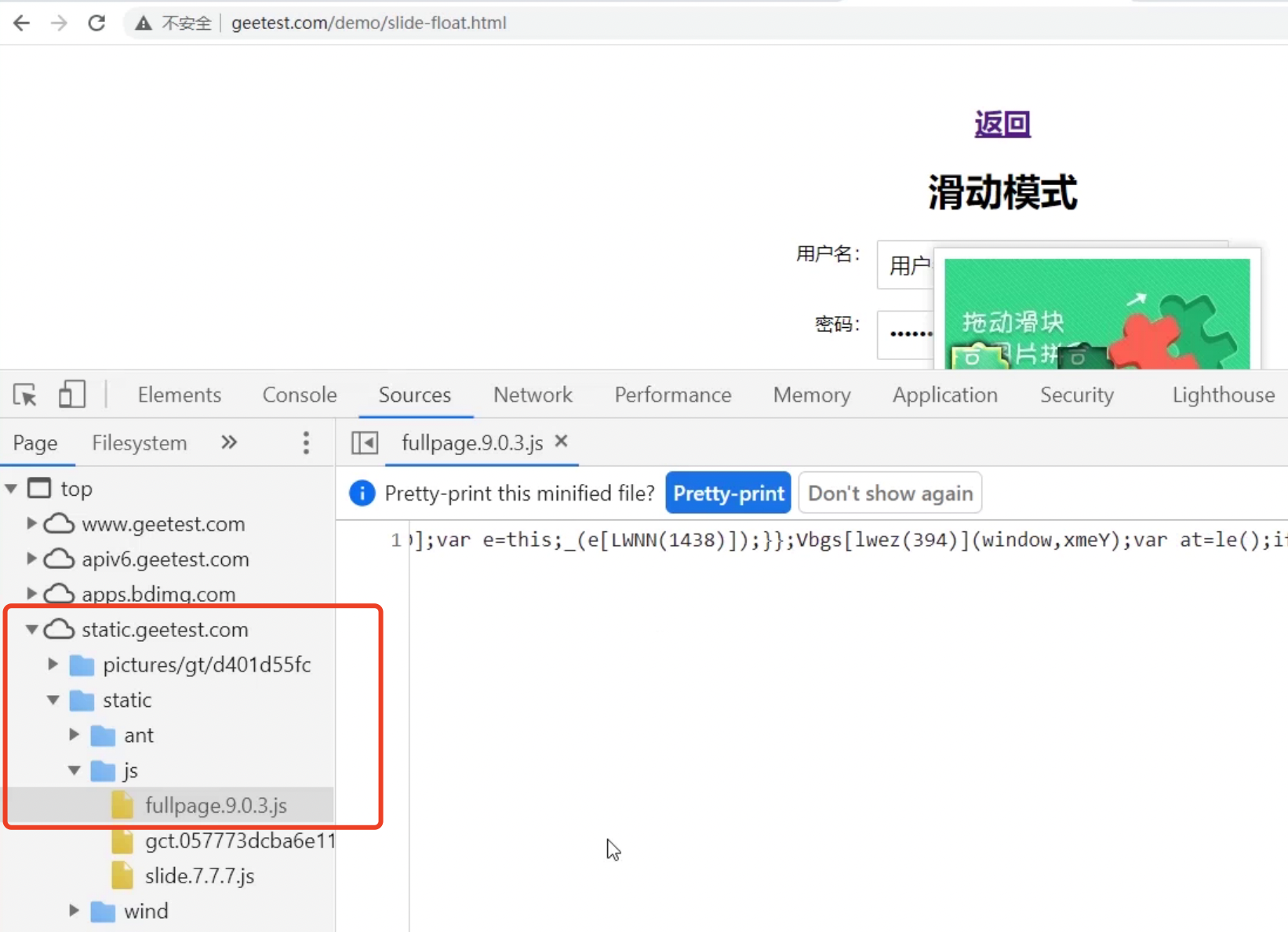

极验,滑动拼图就是极验,geektest

####

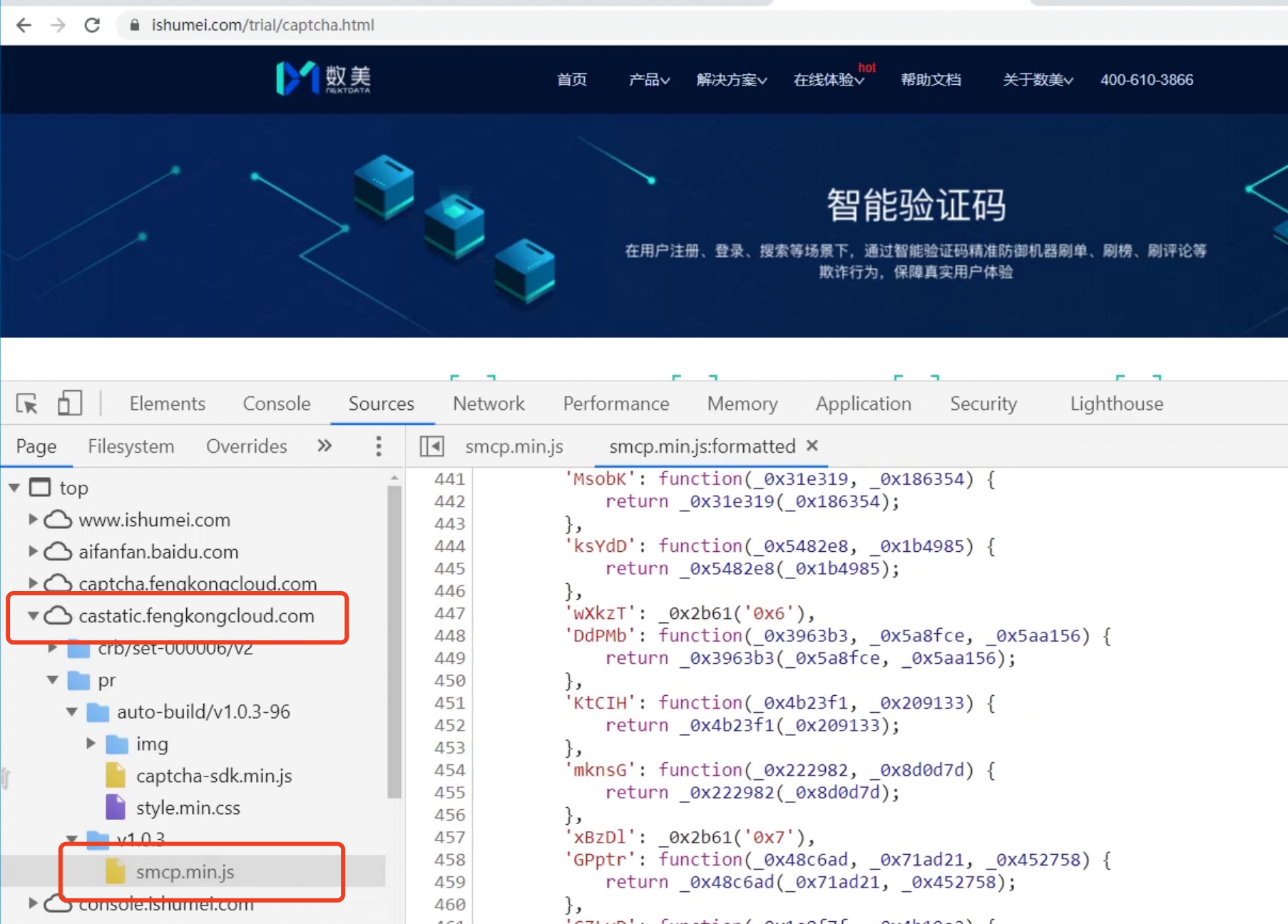

数美,智能验证码,

####

创宇超防

https://www.mps.gov.cn/

公安部就是使用的创宇超防的

###

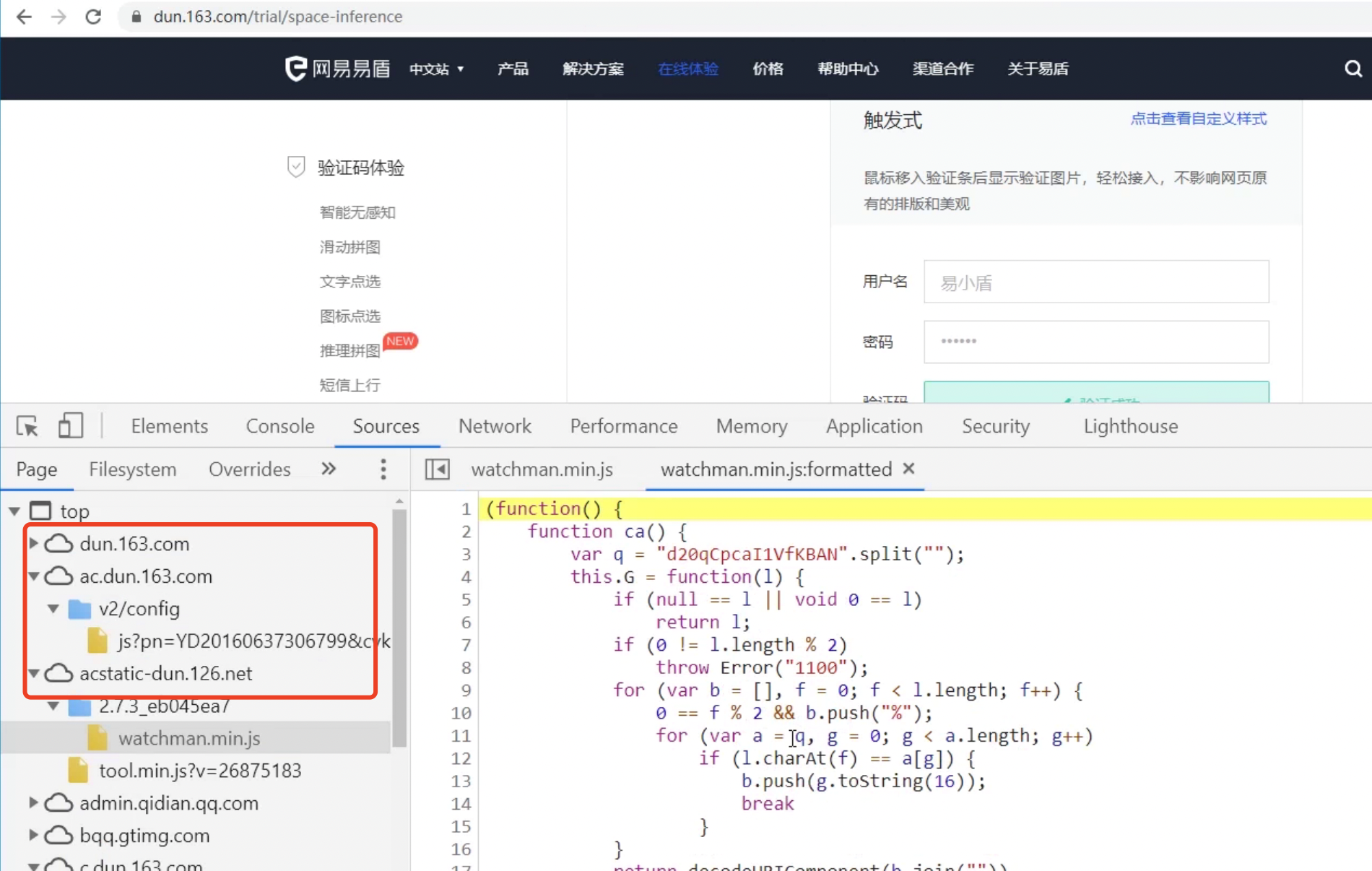

网易易盾

###

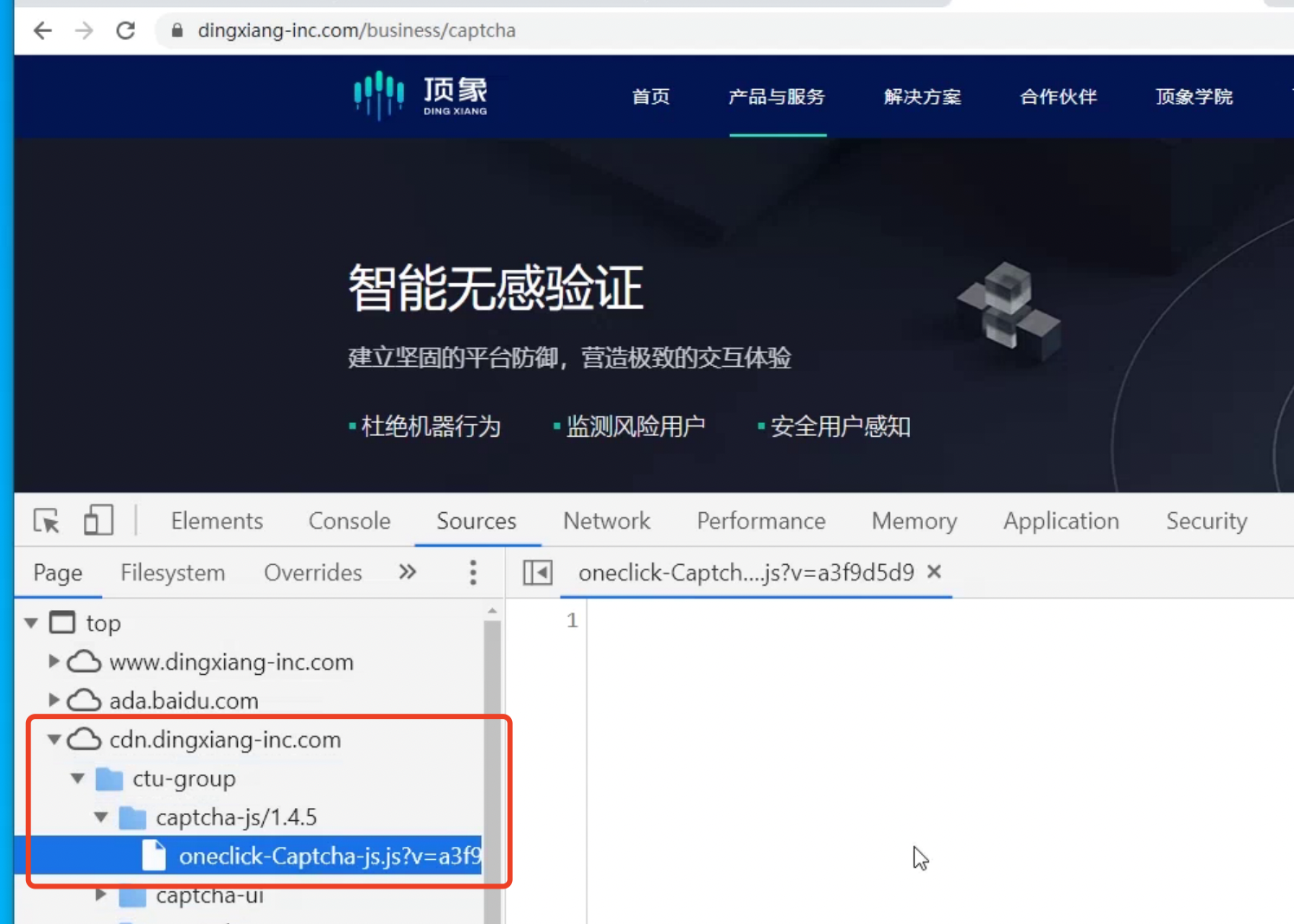

顶象

这个就是一天一变,

####

三线产品

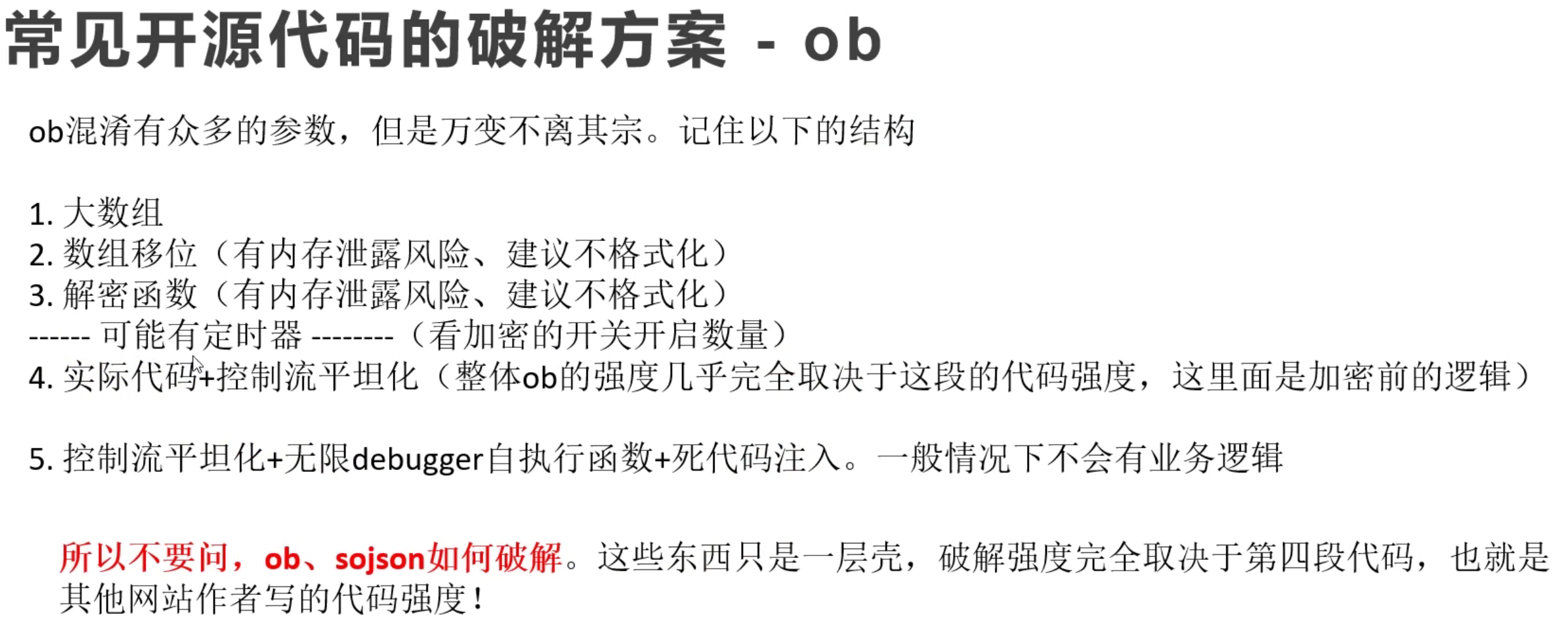

ob混淆,这个是开源的,

###

jsshaman

##

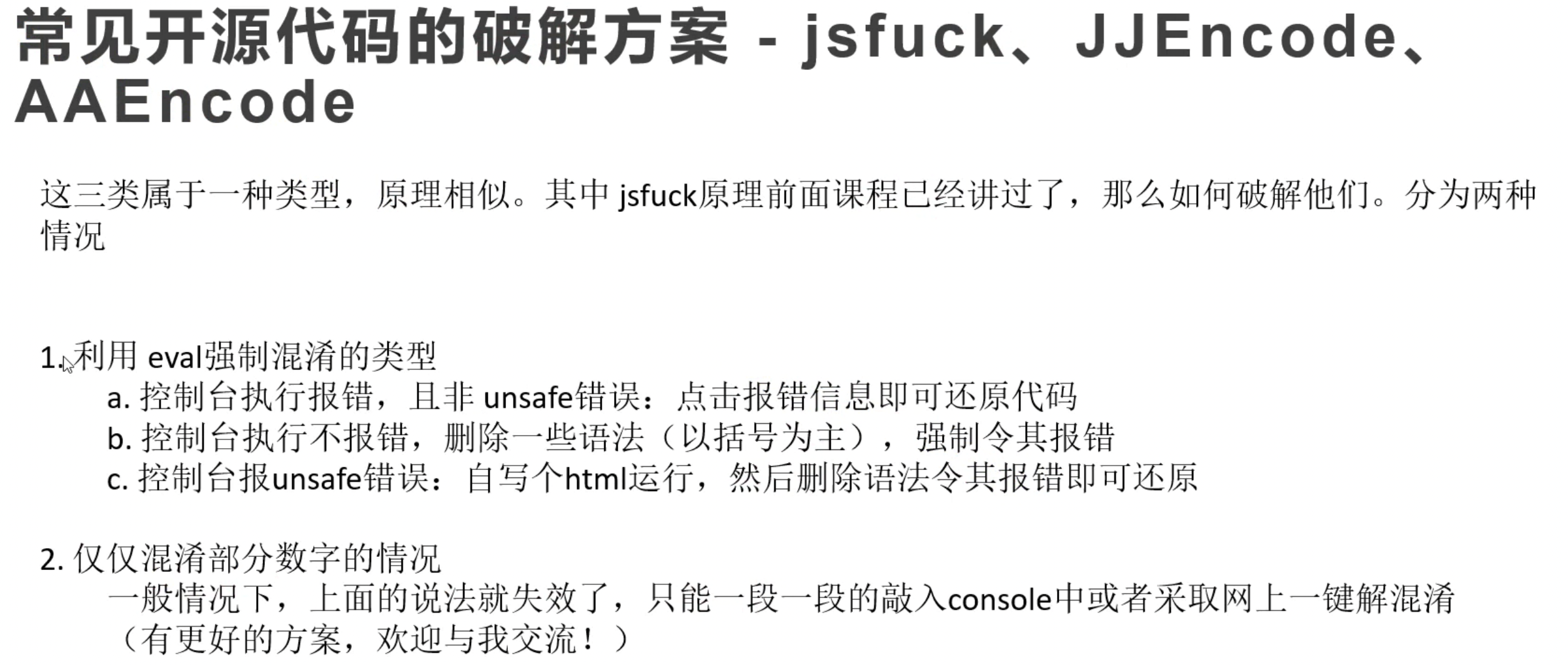

jsfuck,

http://www.jsfuck.com/

###

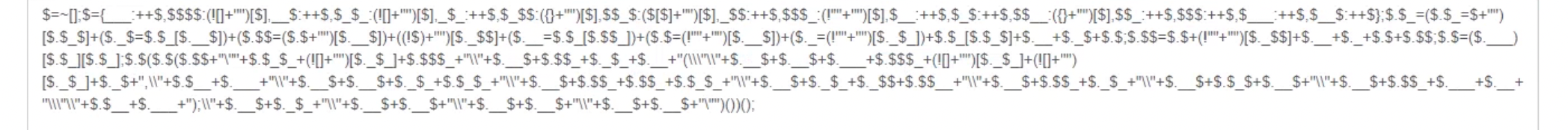

jjencode,特点就是一堆$符号,

####

aaencode,就是常说的表情包加密,

###

eval

这个很简单就是把这个换成console.log()

##

####

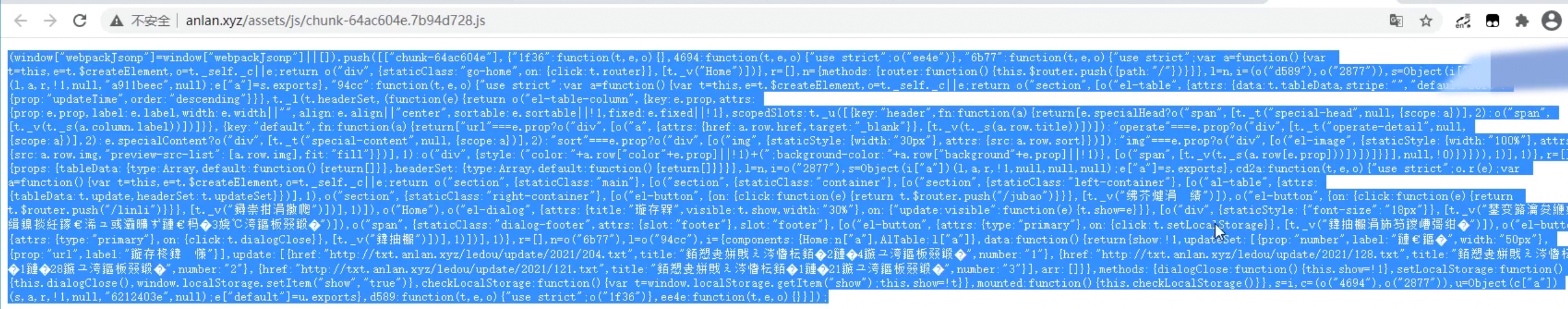

这种不是加密,就是单纯的框架打包出来之后就长这个样子,不是混淆,和加密,

###

###

同样是ob混淆, 但是有的很简单,有的很难,所以ob破解的强度,取决于加密前的逻辑,

案例,练习题第二题,这个就是ob混淆,

####

http://www.jsfuck.com/

怎么破解?jsfuck,

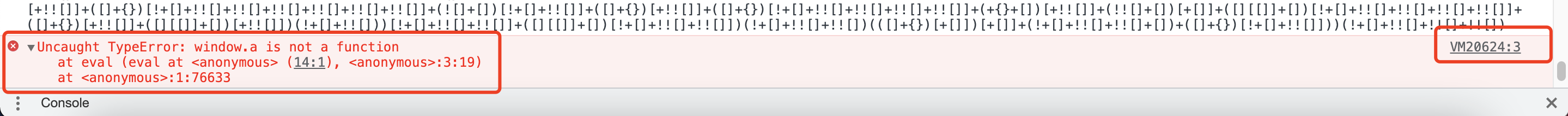

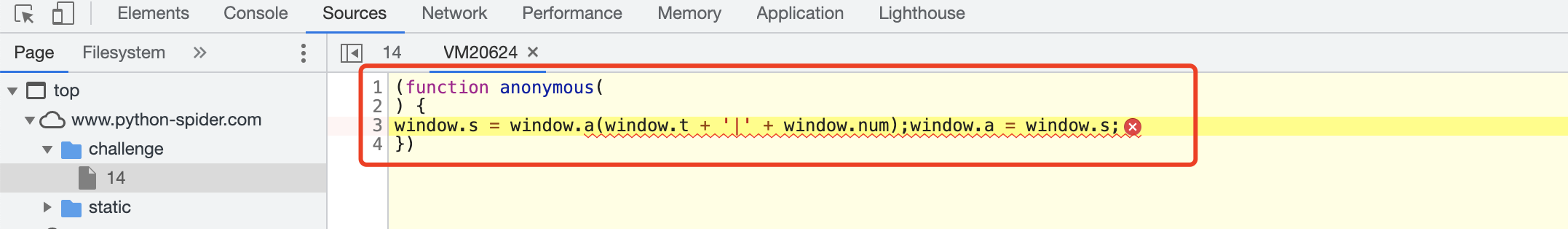

就是把这段代码,直接复制到控制台,执行,报错的话,查看报错信息,就可以直接脱出来了,

###

如果jsfuck不报错,就在后面加一个字母,让他报错,也是可以的,

###

表情包加密的破解方法, 练习16题,

直接把最后的表情删除就可以出来了,

案例,练习14,这个是jsfuck的加密,

练习16,是表情包加密,

###

补环境入门

补环境就是不去找代码了,而是自己写,把缺少的变量和函数自己补齐,

这个有点难度,需要自己补齐代码需要的逻辑和变量,

理论上,js逆向都可以使用补环境的方式解决,

案例,练习11题,

###

####