Cobalt Strike简介

Cobalt Strike简称cs(下文为了方便,都使用简称),是一款常用的内网渗透测试工具。

简单来说,cs继承了端口转发,服务扫描,自动化一处,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏博纳高度生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等。

安装

cs服务器的安装其实特别简单,首先,你只需要有一台自己的服务器,然后,再有一个下载好的cs就可以了。

你只需要在服务器上输入以下三条命令(在你已经将cs的安装文件上传到服务器上之后)就可以安装成功了。

命令如下:

apt install openjdk-8-jdk

chmod 777 teamserver

nohup ./teamserver ip password &

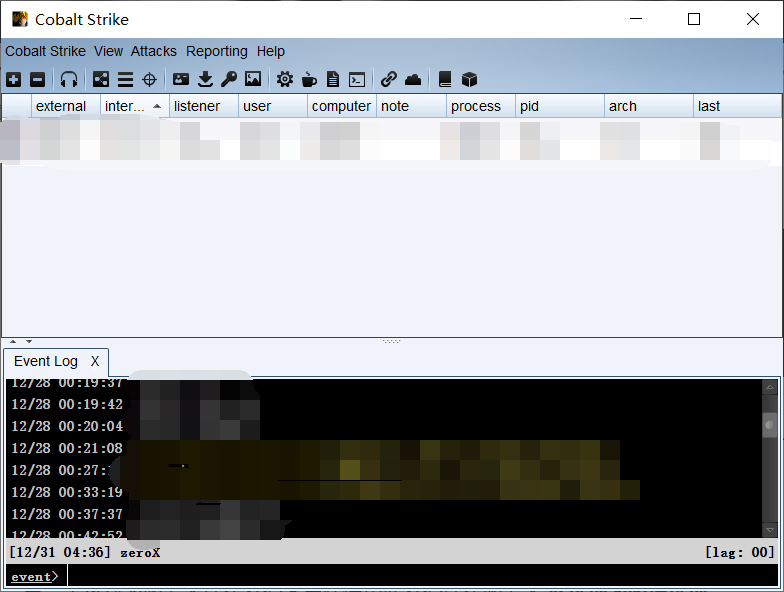

安装好之后的cs,在成功登录之后,就是下面这个样子。

然后,就可以正常使用了。

使用

首先,我们可以看到,在cs的菜单栏有

- cobalt Strike

- view

- attacks

- reporting

- help

Cobalt Strike

- 新建连接----连接一个新的服务器,连接后可以在地步切换,

这个个人感觉初学的话用处不大。

选项里面的设置内容是对客户端的一个美化,如果有兴趣可以自己去看详细的介绍。

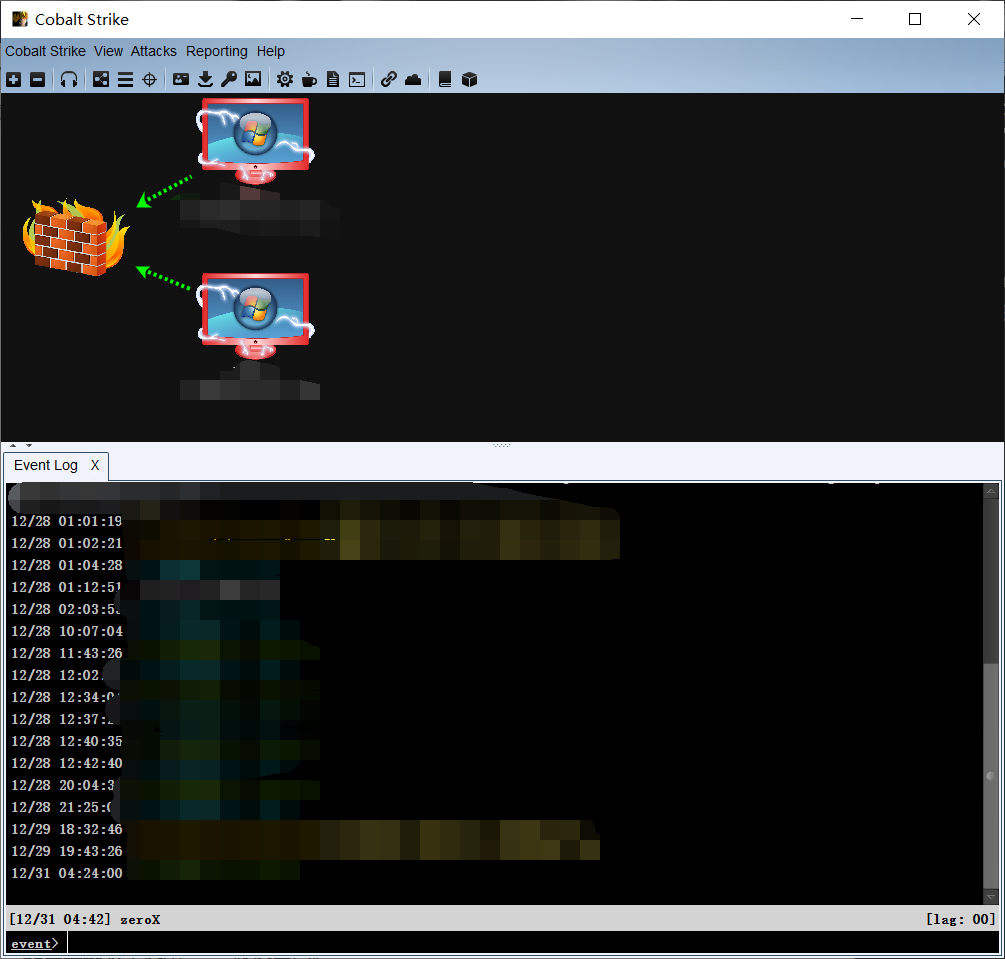

Pivot图

这个图主要是显示回话与回话之间的详细关系,可以清楚的看到会话之间的父子关系。

红色边框:并且带有闪电表示Beacon运行在管理员权限

防火墙代表Beacon payload的流量出口点。

绿色虚线表示使用了http或https连接出网。

黄色虚线表示使用dns协议出网。

如果一个会话用箭头连接着另一个会话表示这两个会话之间是父子关系,子会话通过父会话传递和接受C2指令,父子会话之间可以通过两种方式建立连接,Windows 命名管道或TCP Sockets,如果是橙黄色的箭头那么代表两个会话之间使用Windows命名管道连接(SSH会话也使用橙黄色),如果是青色的箭头那么代表两个会话之间使用TCP socket 通道连接,红色(命名管道)或紫色(TCP)箭头则表示一个Beacon会话连接断开。

相关快捷键

Ctrl + + :放大

Ctrl + - :缩小

Ctrl + 0 :重置缩放级别

Ctrl + A :选择所有主机

Escape :清除选择

Ctrl + C :将主机排列成一个圆圈

Ctrl + S :将主机排列成一行

Ctrl + H :将主机排列到层次结构中(默认的布局)

不选择任何Beacon会话,在Pivot图上右键单击可选择pivot的不计方式,如果选中beacon会话右键则可以进行各种渗透操作

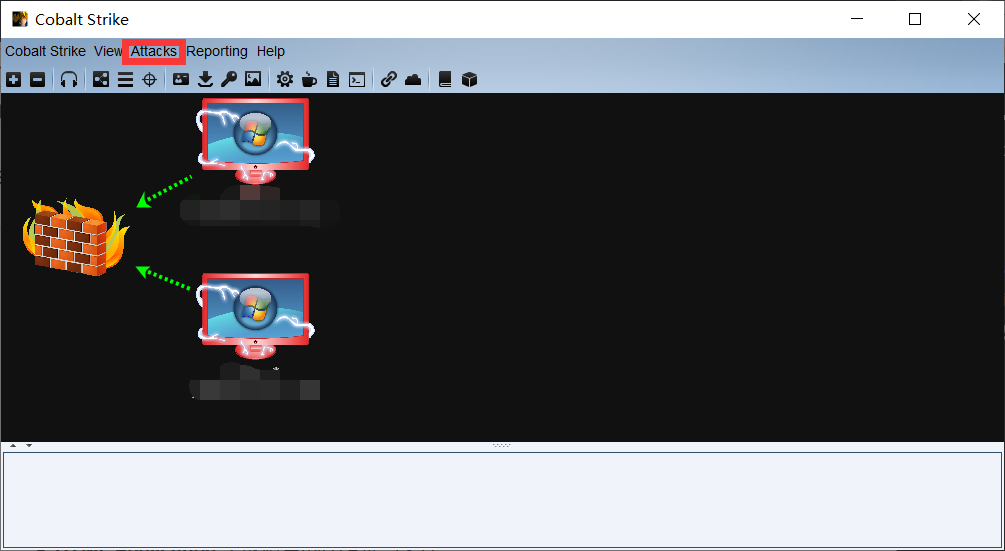

攻击

- 生成木马,attacks的第一个选项是生成木马。

- HTML Application 生成恶意的HTA木马文件

- MS Office Macro 生成office宏病毒文件

- Payload Generator 生成各种语言版本的payload

- Windows Executable 生成分阶段可执行的exe木马

- Windows Executable(s) 生成无阶段的可执行exe木马

- 钓鱼攻击,attacks的第二个选项是钓鱼攻击

- Manage 对开启的web服务进行管理

- Clone site 克隆伪造一个网站可以记录受害者提交的数据

- Host File 提供一个文件下载,可以修改Mime信息

- Scripted Web Delivery(s) 利用powershell,bitsadmin,regsvr32等命令行执行脚本,来执行后门

- Signed Applet Attack 使用java自签名的程序进行钓鱼攻击

- Smart Applet Attack 自动检测java版本并进行攻击,针对java 1.6.0_45以下以及Java 1.7.0_21以下版本

- System Profiler 用来获取一些系统信息,比如系统版本,Flash版本,浏览器版本等。

下面一层工具栏的功能