safedog-默认拦截机制分析绕过-未开CC

未开CC 7bscan扫描子目录->出现误报,全部200状态码

浏览器采用get方法,扫描方法为head。

safedog-默认拦截机制分析绕过-开启CC

可开启延时扫描,慢速扫描。关闭CC是为了正常运行。

可在软件中自定义添加爬虫引擎头部(不出现结果)

此时用burp来模拟用户操作,抓取数据包来继续扫描。

python编写headers头部进行扫描

import requests

import time

headers={

}

for path in open('php_b.txt',encoding='utf-8'):

url='http://test.com'

paths=path.replace('

','')

proxy={

'http':'127.0.0.1:7777'

}

try:

code=requests.get(urls,headers=hearders,proxies=proxy).status_code

//用get请求,将headers替换为之前的headers

#time.sleep(3)

print(urls+'|'+str(code))

if code==200 or code==403:

print(urls+'|'+str(code))

except Exception as err:

print('connecting error')

timr.sleep(3)

核心在于headers,换为其他,休眠3秒,再进行扫描。

也可以使用代理池,WAF是否会识别代理。狗子开了防代理,为了防止CC攻击。

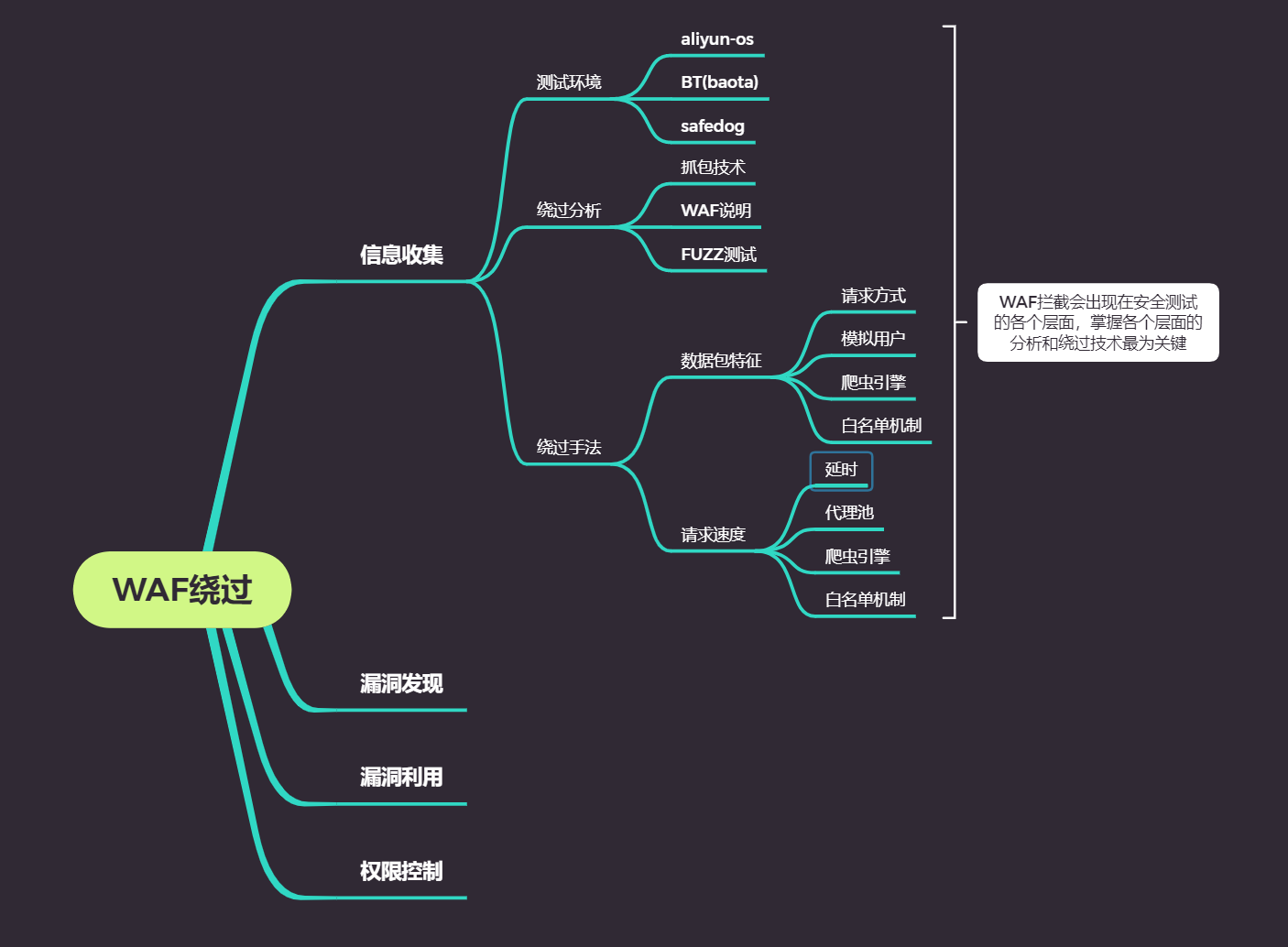

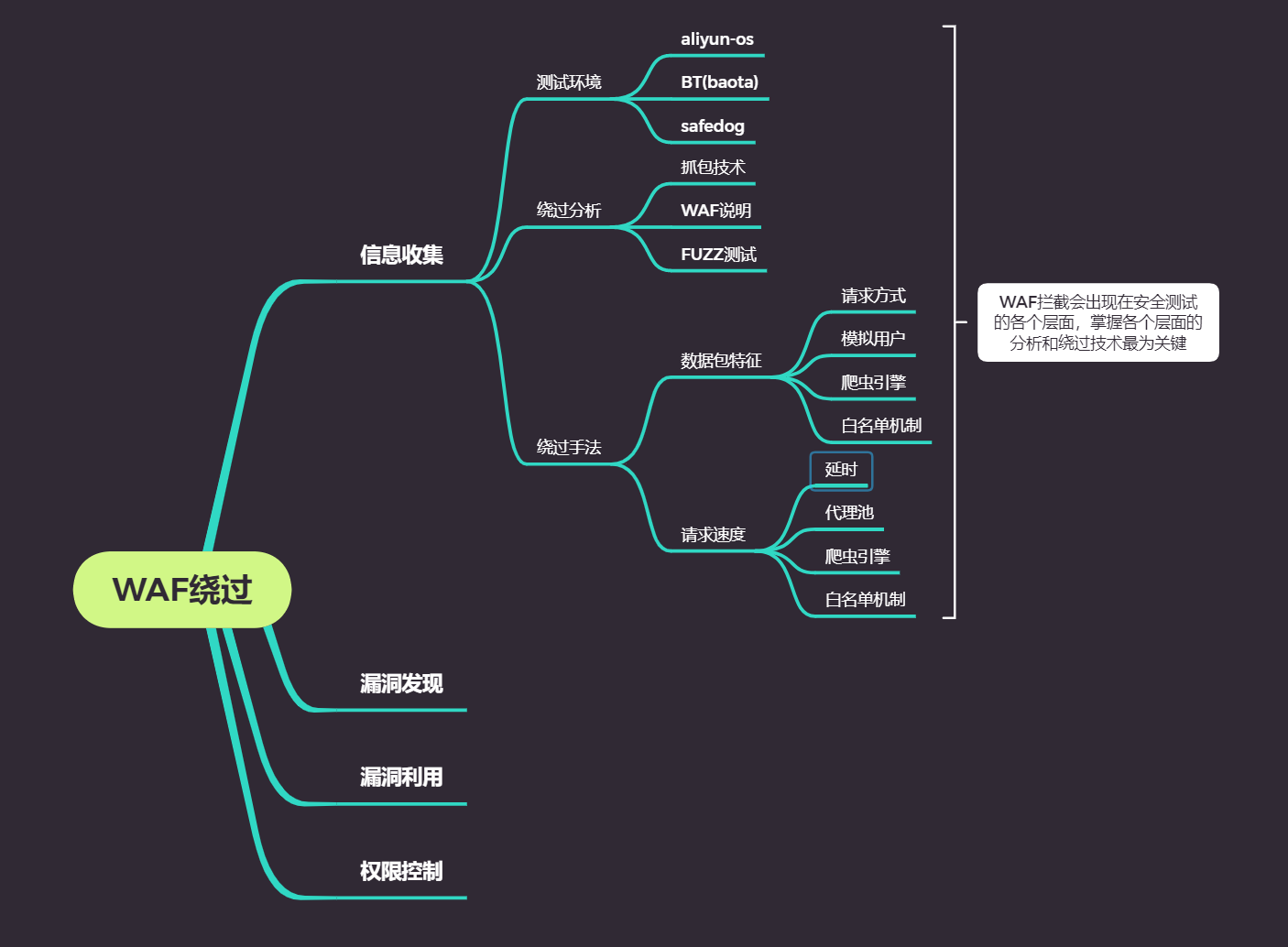

Aliyun_os-默认拦截机制分析绕过-简要界面

IP检测机制,只能设置代理池或者延时

BT(防火墙插件)-默认拦截机制分析绕过-简要界面

60秒内,请求同一URL超过120次,封锁IP 100秒。

60秒内,恶意请求6次,封IP 600秒。

延迟可以,代理池可以。

阿里云(免费)+ safedog + 宝塔(付费插件)

代理池或者延时

index.php.bak 字典重写(参考于upload-labs做字典)