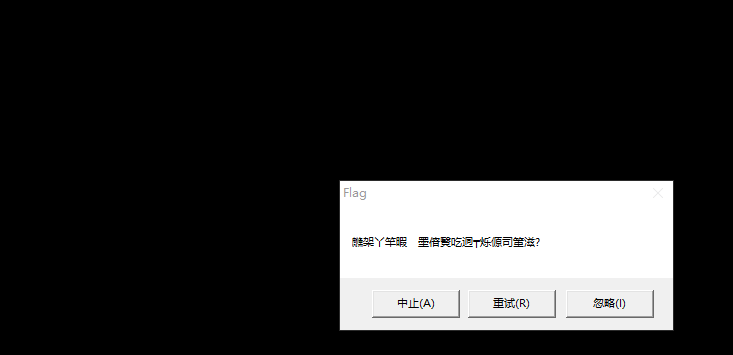

听说运行就能拿到Flag,不过菜鸡运行的结果不知道为什么是乱码

下载得到exe文件,打开

真是乱码

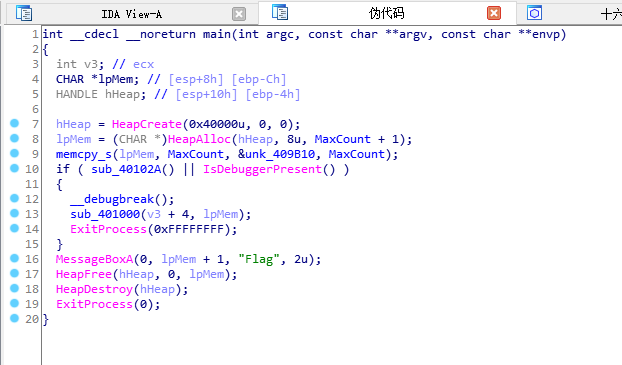

再加入main函数看看

发现IsDebuggerPresent //确定调用进程是否由用户模式的调试器调试。

正常运行的时候这个if显然不成立所以输出乱码

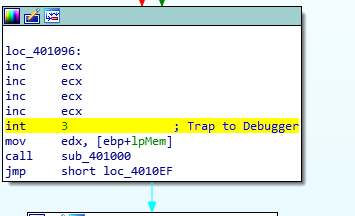

这里有个 int 3断点

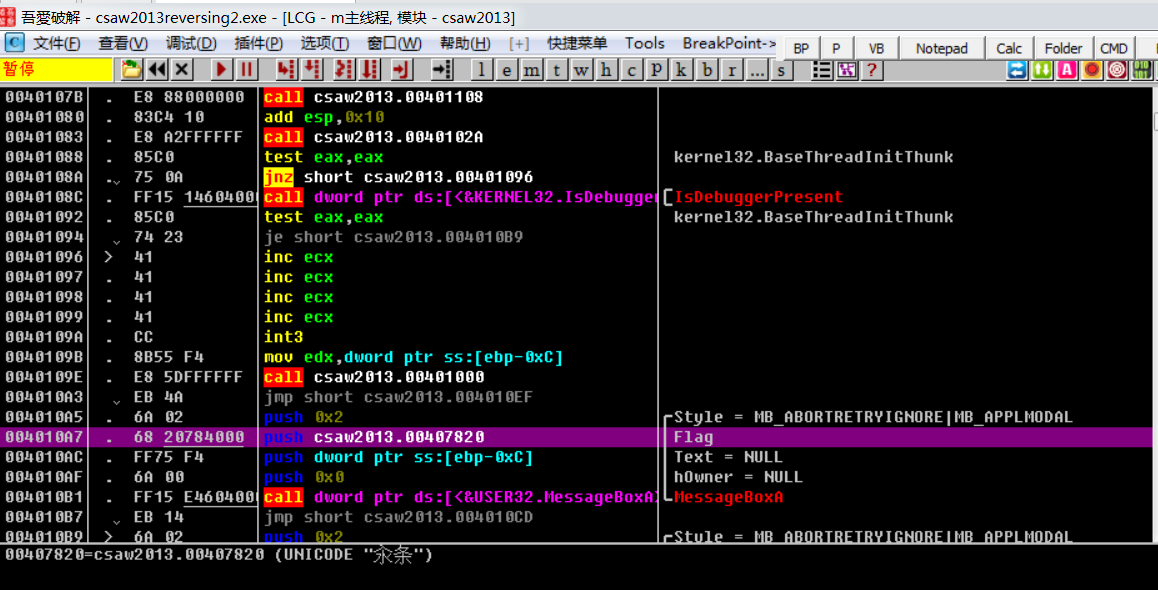

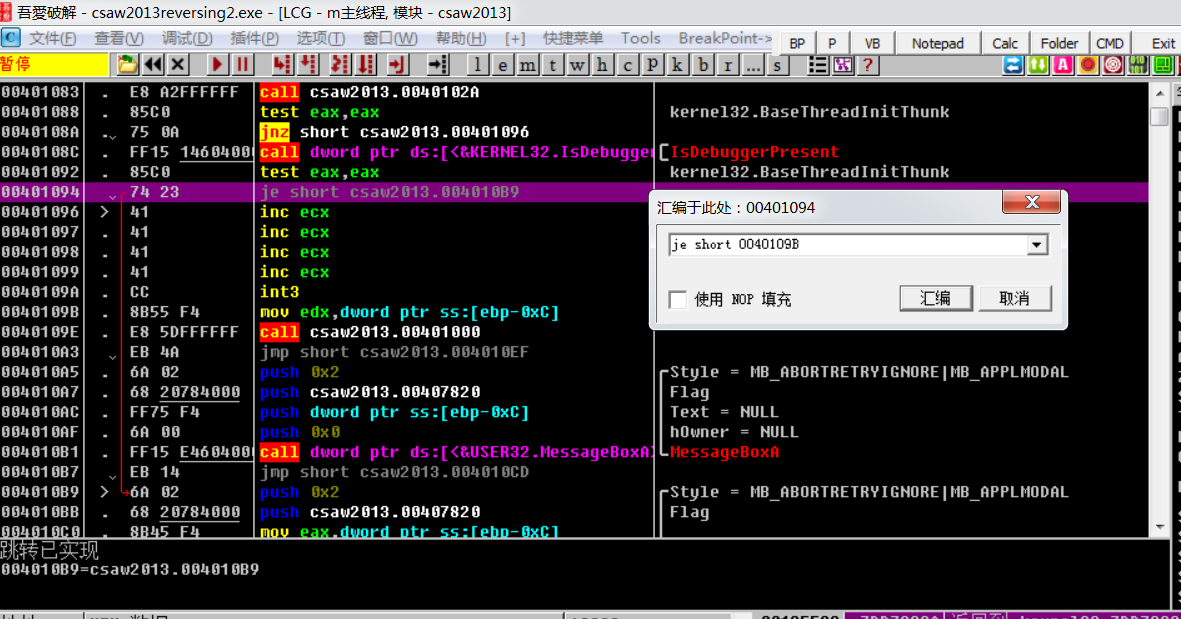

加入OD

发现je short直接跳过了sub_401000,在这里修改,使其跳转到sub_401000函数地址前

后面需要让对话框显示flag,所以把jmp short跳转到第二个flag前 //lpMem + 1

//顺便复习一下对话框