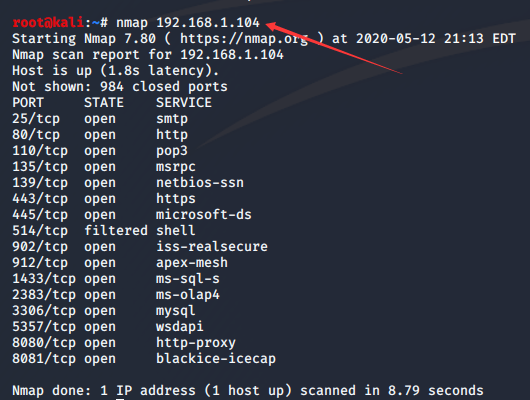

1、nmap简单扫描

nmap默认发送一个ARP的PING数据包,来探测目标主机1-10000范围内所开放的所有端口

命令语法:

nmap

其中:target ip address是扫描的目标主机的ip地址

例子:nmap 192.168.1.104

###############

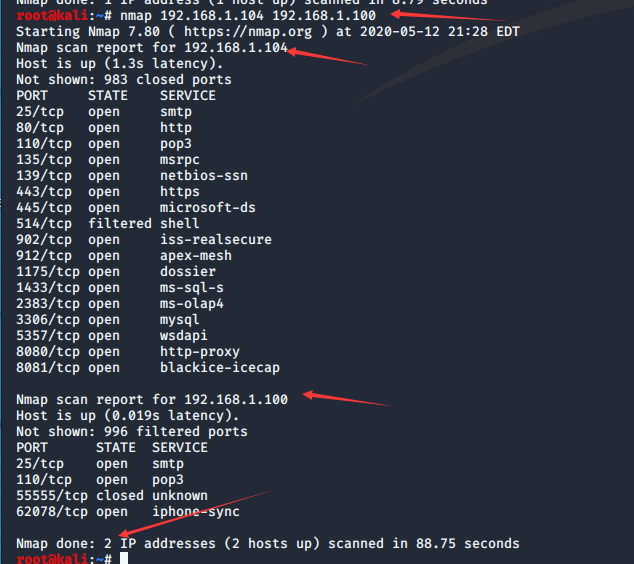

扫描多个目标

nmap 192.168.1.104 192.168.1.100

2、nmap简单扫描,并对结果返回详细的描述输出

命令语法:namp -vv

介绍:-vv参数设置对结果的详细输出

例子:nmap -vv 192.168.1.104

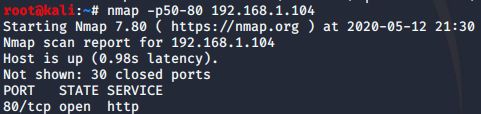

3、nmap自定义扫描

命令语法:nmap -p(range)

介绍:(range)为要扫描的端口范围,端口大小不能超过65535

例子:扫描目标主机的1-50号端口

nmap -p50-80 192.168.1.104

##############

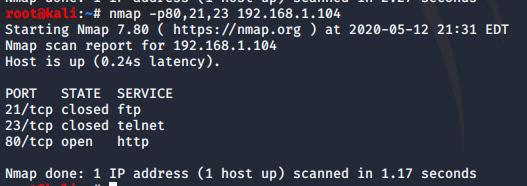

4、nmap 指定端口扫描

命令语法:nmap -p(port1,port2,…)

介绍:port1,port2…为想要扫描的端口号

例子:扫描目标主机的80,443,801端口

nmap -p80,21,23 192.168.1.104

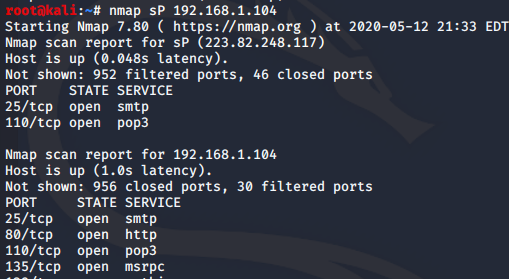

5、nmap ping 扫描

nmap可以利用类似windows/linux系统下的ping 方式进行扫描

命令语法: nmap -sP

例子:nmap sP 192.168.1.104

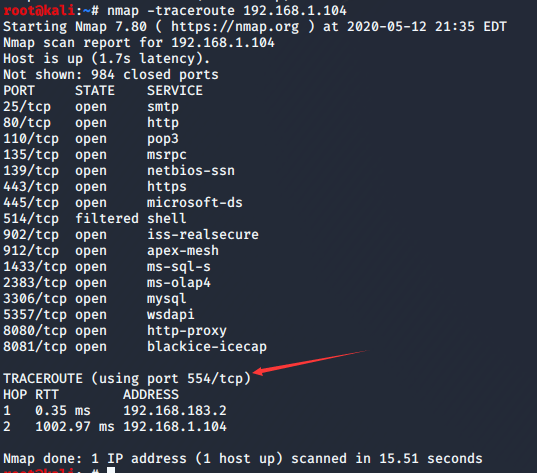

6、nmap 路由跟踪

路由器追踪功能,能够帮助网络管理员了解网络通行情况,同时也是网络管理人员很好的辅助工具,通过路由器追踪可以轻松的查处从我们电脑所在地到目的地之间所经常的网络节点,并可以看到通过各个结点所花费的时间

命令语法:

nmap –traceroute

例子:namp –traceroute 192.168.1.104(geogle dns服务器ip)

7、nmap设置扫描一个网段下的ip

命令语法:

nmap -sP

介绍:CIDR为设置的子网掩码(/24,/16,/8等)

例子:nmap -sP 192.168.1.0 /24

8、探测目标主机的操作系统:

nmap -O 192.168.1.104

nmap -A 192.168.1.104

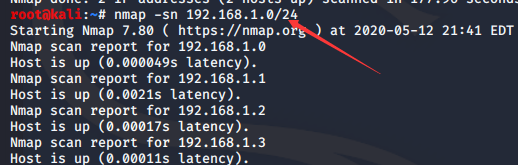

9、查看附近的电脑IP

nmap -sn 192.168.1.0/24 #查看附近电脑的IP

nmap -sV 192.168.1.104 #扫描IP的开发端口

10、nmap命令混合式扫描

可以做到类似参数-A所完成的功能,但又能细化我们的需求要求

命令语法:

nmap -vv -p1-100 -O

例子:

nmap -vv -p1-100 -O 192.168.1.104

11、几条常用的nmap命令

-sS TCP SYN扫描,即半开扫描,隐藏性较强

-P0 允许关闭ICMP名或子网

-sV 打开系统版本检测

-O 尝试识别远程操作系统

-A 同时打开操作系统指纹和版本检测

-v 输出扫描情况

nmap -sS -P0 -sV -O 192.168.1.104

nmap -sS -P0 -A -v 192.168.1.104

列出开放指定端口的主机列表 nmap -sT -p 80 -oG - 192.168.1.* | grep open

在某段子网上查找未占用的IP地址 nmap -T4 -sP 192.168.1.0/24 && egrep "00:00:00:00:00:00" /proc/net/arp

扫描网络上的恶意接入点

nmap -A -p1-85,113,443,8080-8100 -T4 -min-hostgroup 50 -max-rtt-timeout 2000 -initial-rtt-timeout 300 -max-retries 3 -host-timeout 20m -max-scan-delay 1000 -oA wapscan 192.168.1.0/24