0x00 前言

最近闲的没事,抽空了解下地表最强的嗅探和收发包的工具:scapy。scapy是一个python模块,使用简单,并且能灵活地构造各种数据包,是进行网络安全审计的好帮手。

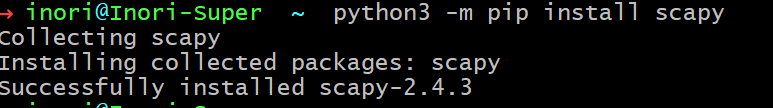

0x01 安装

因为2020年python官方便不再支持python2,所以使用python3安装。

0x02 构造数据包

在构造数据包之前首先导入scapy模块: from scapy.all import *

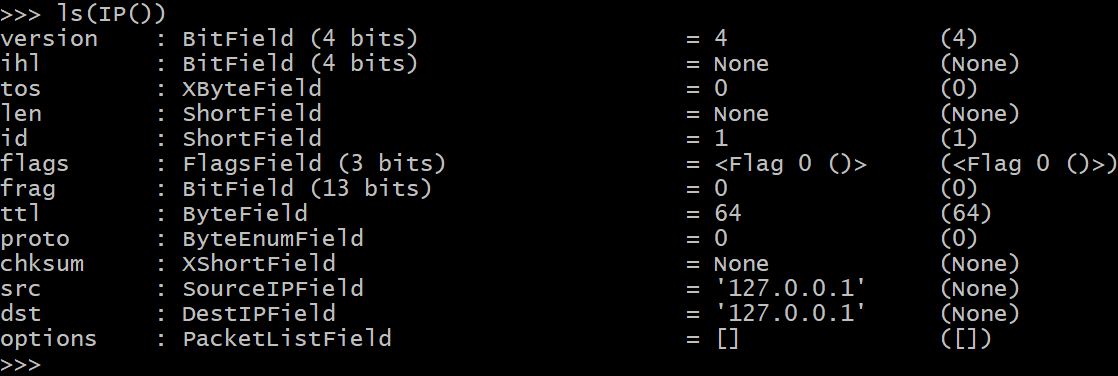

scapy构造数据包也非常简单,例如使用 IP() 就可以创建一个默认的数据包。使用 ls(IP()) 可以查看IP数据包可以有哪些参数。

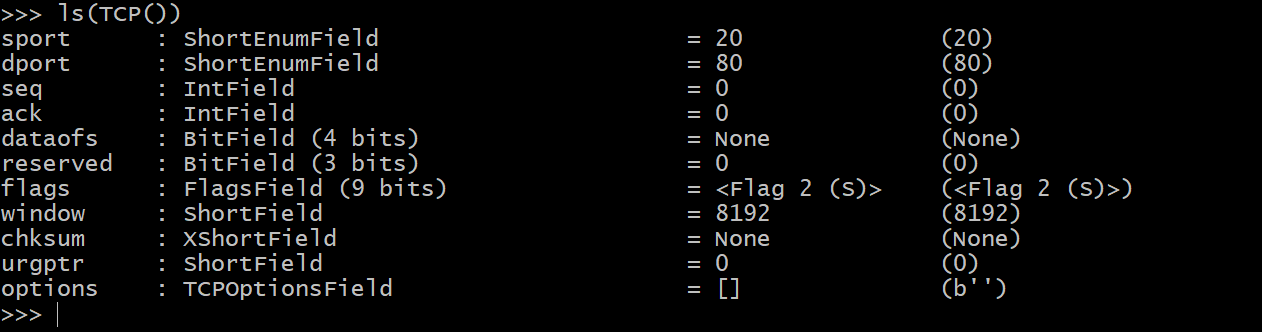

其他数据包同理

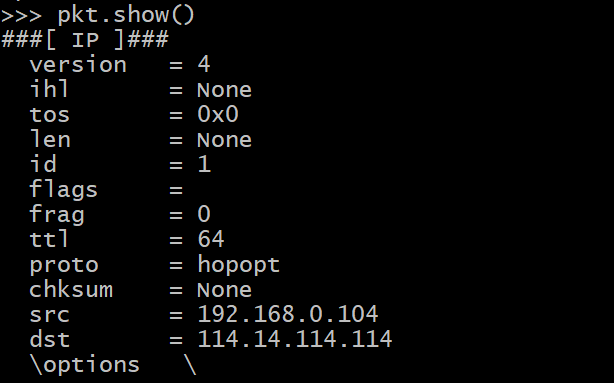

使用IP(dst="114.114.114.114") 来创建一个目的地址是 114.114.114.114 的数据包,再使用 ls() 可以看到数据包的目的地址已经修改。

也可以使用 show 方法来查看数据包信息。

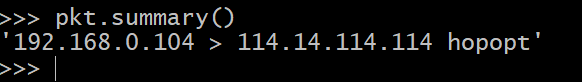

使用summary()方法查看概要信息。

使用hexdump(pkt)开查看数据包的字节信息

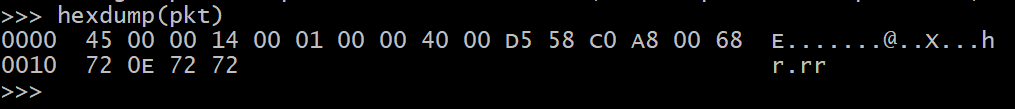

使用 '/' 操作符来给数据包加上一层。例如构造一个TCP数据包,在IP层指明数据包的目的地址。在TCP层可以设定数据包的目的端口等等。UDP数据包同理。

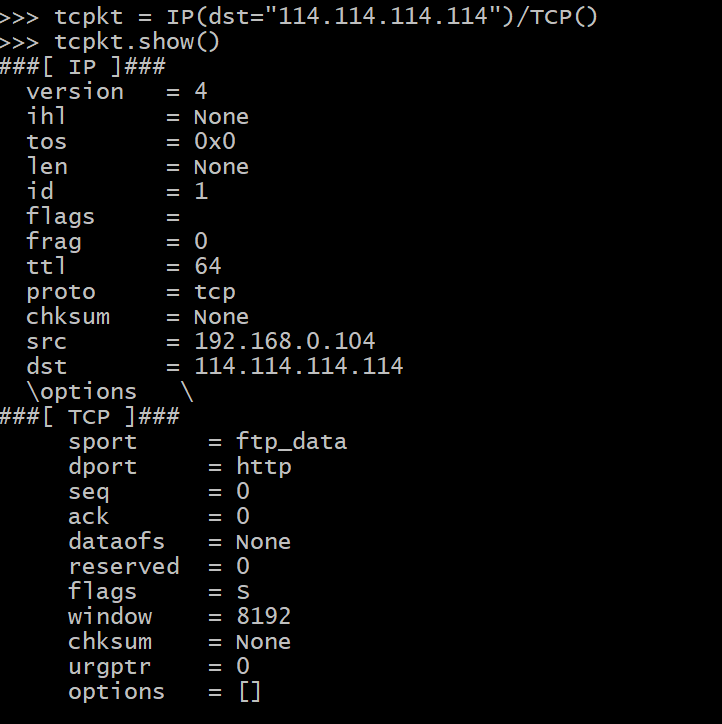

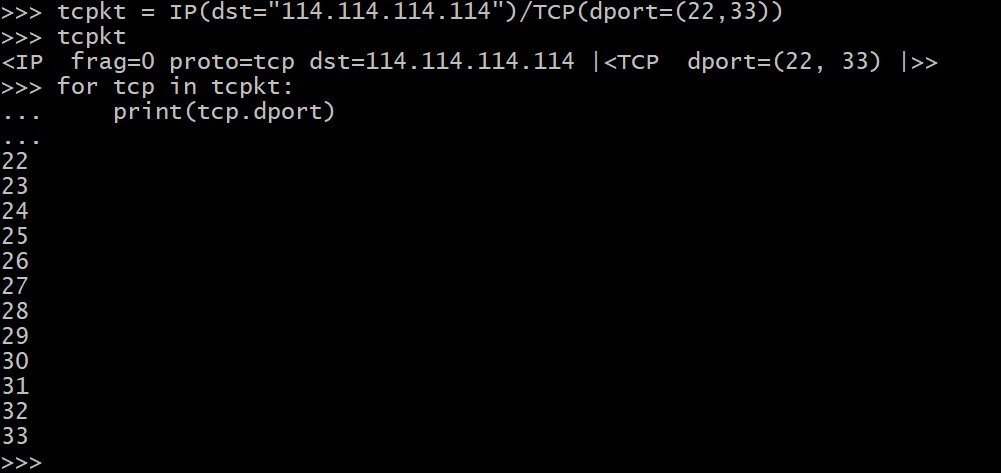

数据包的目标端口可以用范围来表示,发送的时候就会发送dport 不同的多个数据包。

如果设置了多个参数为范围的,最后发送的数据包就是笛卡尔积。

0x03 发送数据包

发送数据包可能需要管理员权限,使用sudo python3 进入python即可。

构造完数据包,就可以发送了。

scapy发送数据包有常用的如下几种方法:

send(pkt) 发送三层数据包,但不会受到返回的结果。

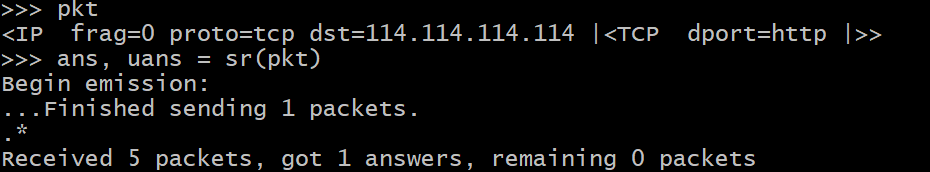

sr(pkt) 发送三层数据包,返回两个结果,分别是接收到响应的数据包和未收到响应的数据包。

sr1(pkt) 发送三层数据包,仅仅返回接收到响应的数据包。

sendp(pkt) 发送二层数据包。

srp(pkt) 发送二层数据包,并等待响应。

srp1(pkt) 发送第二层数据包,并返回响应的数据包

例如,使用sr发送一个数据包,ans为响应的数据包,uans为未响应的数据包。

0x04 应用

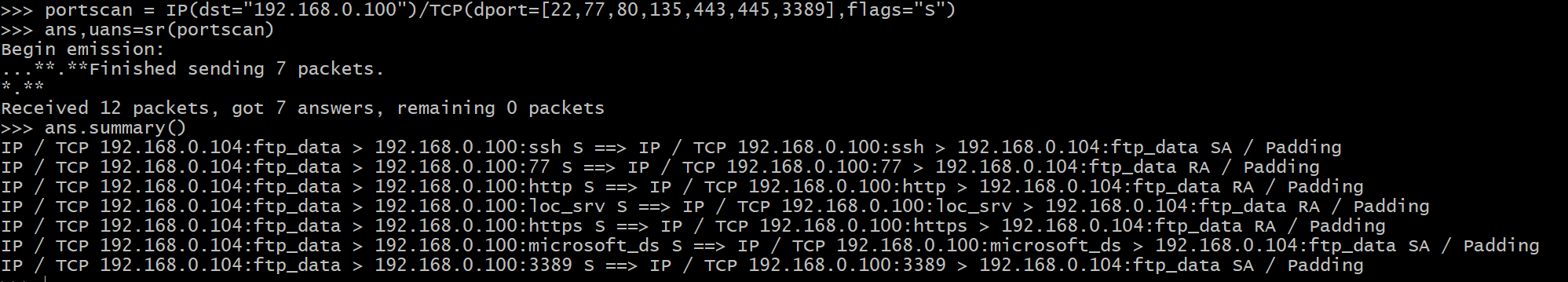

1)可以构造数据包来实现一个简单的SYN端口扫描,flags="S" 表示发送SYN数据包。

可以看到在发返回的数据包中,22,445,3389端口返回的flag位为SA,表示这些端口是开放的。而RA表示reset ack, 说明这些端口是关闭的。

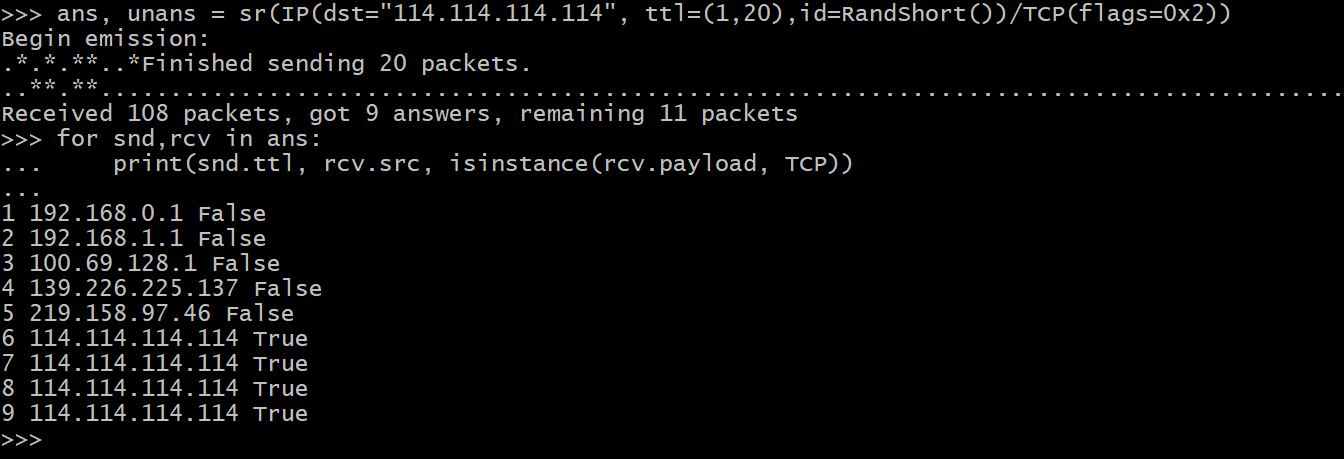

2)实现一个基于TCP的traceroute

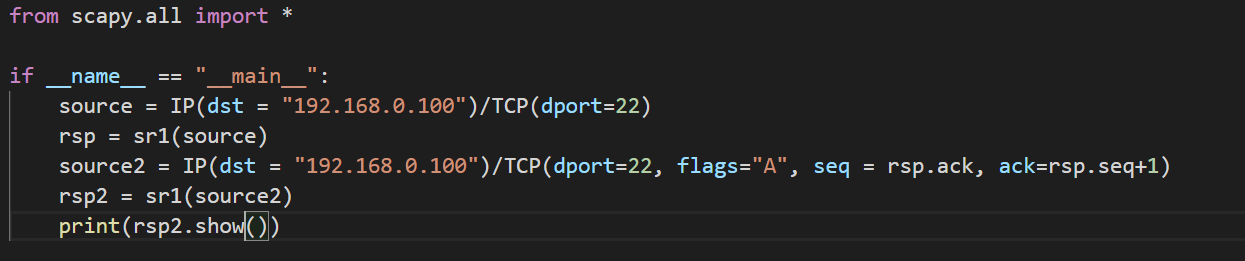

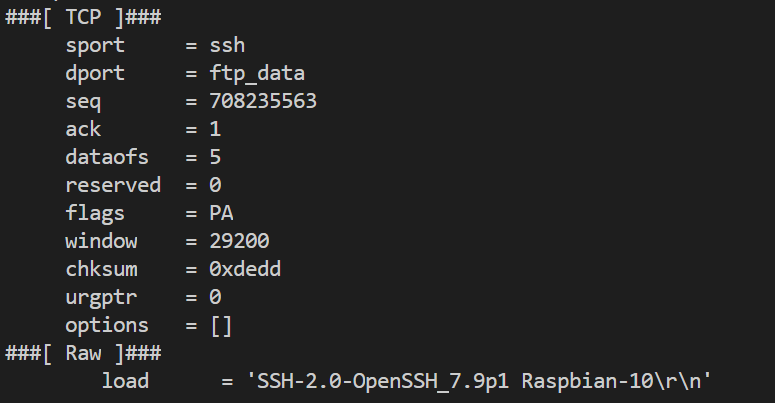

3) 模拟TCP的三次握手

最后可以看到握手成功后,服务器返回信息中包含了当前端口开放的服务

0x05 其他

scapy 还可以用来读取网络流量包或监听网卡流量。

使用函数rdpcap("/abc/def/xxxx.pcap") 可以读取包的内容,再使用haslayer(TCP)或haslayer(ICMP)等等来判断数据包的类型。

使用sniff(iface="wlan1",count=100,filter="tcp xxxx") 可以监听网卡流量,iface声明监听的网卡,filter是过滤条件,count是符合过滤条件的数据包的个数,达到指定的数据包个数后会停止监听,不设count则没有限制,按ctrl-c 结束监听。

sniff也支持无线网卡的监听模式。