2020年5月3日,腾讯安全威胁情报中心监测到近日国外某安全团队披露了SaltStack存在认证绕过致命令执行漏洞以及目录遍历漏洞。

漏洞描述

SaltStack是基于Python开发的一套C/S架构配置管理工具,是一个服务器基础架构集中化管理平台,具备配置管理、远程执行、监控等功能,基于Python语言实现,结合轻量级消息队列(ZeroMQ)与Python第三方模块(Pyzmq、PyCrypto、Pyjinjia2、python-msgpack和PyYAML等)构建。

通过部署SaltStack,运维人员可以在成千万台服务器上做到批量执行命令,根据不同业务进行配置集中化管理、分发文件、采集服务器数据、操作系统基础及软件包管理等,SaltStack是运维人员提高工作效率、规范业务配置与操作的利器。

近日,国外某安全团队披露了SaltStack存在认证绕过漏洞(CVE-2020-11651)和目录遍历漏洞(CVE-2020-11652)。

在CVE-2020-11651认证绕过漏洞中,攻击者通过构造恶意请求,可以绕过Salt

Master的验证逻辑,调用相关未授权函数功能,从而可以造成远程命令执行漏洞。在CVE-2020-11652目录遍历漏洞中,攻击者通过构造恶意请求,读取服务器上任意文件。

腾讯安全威胁情报中心提醒SaltStack用户尽快采取安全措施阻止漏洞攻击。

影响版本

SaltStack < 2019.2.4

SaltStack < 3000.2

安全版本

2019.2.4

3000.2

修复方案

1. 将SaltStack升级至安全版本以上,升级前建议做好快照备份。

2. 设置SaltStack为自动更新,及时获取相应补丁。

3. 将Salt Master默认监听端口(默认4505 和 4506)设置为禁止对公网开放,或仅对可信对象开放。

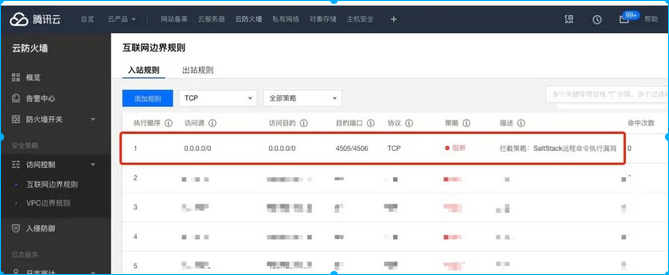

1)已开通腾讯云防火墙的用户设置示例如下:

设置互联网入方向阻断规则:

0.0.0.0/0 0.0.0.0/0 4505/4506 阻断

若存在公网可信对象,对公网可信对象设置互联网入方向放行规则(放行规则优先级需要高于公网可信对象放行规则优先级,否则可信对象也将被阻断):

123.123.123.123(白名单IP) 0.0.0.0/0 4505/4506 放行

2)安全组相关设置示例如下:

-

经典安全组,设置公网入方向Drop规则

-

专有网络安全组:对可信对象设置内网入方向Accept规则(建议配置vpc所属网段,以vpc是10网段为例),然后设置内网入方向Drop all规则(drop all优先级需要低于vpc所属网段accept优先级,否则内网也将被阻断):

-

Accept 1 10.0.0.0/8 4505/4506

Drop 2 0.0.0.0/0 4505/4506

腾讯安全解决方案

目前,腾讯安全团队已对SaltStack远程命令执行漏洞执行应急响应,并已发布升级:

腾讯T-Sec网络资产风险监测系统已支持SaltStack远程命令执行漏洞的检测,腾讯安全网络资产风险监测系统(腾讯御知)已集成无损检测POC,企业可以对网络资产进行远程检测。

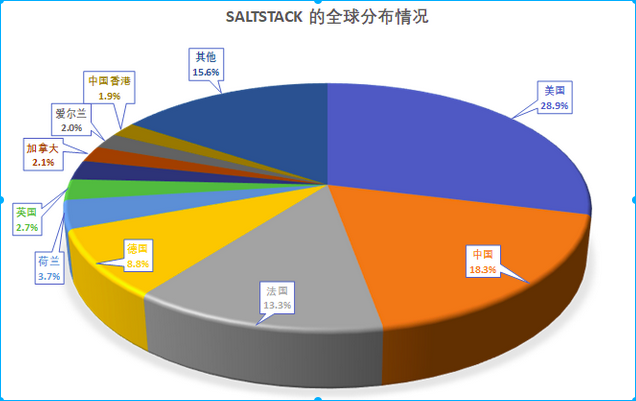

根据提供的数据显示,目前全球一共5933个IP开放了SaltStack服务,其中国内数量为1086个,占全球的18.3%,美国占28.9%(1712个)。

腾讯T-Sec主机安全产品(腾讯云镜)已支持检测SaltStack远程命令执行漏洞。

腾讯T-Sec高级威胁检测系统(腾讯御界)已支持SaltStack远程命令执行漏洞检测: