目录遍历:

法一:

依次查看目录即可;

法二:

利用脚本:

#!/usr/bin/python3

# -*- coding: utf-8 -*-

# --author:valecalida--

import urllib.request

num_list = [i+1 for i in range(4)]

for i in num_list:

try:

res = urllib.request.urlopen("http://challenge-c127326ad3ea6854.sandbox.ctfhub.com:10080/flag_in_here/1/%d/flag.txt" % num_list[i])

except BaseException as e:

pass

else:

print(res.read().decode('utf-8'))

flag:

ctfhub{9a23f0dae93591e1135f9f2208f90e70146f091c}

参考:

PHPINFO:

进入页面,直接搜索flag关键字,即可得到flag,

flag:

ctfhub{794a9eeb5f6103800b0a46f522d53192d0400b6f}

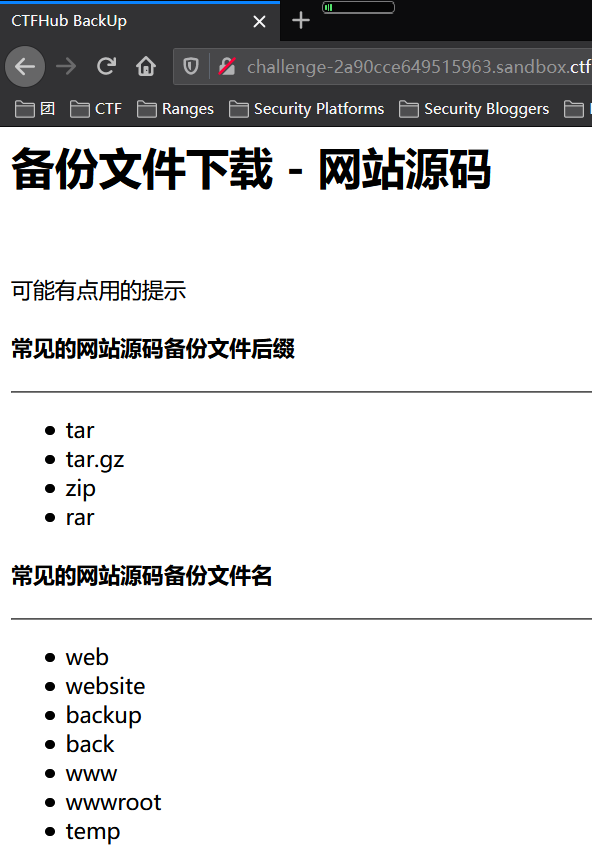

备份文件下载:

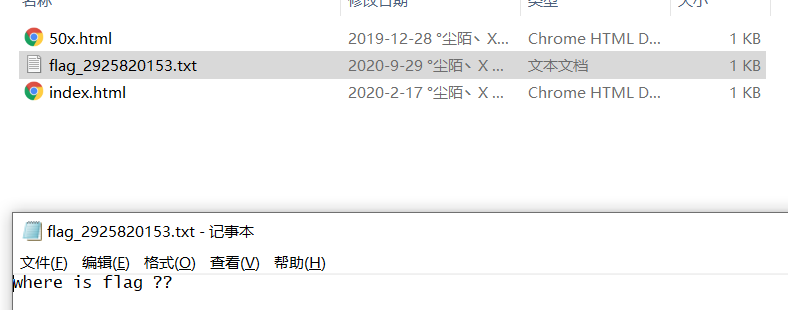

网站源码:

1,进入页面,

2.御剑扫一波,发现www.zip文件,下载得到如下文件,

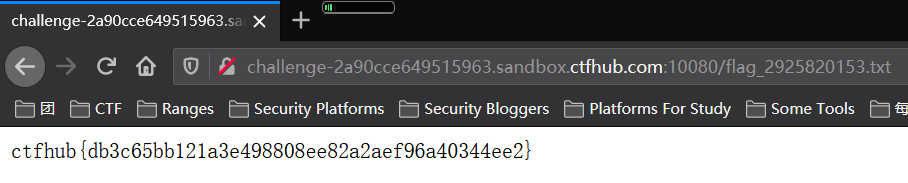

3.在地址栏输入txt文件名,即可得到flag,

flag:

ctfhub{db3c65bb121a3e498808ee82a2aef96a40344ee2}

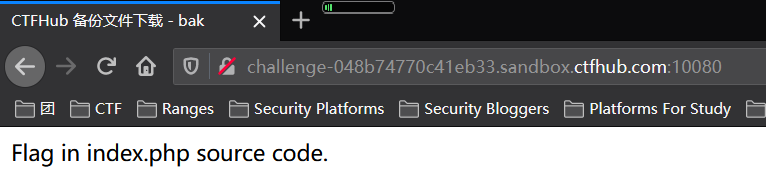

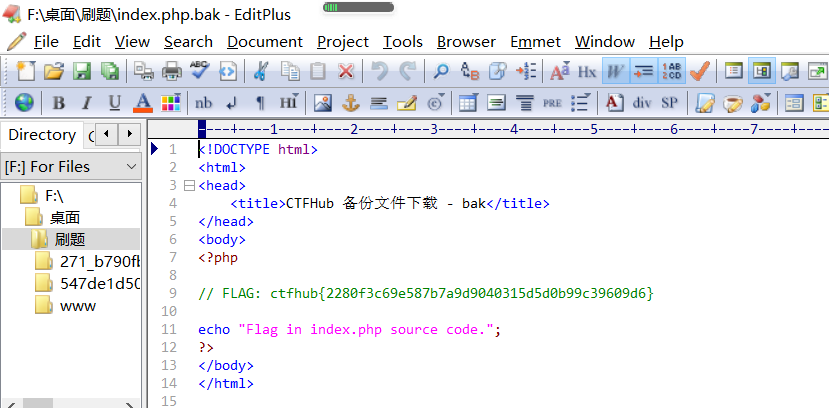

bak文件:

1.进入页面,

2.发现无法进入/index.php,bak文件后缀名为.bak,网页提示flag在index.php里,在地址栏加上/index.php.bak之后弹出页面,用记事本打开即可得到flag,

flag:

ctfhub{2280f3c69e587b7a9d9040315d5d0b99c39609d6}

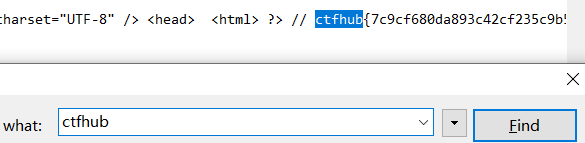

vim缓存:

1.根据补充部分,构造url,

http://challenge-c40c89637d3162bf.sandbox.ctfhub.com:10080/.index.php.swp

2.下载文件,查找ctfhub即可得到flag,

flag:

ctfhub{7c9cf680da893c42cf235c9b5bf207464ddde6da}

补充:

vim会自动生成备份文件和临时文件。

如果程序正常退出,临时文件会自动删除;

如果意外退出就会保存,文件名为.filename.swp

第一次产生文件的后缀名为.swp;

再次意外退出产生文件的后缀名为.swo;

第三次产生的后缀名为.swn;

在地址栏加上/.index.php.swp,将文件保存下来

.DS_Store:

1.根据补充,进入.DS_Store,打开下载页面,下载附件,发现.txt,将其加入原url,

URL:

http://challenge-a27e5a59c4a21ac4.sandbox.ctfhub.com:10080/b38ffc010118828d06605abde1be74c2.txt

2.

flag:

ctfhub{e2004bc48d1e2d993c32a0fbeff5972cd6c5ad45}

补充:

.DS_Store 是 Mac OS 保存文件夹的自定义属性的隐藏文件。通过.DS_Store可以知道这个目录里面所有文件的清单。

如果开发/设计人员在发布代码时未删除文件夹中隐藏的.DS_store,则有可能会造成文件泄露