20189206 2018-2019-2 《密码与安全新技术专题》第三周作业

课程:《密码与安全新技术专题》

班级: 1892

姓名: 王子榛

学号:20189206

上课教师:孙莹

上课日期:2019年3月12日

1.本次讲座的学习总结

基本物理概念

| 量子的概念: |

量子(quantum)是现代物理的重要概念。最早是由德国物理学家M·普朗克在1900年提出的。他假设黑体辐射中的辐射能量是不连续的,只能取能量基本单位的整数倍,从而很好地解释了黑体辐射的实验现象。

后来的研究表明,不但能量表现出这种不连续的分离化性质,其他物理量诸如角动量、自旋、电荷等也都表现出这种不连续的量子化现象。这同以牛顿力学为代表的经典物理有根本的区别。量子化现象主要表现在微观物理世界。描写微观物理世界的物理理论是量子力学。

一个物理量如果存在最小的不可分割的基本单位,则这个物理量是量子化的。量子是能表现出某物质或物理量特性的最小单元。

| 量子通信: |

| 量子态: |

量子纠缠:在量子力学里,当几个粒子在彼此相互作用后,由于各个粒子所拥有的特性已综合成为整体性质,无法单独描述各个粒子的性质,只能描述整体系统的性质,则称这现象为量子缠结或量子纠缠(quantum entanglement)。量子纠缠是一种纯粹发生于量子系统的现象;在经典力学里,找不到类似的现象。

数学表达:

- 经典信息:比特 0 或 1,可用高低电压等表示

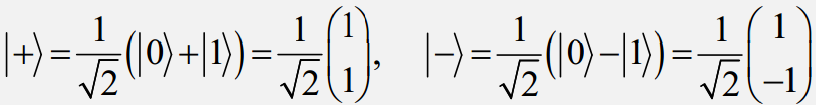

- 量子信息:量子比特(Qubit) |0> , |1>

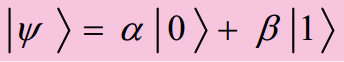

- 量子比特还可以处在不同状态的叠加态上

量子态的向量描述:

量子计算的特点:

- 量子计算具有并行性

- 未知量子态不可克隆

- 未知量子态不可准确测量

- 对未知量子态的测量可能会改变量子态

| 量子比特的测量————力学量、测量基 |

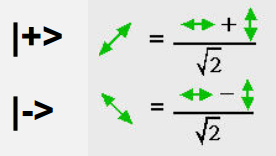

测量后的量子态塌缩到此本征值对应的本征态(老师在课上讲了就类似于四种基本的量子态{|0> |1> |+> |->},在测量时由于选择不同的测量基,用{|0> |1>}基测量|+>态会随机得到|+> 或 |->态,|0> |1>}基测量|1>态会以1的概率得到|1>)

量子密码简介

量子密码术与传统的密码系统不同,它依赖于物理学作为安全模式的关键方面而不是数学。实质上,量子密码术是基于单个光子的应用和它们固有的量子属性开发的不可破解的密码系统,因为在不干扰系统的情况下无法测定该系统的量子状态。理论上其他微粒也可以用,只是光子具有所有需要的品质,它们的行为相对较好理解,同时又是最有前途的高带宽通讯介质光纤电缆的信息载体。

| 使用的密码体制: |

- 用公钥密码体制分发会话秘钥

- 用对称密码体制加密数据

| 量子密码 |

计算能力对比:

- 经典方法:运算时间随输入长度指数增长

- 量子方法:运算时间按多项式增长

| 量子密码 |

结合 量子秘钥的不可窃听性和一次一密的不可破译性 实现 无条件安全的保密通信。

典型协议和基本模型

BB84量子秘钥分配协议

- 量子通信:采用BB84协议,传送量子态光子(量子密钥),运用一次一密的加密手段。为了实现量子通信,采用经典信道和量子信道同时使用的模式。

- 经典信道:传送同步信号、对照数据等。

在光学系统中QKD协议是通过四种量子态来传输信息的。该方案的实施是靠经典信道和量子信道两个信道来实现的,其中前者的作用是使Alice和Bob进行通信密码的协商,也就是在该信道上传递控制信息;后者的作用是使Alice和Bob双方进行量子通信。

BB84协议使用四个光子的偏振态来传输信息,这四个量子态又可以分成相互非正交的两组,而且每组中的两个光子的偏振态是正交的同时这两组又是相互共轭的。如果是单光子通信系统,则这四个量子态分别为:{ |0> |1> |+> |-> }

| 传送过程为: |

- 接收者Bob接受信息发送方Alice传输的信息,并从两组测量基中随机选择一个对接收到的光子的偏振态进行测量。

- 第二阶段:经典通信

-

接收者Bob发送信息给信息发送方Alice并告知他自己在哪些量子比特位上使用了哪一个测量基。信息发送方Alice 在接收到Bob发送的消息之后,与本人发送时采用的基逐一比对并通知接收者Bob在哪些位置上选择的基是正确的。

-

信息发送方Alice和接收者Bob丢掉测量基选择有分歧的部分并保存下来使用了同一测量基的粒子比特位,并从保存的信息中选取相同部分在经典信道中作对比。信道安全的情况下信息发送方Alice和接收者Bob的数据应当是没有分歧的。若存在窃听,则Alice和Bob的数据会出现不同的部分。

-

如果没有窃听,双方将保留下来的剩余的位作为最终密钥。

-

假如Eve进行窃听,根据物理学中的测不准原理等基本物理规律窃听者的窃听行为肯定会使Bob的QBER值发生变化,这时,通信双方通过误码率的分析就能发现窃听者是否存在。

-

参考博客连接:https://blog.csdn.net/qq_33316151/article/details/53824874

监听检测

- 一般手段:随机选择部分量子载体,比较初末状态

- 对好的协议:窃听必然干扰量子态,进而引入错误

- 一旦发现错误率较高即存在窃听,则终止通信,丢弃相关数据

- 因为传输的是秘钥,丢弃秘钥不会泄密

- 针对于噪声问题

- 设定一个阈值,当错误率高于这个阈值时丢弃通信数据,反之保留。

- 保密增强:通过压缩秘钥长度,将Eve可能获得的部分秘钥信息压缩至任意小,获得安全秘钥。

- 提高实际系统的抗攻击能力:诱骗态和设备无关态。

2.学习中遇到的问题及解决

- 问题1:量子学的基础知识?

- 问题1解决方案:由于没有量子力学的基础知识,所以对课上老师所说的量子密码没有过多的了解,首先通过百度了解一定的量子基础 ,在百度上看到了很多很意思的实验和相关概念,基于量子通信。

量子纠缠:

位于北京八达岭长城脚下的送信者,要向站在河北省张家口市怀来县的收信者发出一段信息。 这段距离仅有16公里,在晴朗的白天,他们彼此甚至目力可及。只是,这并不是一封信、手机短信或电子邮件,而是好像“时钟指针”一样表示着量子运动状态的量子态。

这已经是量子态目前在世界上跑出的最长距离。6月1日,世界顶级科学刊物《自然》杂志的子刊《自然·光子学》以封面论文的形式,刊登了这项成果:一个量子态在八达岭消失后,在并没有经过任何载体的情况下,瞬间出现在了16公里以外。实验的名称叫做自由空间量子隐形传态,由中国科学技术大学与清华大学组成的联合小组完成。

2017年8月,量子科学实验卫星“墨子号”圆满完成了三大科学实验任务:量子纠缠分发、量子密钥分发、量子隐形传态。其中,1200公里的超远距离量子纠缠分发成果登上了国际顶级学术期刊《Science》的封面;星地间的远距离量子密钥分发与量子隐形传态同时发表在国际顶级学术期刊《Nature》上。

量子计算机:

你可以想象这样一个惊人的对比:现在对一个500位的阿拉伯数字进行因子分解,目前最快的超级计算机将耗时上百亿年,而量子计算机却只需大约几分钟。如果量子计算机出现,我们目前自以为安全的一切将不堪一击。那将是一个超级神偷,可以偷走现代文明中人们赖以生存的一切——银行存款、网络信息。它也足够冲破军事或安全系统,调转导弹的轨道,令整个国家陷入混乱与灾难。因此,没有人敢懈怠,“这并不是一项杞人忧天的研究。所有的防御必须出现在进攻之前。”美国科学家的预言就像一个倒计时牌,“量子计算机可能将在50年之后出现。”。

3.本次讲座的学习感悟、思考等)

通过本次课程的学习,第一次接触到了量子密码的概念,当然这也是近几年非常热门的研究方向,通过查找相关资料以及顶级密码会议上的论文,我们可以发现,越来越多的学者开始研究量量子密码、量子通信。由于我们在课前没有量子学的基础,可能对于老师课上的某些知识或观点不是很了解,但是,这门课仅仅是一个开始,以后会不断地学习这方面的知识。

4.量子密码的最新研究现状

ASIACRYPT: International Conference on the Theory and Application of Cryptology and Information Security

Quantum Fully Homomorphic Encryption with Verification

- 会议名称:International Association for Cryptologic Research 2017

- 作者:Gorjan Alagic,Yfke Dulek, Christian Schaffner, and Florian Speelman

- 论文题目:量子全同态加密验证

完全同态加密(FHE)可以在保持保密的同时对加密数据进行计算。最近的研究表明,这种方案甚至存在于量子计算中。鉴于经典FHE(零知识证明,安全双重计算,混淆等)的众多应用,希望量子FHE(或QFHE)将在量子设置中产生许多新结果是合理的。然而,几乎所有FHE应用中的关键因素是电路验证。传统上,通过检查同态计算的转录来执行验证。量子化,由于无克隆,这种策略是不可能的。这导致了一个重要的开放性问题:量子计算能否以非交互方式进行委派和验证?在这项工作中,我们通过构建QFHE验证方案(vQFHE)来肯定地回答这个问题。我们的方案提供经过身份验证的加密,并且无需客户端和服务器之间的交互即可实现任意多项式时间量子计算。验证几乎完全是经典的;对于以经典状态开始和结束的计算,它是完全经典的。作为第一个应用程序,这篇论文展示了如何从经典的一次性程序和vQFHE构建量子一次性程序。

An Efficient Quantum Collision SearchAlgorithm and Implications on Symmetric Cryptography

- 会议名称:International Association for Cryptologic Research 2017

- 作者:Andr´e Chailloux, Mar´ıa Naya-Plasencia, Andr´e Schrottenloher

- 论文题目:一种高效的量子碰撞搜索算法及对称密码学的启示

加密社区已经广泛认识到大量子计算机的出现将对大多数人构成威胁当前的公钥加密。 依赖于订单查找的原语诸如因子分解和计算离散对数之类的问题可以通过Shor算法来解决。

乍一看,对称原语似乎受到量子计算机到来的影响较小:Grover在非结构化数据库中搜索的算法在时间O(2n/2)中找到2n中的标记元素,与经典数据相比提供了二次加速 穷举搜索,基本上是最优的。 然后,密码学家通常认为,使用密钥的长度加倍将足以保持相同的安全级别。从类似的技术来看,与经典的O(2n/2)相比,已知量子碰撞搜索获得O(2n/3)查询复杂度。 然而,这种量子加速是虚幻的:实际进行的量子计算实际上比经典算法更昂贵。

本论文研究了量子碰撞和多目标原像搜索,并提出了一种使用幅度放大技术的新算法。它依赖于与Grover搜索相同的原则。其算法是第一个在单个处理器的简单设置中提出改进O(2n/2)的时间复杂度的算法。这个时间复杂度是O(22n/5),以及O(2n/5)的小的经典存储器复杂度。对于多目标原像攻击,这些复杂性分别变为O(23n / 7),O(n)和O(2n / 7)。还提出了这些算法的并行化。这个结果对几个对称加密场景有影响:文章详细介绍了如何改进以前的哈希函数冲突和多目标预映像攻击,如何在多用户设置中执行改进的密钥恢复,如何改善碰撞攻击操作模式,并指出这些改进的算法可以作为一些密码分析技术的基本工具。

Quantum Multicollision-Finding Algorithm

- 会议名称:International Association for Cryptologic Research 2017

- 作者:Akinori Hosoyamada,Yu Sasaki, Keita Xagawa

- 论文题目:量子多重探测算法

本文提出了一种新的量子算法,用于寻找多次采集,通常由l-碰撞表示,其中函数的l-碰撞是一组具有相同输出值的不同输入。尽管它在密码学中是基础,但是在量子设置中找到多分辨率的问题并未引起太多关注。用于发现随机函数的2次碰撞的量子查询复杂度的紧密界限已被揭示为Θ(N 1/3),其中N是密码域的大小。本文首先整合了现有研究的结果,得出了几个新的观察结果。

Post-quantum Security of Fiat-Shamir

- 会议名称:International Association for Cryptologic Research 2017

- 作者:Dominique Unruh

- 论文题目:Fiat-Shamir的后量子安全

Fiat-Shamir构造是随机预言模型中的一种有效转换,用于创建非交互式证明系统和来自sigma协议的签名。在经典密码学中,Fiat-Shamir是知识的零知识证明,假设基础西格玛协议具有零知识和特殊的健全性。不幸的是,Ambainis,Rosmanis和Unruh在量子设置的条件下排除了非相对论证明。在本文中展示了Fiat-Shamir证明系统仍处于量子安全后的强化条件。也就是说,,如果要求sigma协议具有计算零知识和统计稳健性,那么Fiat-Shamir就是一个零知识模拟-声音证明系统。此外,当另外假设用于生成密钥对的“双模硬件实例生成器”时,Fiat-Shamir提供了后量子安全不可伪造签名的方案。

Timing attacks on Error Correcting Codes in Post-Quantum Secure Schemes

- 会议名称:International Association for Cryptologic Research

- 作者:Jan-Pieter D’Anvers, Marcel Tiepelt, Frederik Vercauteren, Ingrid Verbauwhede

- 论文题目:后量子安全方案中纠错码的定时攻击

虽然纠错码(ECC)有可能显着降低后量子方案的失败概率,但它们为算法添加了额外的ECC解码步骤。由于这种额外的计算处理秘密信息,因此容易受到旁道攻击。我们表明,如果不采取预防措施,由于ECC解码算法的可变执行时间,可以使用定时信息来区分在解码之前导致错误的密文和不包含错误的密文。我们证明,通过对Ring-LWE方案LAC和Mersenne prime方案Ramstake进行攻击,该信息可用于打破后量子安全方案的IND-CCA安全性。此攻击使用有限数量的定时解密查询来恢复完整密钥。攻击是在参考和两个提交的优化实现上实现的。它能够在2小时内使用少于221个解密查询检索LAC的所有安全级别的秘密,并使用大约2400次解密查询在2分钟内检索Ramstake的秘密。该攻击推广到具有ECC的其他方案,其中在解码期间泄漏关于错误存在的侧信道信息。