路由策略:

基于三层目的地址的转发

基于控制平面,控制路由协议和路由表,决定生成什么路由表项

与路由协议结合完成

命令 route-policy

策略路由:

基于策略的转发,失败后再查找路由表转发

基于转发平面

需要手工逐跳配置,保证报文按照策略转发

命令: policy-based-route

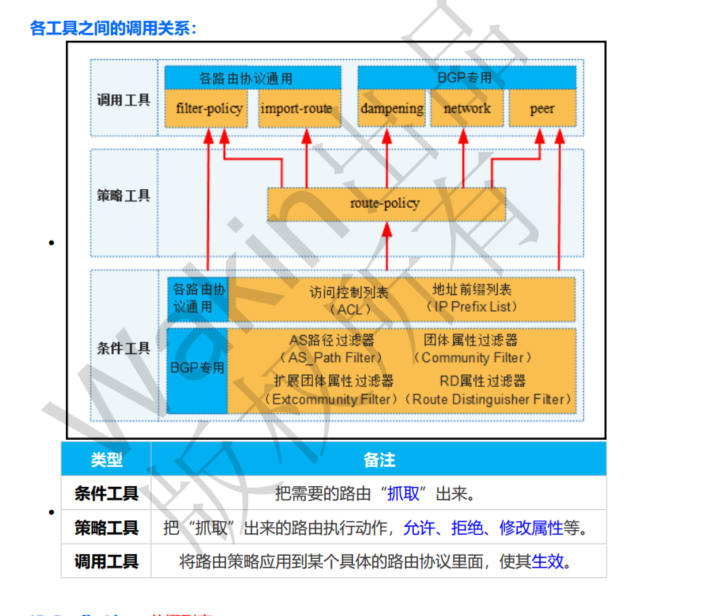

路由策略工具:

filter-policy 和route-policy 是控制路由表项的工具,决定dis ip route-table 中的 数据

filter-policy 在协议中使用例如: ospf rip 中使用

router-policy 是比 filter-policy 更强大的工具能控制路由,或者优先级之类的更精细的参数

filter-policy:

1.首先使用ACL或ip-prefix工具匹配路由

2.在协议视图下,使用filter-policy发布策略

RIP中使用filter-policy(协议进程下配置)

filter-policy import命令用来配置接收的RIP路由信息时的过滤策略

filter-policy export命令用来配置RIP路由的出口过滤策略

引入其他的路由(静态或者isis协议)通过过滤加入RIP路由表,并作为

RIP路由发布出去

OSPF使用filter-policy(区域中配置过滤3类LSA;在ABR上配置生效)

filter import命令用来配置对区域内入方向的Type3 LSA进行过滤

filter export命令用来配置对区域内出方向的Type3 LSA进行过滤

filter-policy import命令用来按照过滤策略,设置OSPF对接收的路由进行过滤

filter-policy import命令对接收的路由设置过滤策略,只有通过过

滤策略的路由才被添加到路由表中,没有通过过滤策略的路由不会被添加

进路由表,但不影响对外发布出去。OSPF的路由信息记录在LSDB中,

filter-policy import命令实际上是对OSPF计算出来的路由进行过滤,

不是对发布和接收的LSA进行过滤

filter-policy export命令用来按照过滤策略,设置对引入的路由在向外发布时进行过滤(ASBR上配置)

OSPF通过命令import-route引入外部路由后,为了避免路由环路的产生,通过

filter-policy export命令对引入的路由在发布时进行过滤,只将满足条件的

外部路由转换为Type5 LSA(AS-external-LSA)并发布出去

route-policy:

1.首先使用ACL或ip-prefix工具匹配路由

2.在协议视图下,使用route-policy发布策略

两种模式:permit和deny

permit:满足所有if-match字句,允许通过该node过滤并执行

apply字句,且不进入下一个node;如果不满足该node,进入

下一个node继续过滤

deny:满足所有if-match字句,拒绝通过该node过滤。此时

apply字句不执行,不进入下一个node;否则进入下一个node

继续过滤

一个ACL可以由多条“deny | permit”语句组成,每一条语句描述了一条规则。

设备收到数据流量后,会逐条匹配ACL规则,看其是否匹配。如果不匹配,

则继续匹配下一条。一旦找到一条匹配的规则,就会执行规则中定义的动作,

且不再继续与后续规则进行匹配;如果找不到匹配的规则,则设备会对报文

直接进行转发

ACL定义里通配符匹配规则:0必须匹配,1不必须匹配

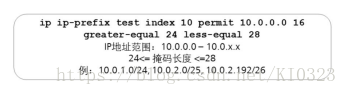

ACL只能匹配IP地址的前缀,不能匹配掩码长度;所以ip-prefix list出现了

ip-prefix list能够同时匹配IP地址前缀和掩码;但是不能用于IP报文的过滤,只能

用于路由信息的过滤

注:1、index序列号,匹配是按照index从小到大匹配

2、如果所有前缀列表不匹配,默认情况下存在一条匹配模式为Deny

3、关键字greater-equal和less-equal来指定待匹配的前缀掩码长度范围。

如果没有配置关键字greater-equal或less-equal,前缀过滤列表会进行精

确匹配,即只匹配掩码长度为与前缀过滤列表掩码长度相同的IP地址路由

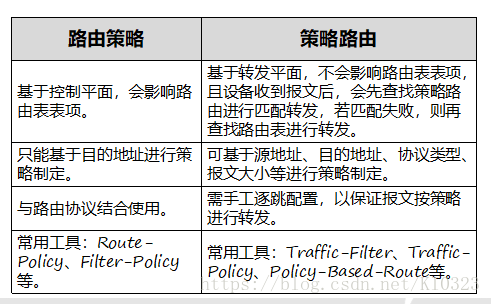

策略路由

是基于流量的控制,和路由表项无关比路由表更高级的处理,控制的是数据包的源目的地址和协议,来处理流量是 permit 还是deny 并且还有更高级的控制,例如下一跳之类

实现一个功能可以基于路由策略或者策略路由,我感觉应该使用策略路由,不对底层路由表向做变动,做更精细的控制

控制流量可达性问题

方式二:策略路由(使用traffic-filter对路由进行过滤)

调整网络流量问题

方式一:路由策略(对接受和发布的路由进行过滤或改变路由信息属性)

采用解决方案一来实现以上需求,由于其只能依据数据包的目的地址做转发策略,所以无法满足需求;故当出现基于源地址、目的地址或基于应用层等一些复杂的控制需求时,就体现出其局限性,所以出现了策略路由

方式二:策略路由(根据自己定义的策略进行报文转发和选路。策略路由使网络管理者不仅能够根据报文的目的地址来制定策略,而且还能够根据报文的源地址、报文大小和链路质量等属性来制定策略路由,以改变数据包转发路径,满足用户需求)

常用traffic-policy工具实现(基于接口入方向):

接口策略路由:对本设备转发的报文生效,对本机下发的报文不生效。

当用户需要将收到的某些报文通过特定的下一跳地址进行转发时,需要配置接口策略路由。使匹配重定向规则的报文通过特定的下一跳出口进行转发,不匹配重定向规则的报文则根据路由表直接转发。接口策略路由多应用于负载分担和安全监控。

常用Traffic-Policy工具来实现。

traffic classfier:if-match字句

traffic behavior:指定匹配路由的动作(下一跳等)

traffic policy:绑定classfier和behavior

接口:绑定traffic-policy inbound

路由策略和策略路由的区别:

traffic-filter 命令用来在全局或VLAN上配置基于ACL的报文过滤。

使用实例 # 在VLAN100上配置基于ACL的报文过滤,拒绝源IP地址为192.168.0.2/32的报文通过。 <HUAWEI> system-view [HUAWEI] vlan 100 [HUAWEI-vlan100] quit [HUAWEI] acl name test 3000 [HUAWEI-acl-adv-test] rule 5 deny ip source 192.168.0.2 0 [HUAWEI-acl-adv-test] quit [HUAWEI] traffic-filter vlan 100 inbound acl name test

ttr

traffic-policy 令用来创建一个流策略,并指定该流策略中流分类的匹配顺序。

使用实例 # 创建流策略p1,并关联流分类c1和流行为b1。 <HUAWEI> system-view [HUAWEI] traffic classifier c1 [HUAWEI-classifier-c1] if-match any [HUAWEI-classifier-c1] quit [HUAWEI] traffic behavior b1 [HUAWEI-behavior-b1] remark 8021p 2 [HUAWEI-behavior-b1] quit [HUAWEI] traffic policy p1 [HUAWEI-trafficpolicy-p1] classifier c1 behavior b1 # 删除已经应用在接口GE0/0/1入方向上的流策略p1。 <HUAWEI> system-view [HUAWEI] interface gigabitethernet 0/0/1 [HUAWEI-GigabitEthernet0/0/1] undo traffic-policy p1 inbound [HUAWEI-GigabitEthernet0/0/1] quit [HUAWEI] undo traffic policy p1