2021年12月16日08:35:38

一些基础知识

SSL证书机构即CA机构的全称为Certificate Authority证书认证中心,只有通过WebTrust国际安全审计认证,根证书才能预装到主流浏览器,成为全球可信的ssl证书颁发机构。

HTTPS (全称:Hyper Text Transfer Protocol over SecureSocket Layer),是以安全为目标的 HTTP 通道,在HTTP的基础上通过传输加密和身份认证保证了传输过程的安全性 。

HTTPS 在HTTP 的基础下加入SSL 层,HTTPS 的安全基础是 SSL,因此加密的详细内容就需要 SSL。 HTTPS 存在不同于 HTTP 的默认端口及一个加密/身份验证层(在 HTTP与 TCP 之间)。这个系统提供了身份验证与加密通讯方法。

目前全球主流的CA机构有Comodo、Symantec、GeoTrust、DigiCert、Thawte、GlobalSign、RapidSSL等,其中Symantec、GeoTrust都是DigiCert机构的子公司,

目前市场上主流的ssl证书品牌是Comodo证书、Symantec证书、GeoTrust证书、Thawte证书和RapidSSL证书,还有一些不知名的证书机构也是可以颁发数字证书的。

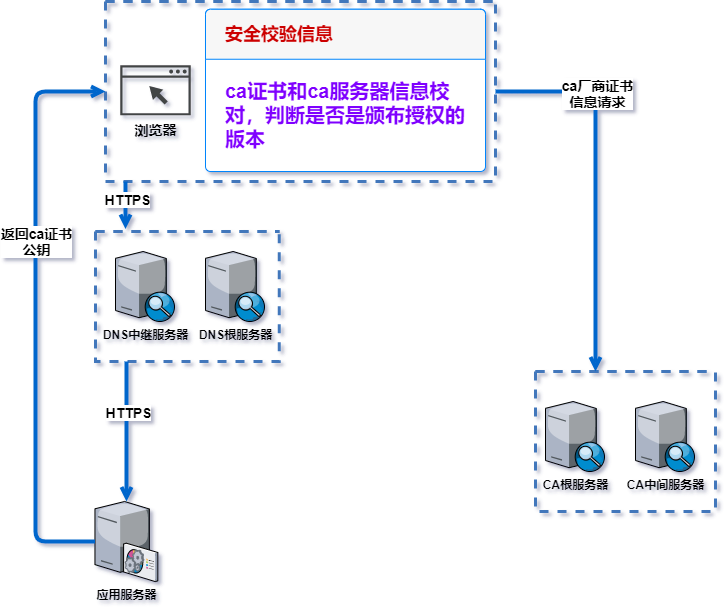

上面两个流程图可以看出浏览器是如何校验证书的有效性的

-

您的 Web 浏览器会下载 Web 服务器的证书,其中包含 Web 服务器的公钥。此证书使用受信任的证书颁发机构的私钥签名。

-

您的 Web 浏览器安装了所有主要证书颁发机构的公钥。它使用此公钥来验证 Web 服务器的证书确实是由受信任的证书颁发机构签署的。

-

证书包含 Web 服务器的域名和/或 IP 地址。您的 Web 浏览器向证书颁发机构确认证书中列出的地址是它具有开放连接的地址。

-

您的 Web 浏览器会生成一个共享对称密钥,该密钥将用于加密此连接上的 HTTP 流量;这比对所有内容使用公钥/私钥加密更有效。

-

您的浏览器使用 Web 服务器的公钥加密对称密钥,然后将其发回,从而确保只有 Web 服务器可以解密它,因为只有 Web 服务器拥有其私钥。

请注意,证书颁发机构 (CA) 对于防止中间人攻击至关重要。但是,即使是未签名的证书也会阻止某人被动地侦听您的加密流量,因为他们无法访问您的共享对称密钥。

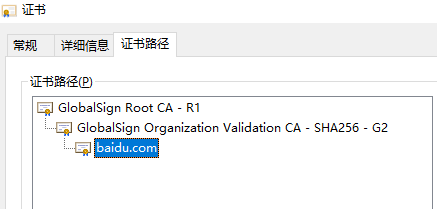

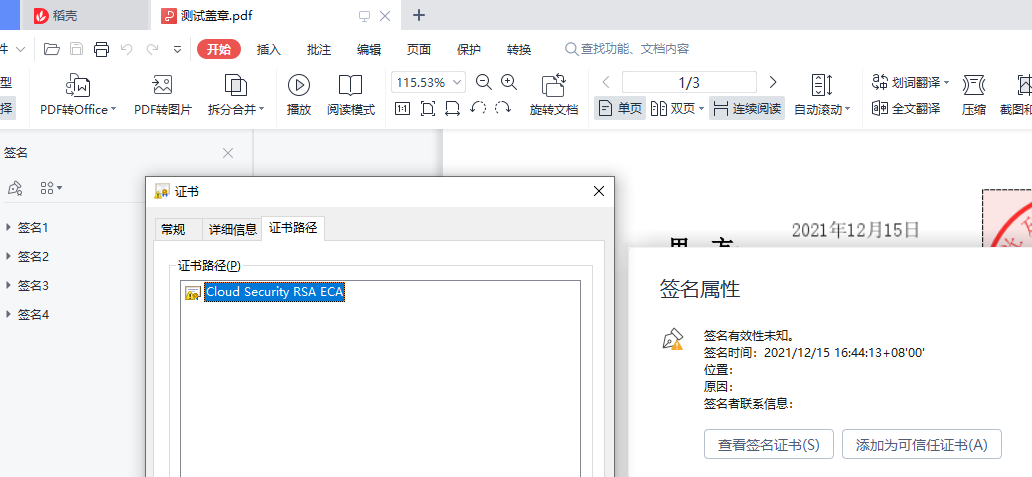

对比一下ssl协议的证书和pdf证书的差别

可以看到pdf的证书是不需要ca证书的,自己签发就可以了。

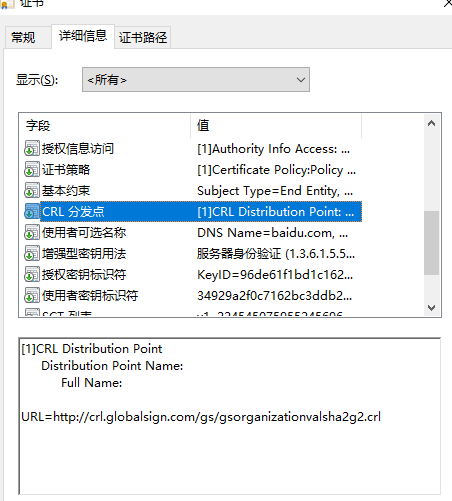

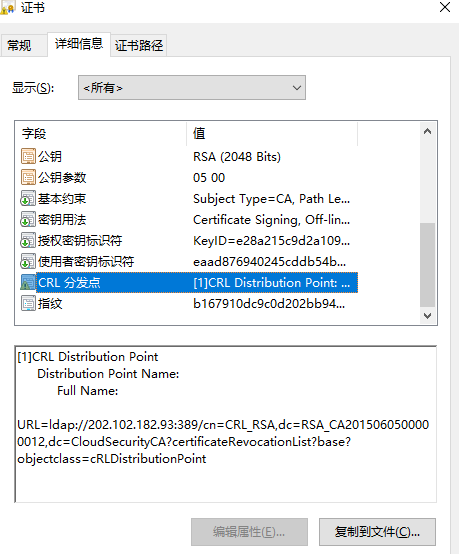

可以看到证书里面是有相关信息的有http协议,或者ldap协议

注意:

1,中继dns和中间ca证书,不是唯一的

2,openssl就是自己签发,php可以直接调用openssl扩展针对客户信息生成本地签发的

这里只写了大概流程,但是具体如何实现一个签发系统,实现可能远比这个描述复杂,仅供参考

https的数据通信的话,这里不讨论

参考资料:

https://blog.csdn.net/lk2684753/article/details/100160856

https://stackoverflow.com/questions/188266/how-are-ssl-certificates-verified

https://jose.scjtqs.com/linux_about/2017-12-03-1146/%e9%80%9a%e8%bf%87dns%e9%aa%8c%e8%af%81%e6%96%b9%e5%bc%8f%e8%8e%b7%e5%8f%96certbot%e8%af%81%e4%b9%a6.html

https://blog.csdn.net/dl_wdp/article/details/120156716

https://www.cnblogs.com/cposture/p/9029014.html

https://www.cnblogs.com/zhoading/p/8232722.html

https://mp.weixin.qq.com/s/2_iPy3-qh_VuzBCLtOFGxQ