在内网的正式服务器被植入病毒,以前总觉得有点遥远,可是今天发生的事情让我对此有了新的认识,真是没有绝对安全。

开了一早上的会议,下午就开始梳理各种资料并筹备明天开会的内容。结果突然接到手下人员反馈,正式系统访问出现乱码问题,及时登上服务器进行查看系统日志,不看不知道,一看吓一跳啊。。。我的系统网址正常用户访问的时候被恶意篡改了,对比了所有异常访问记录后,发现共同特点就是加了一级路径,进而导致网页访问不到错误。具体是:/fffff837/..., 八位字符的路径,后四位是随机的。

根据多年经验,极可能是中病毒或是被攻击了,导致正常用户访问的网址被拦截篡改了。但是为了保险期间,自己把自己代码及网站文件仔细看了下,没有发现问题;继续排查,按病毒的模式排查。

1、服务器病毒扫描

打开安全狗对服务器进行安全扫描,结果没有任何病毒异常信息。

2、服务器远程链接排查

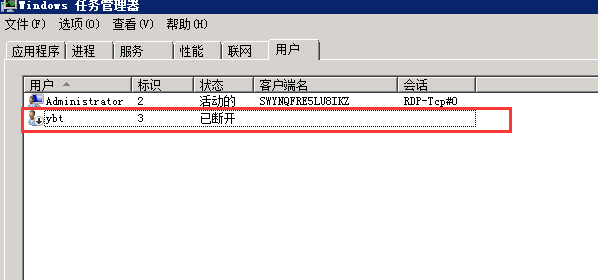

远程服务器后查看任务管理器,打开用户列表,突然发现有一个异常用户登录:

打开系统日志,搜了下 来源为“TermDD” ,一一排查后可以发现异常来源那个IP登录的。

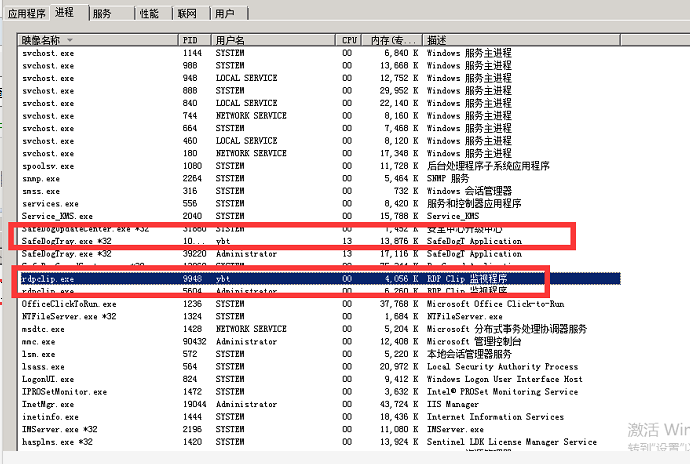

3、异常服务进程排查

在此发现了异常活动的进程,这几个进程显示是远程用户的活动进程,但是没发现其他明显异常进程或服务。

4、站点排查(主要是排查是针对全站还是针对某个功能模块)

经测试发现,仅针对我IIS下一个站点所有功能有效,其他站点则发现访问正常。

5、文件复制(这点我估计很多人都没想到)

说实话这点我也没想到,我想的既然它对那个端口下的站点有篡改,那我新建站点以做紧急时备用。把正式站点文件全部拷贝到另外一个硬盘上的新建文件后,没多久服务器上的安全狗就有病毒提示,经查文件地址是刚拷贝过去的文件。

至此安全狗把病毒的相关信息也提示出来了:PHP的Shell脚本,到此大概就明白是怎么回事了。网上搜了下结果没找到对应的查杀工具,所以我临时先开启了Web防护功能。

因为站点都是.Net开发的,所以突然出现PHP的相关东西就是异常,明天再继续深入排查看看,具体是哪天进来的。