知识点

登录应用功能点安全问题 检测功能点,检测,危害,修复方案等 1.登录点暴力破解 2.HTTP/HTTPS传输 3.Cookie脆弱点验证 4.session固定点测试 5.验证密文比对安全测试 数据篡改安全问题 原理,检测,危害,修复等 参考:https://www.secpulse.com/archives/67080.html 商品购买流程: 选择商品和数量-选择支付及配送方式-生成订单编号-订单支付选择-完成支付 常见篡改参数: 商品编号ID,购买价格,购买数量,支付方式,订单号,支付状态等 常见修改方法: 替换支付,重复支付,最小额支付,负数支付,溢出支付,优惠券支付等 以下案例涉及资源: https://www.zblogcn.com/zblogphp/ 各个逻辑漏洞环境:https://pan.baidu.com/s/1fJaW23UdcXcSFigX0-Duwg 提取码:xiao 密码爆破字典:https://github.com/huyuanzhi2/password_brute_dictionary

本课重点:

- 案例1:HTTP/HTTPS 协议密文抓取

- 案例2:后台登录账号密码爆破测试

- 案例3:cookie脆弱点验证修改测试

- 案例4:某商城系统商品支付逻辑测试-数量,订单

- 案例5:某建站系统商品支付逻辑测试-价格,订单

案例1:HTTP/HTTPS 协议密文抓取

主要还是判断密码是否加密,用什么方式加密,能否构造后进行暴力破解等

案例2:后台登录账号密码爆破测试

Z-BlogPHP是一款强大的博客式建站系统和CMS程序

地址:https://www.zblogcn.com/zblogphp/

本案例是在本地搭建了一套博客系统。该博客系统登录密码使用MD5加密。

那么如果对登录密码进行暴力破解呢?

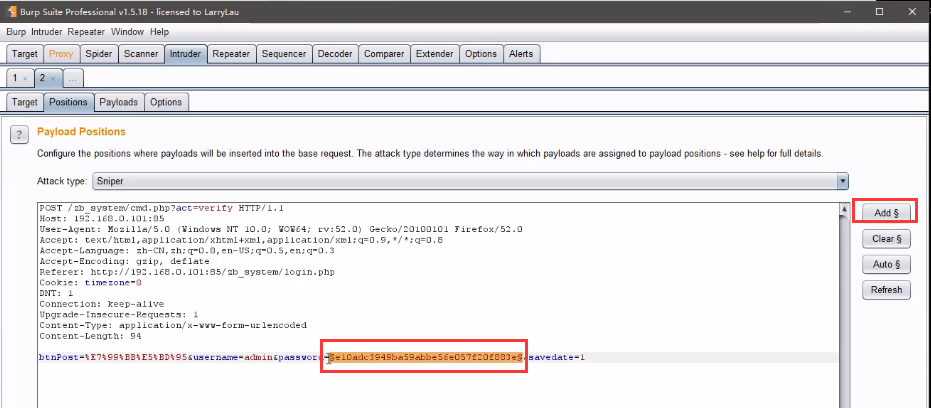

<1>将登录请求使用burp抓包,并发送到Intruder模块。

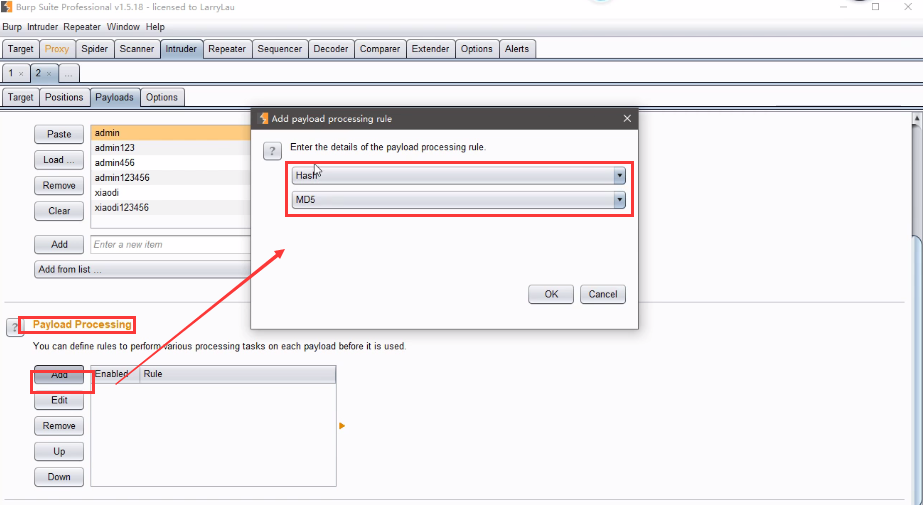

<2>payloads设置密码字典,然后Add payload processing rule,给密码进行md5加密。

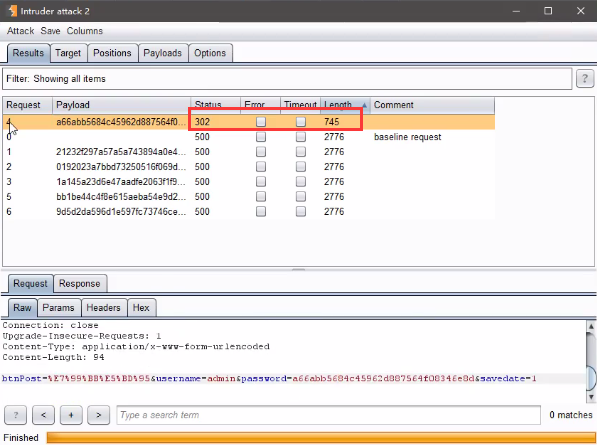

<3>运行暴力破解,通过length长度判断是否成功登录,继而找到密码。

案例3:cookie脆弱点验证修改测试

本案例在本地搭建了一个熊海网站内容系统。

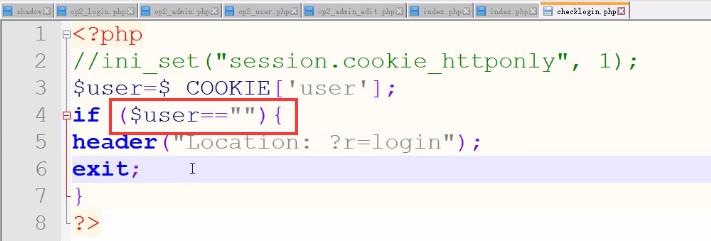

<1>审计网站源码,发现登录时存在逻辑漏洞,只要user值不为空,即判断登录成功。

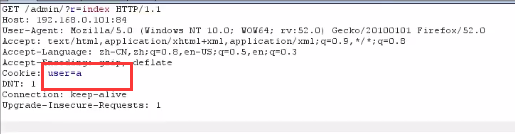

<2>尝试进入首页,删除原有cookie,在cookie中加入user=a字段,发现成功进入首页。

<3>这种情况一般发生在有源码的情况下,我们可以在cookie中加一个user=xx字段,绕过登录。但是黑盒测试时,我们很难发现这种漏洞。一般都是cookie中原先有一个字段user=test,我们将其修改为user=admin,测试是否能拿到admin的权限。

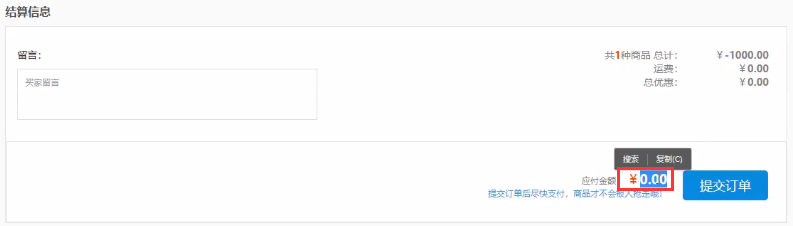

案例4:某商城系统商品支付逻辑测试-数量,订单

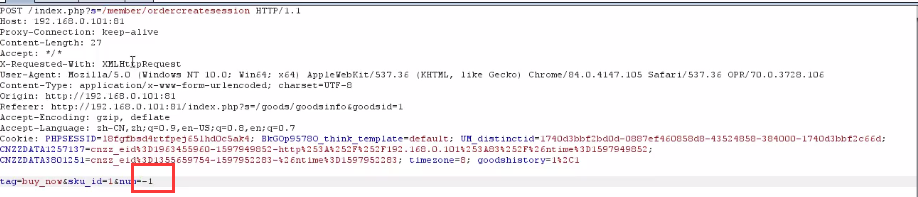

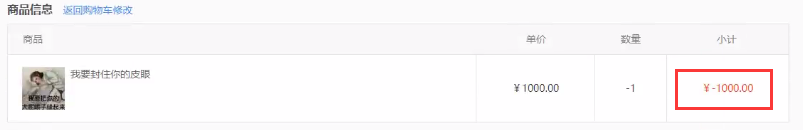

<1>数量修改造成金额偏差,修改商品数量为-1

<2>商品信息里,支付金额显示为-1000

<3>最终结算时,结算金额为0元。

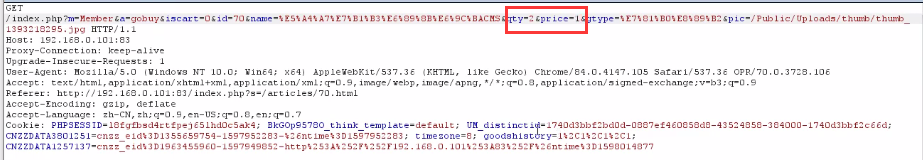

案例5:某建站系统商品支付逻辑测试-价格,订单

<1>商品单价原来是6000元,修改商品单价为1元

<2>最终结算时以单价1元购得了手机。

<3>这里的商品单价是存储在数据库里,安全的做法:以数据库的数据值为准。

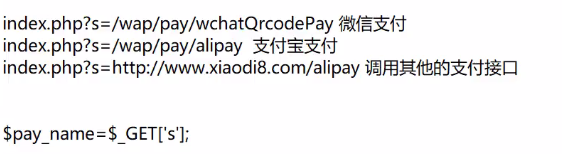

<4>还可以修改支付接口参数值,使用其他的支付方式支付。