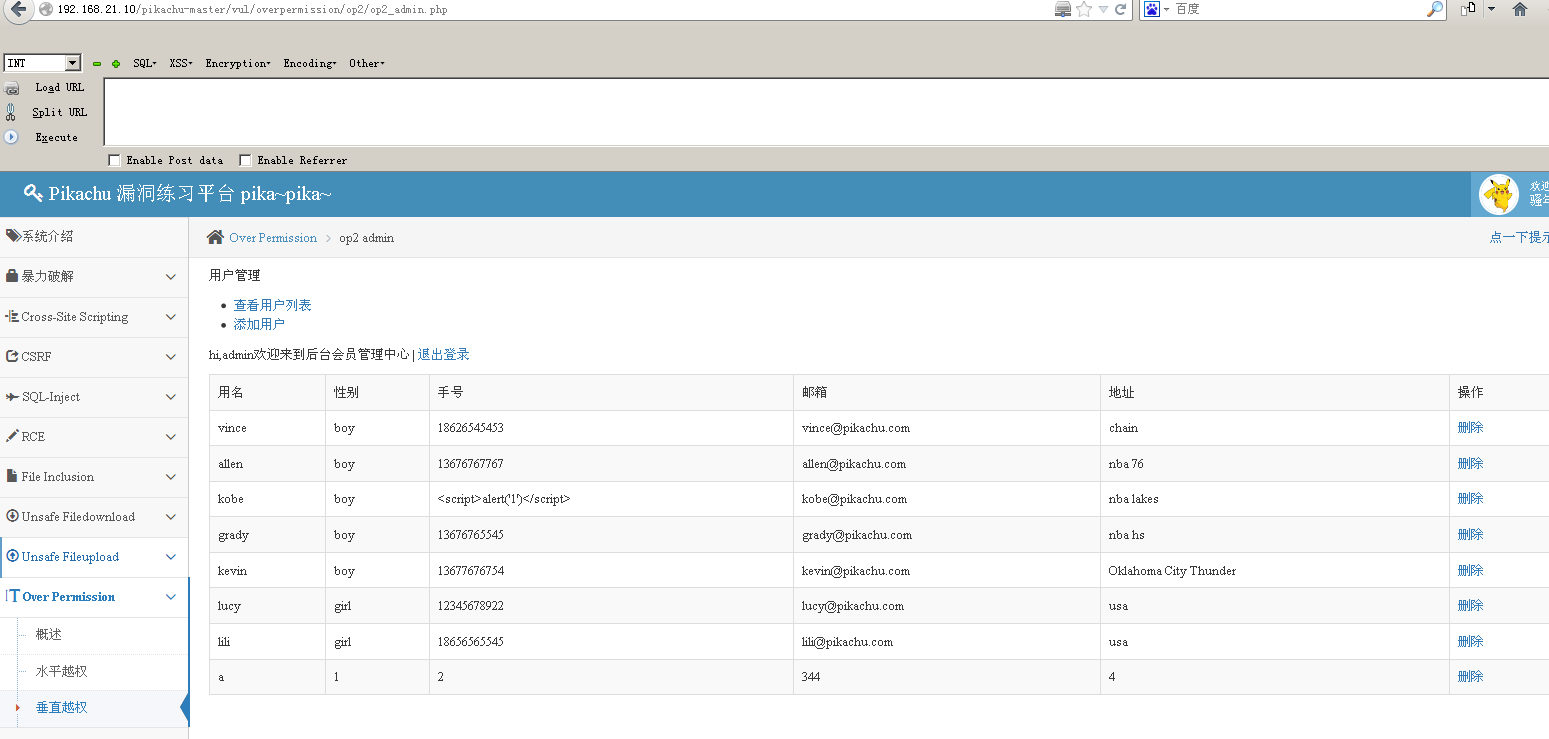

水平越权

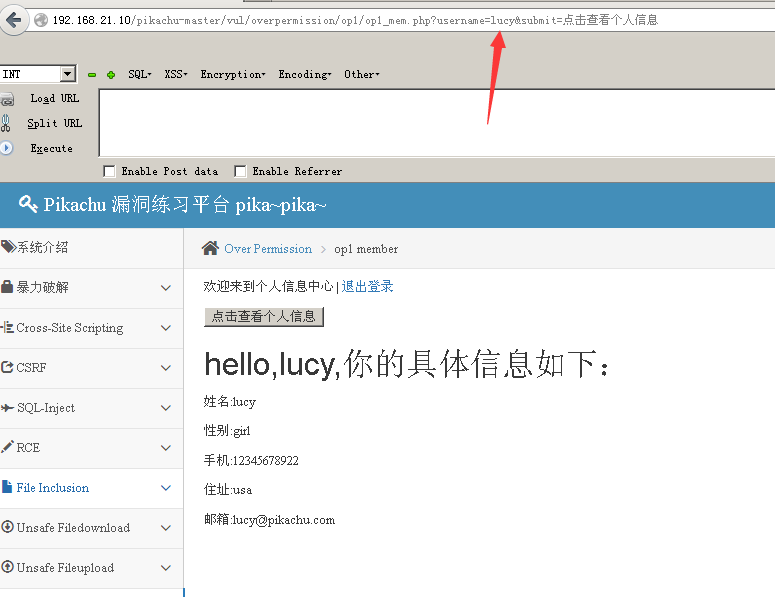

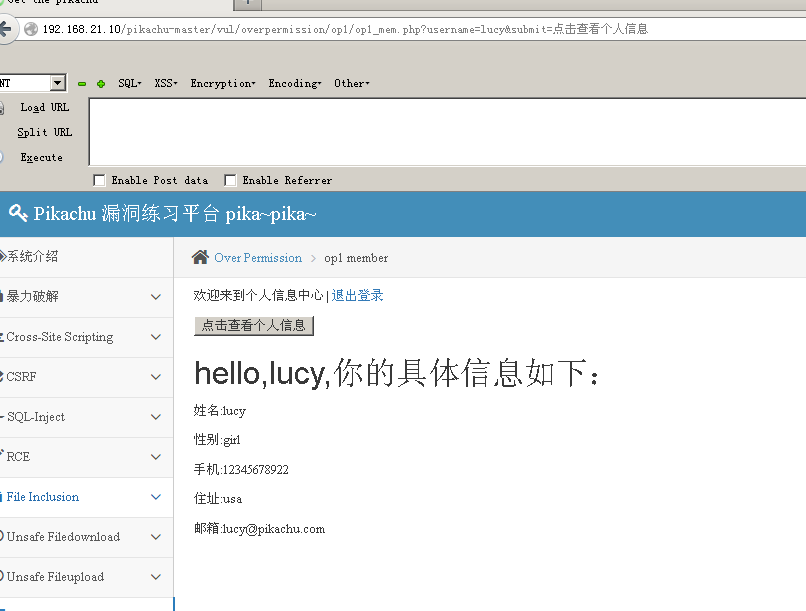

A用户和B用户属于同一级别用户,但各自不能操作对方个人信息。A用户如果越权操作B用户个人信息的情况称为水行越权操作

对比发现url只有username不同,所以我们不用退出账号直接访问lucy看看,发现水平越权

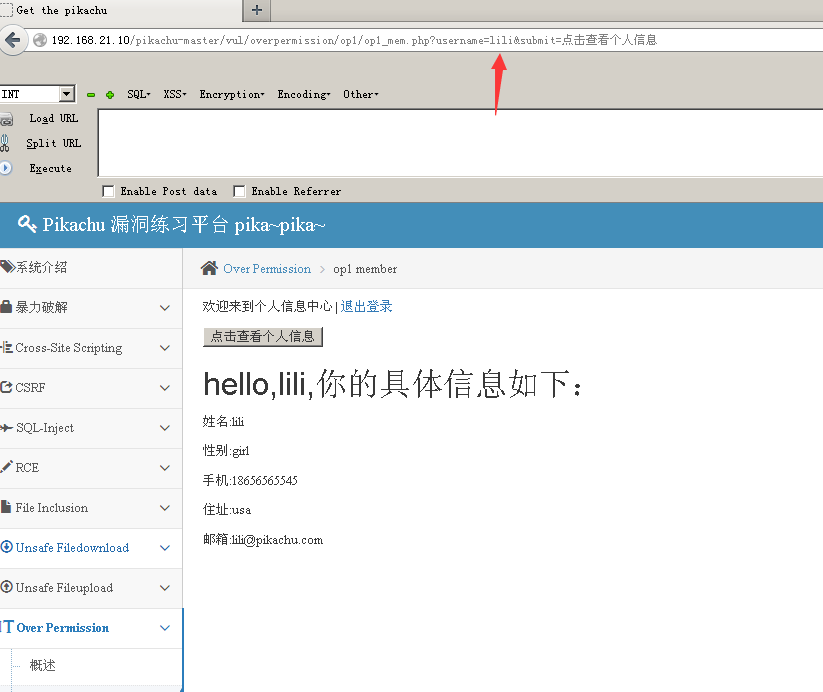

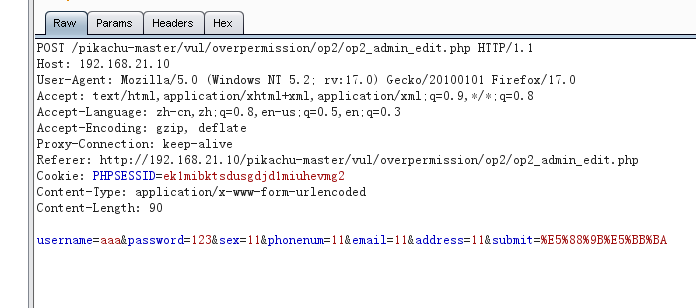

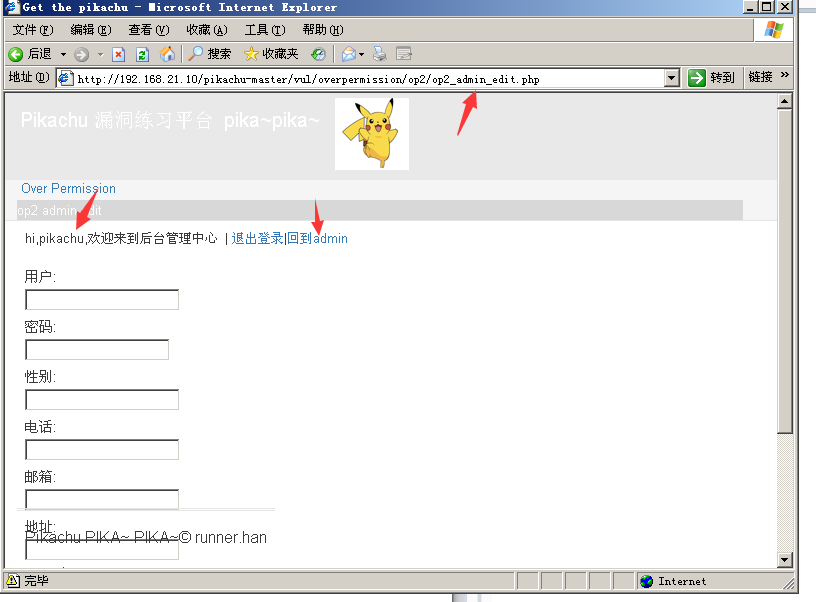

垂直越权

A用户权限高于B用户,B用户越权操作A用户的权限的情况称为垂直越权,同上面一样都登录一下看看

不难发现超级用户可以进行操作,而另一个只能观察,这时候用admin账号添加一个用户,并用bp抓包,

打开另一个浏览器,使用普通用户登录,并将超级用户的url写入普通用户的url里面

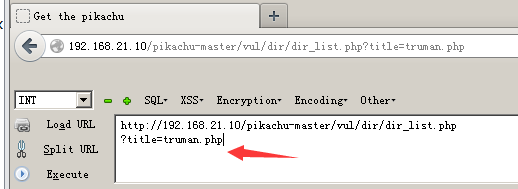

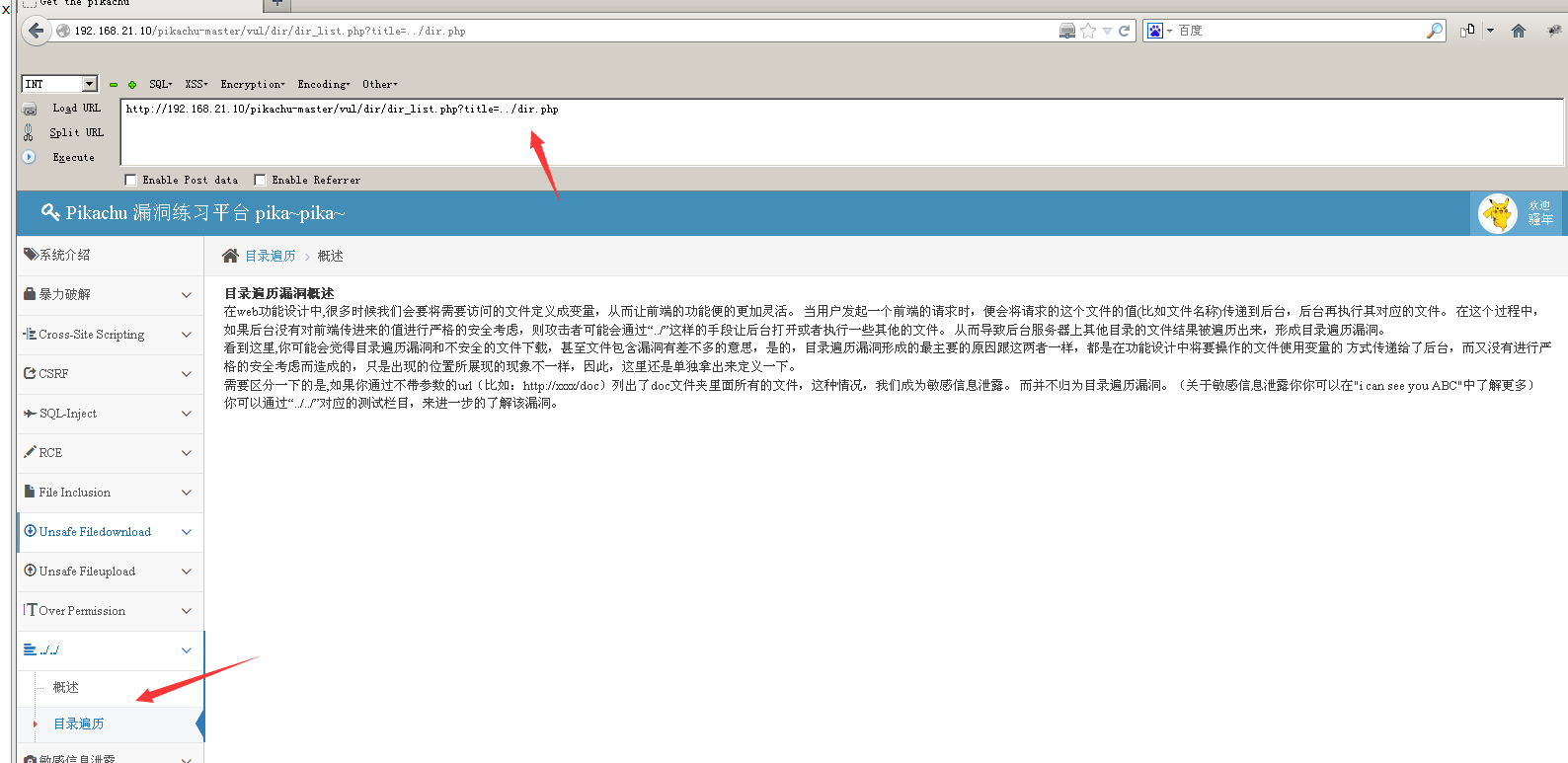

目录遍历

发现url出现了文件名,所以采用之前的方法

敏感信息泄露

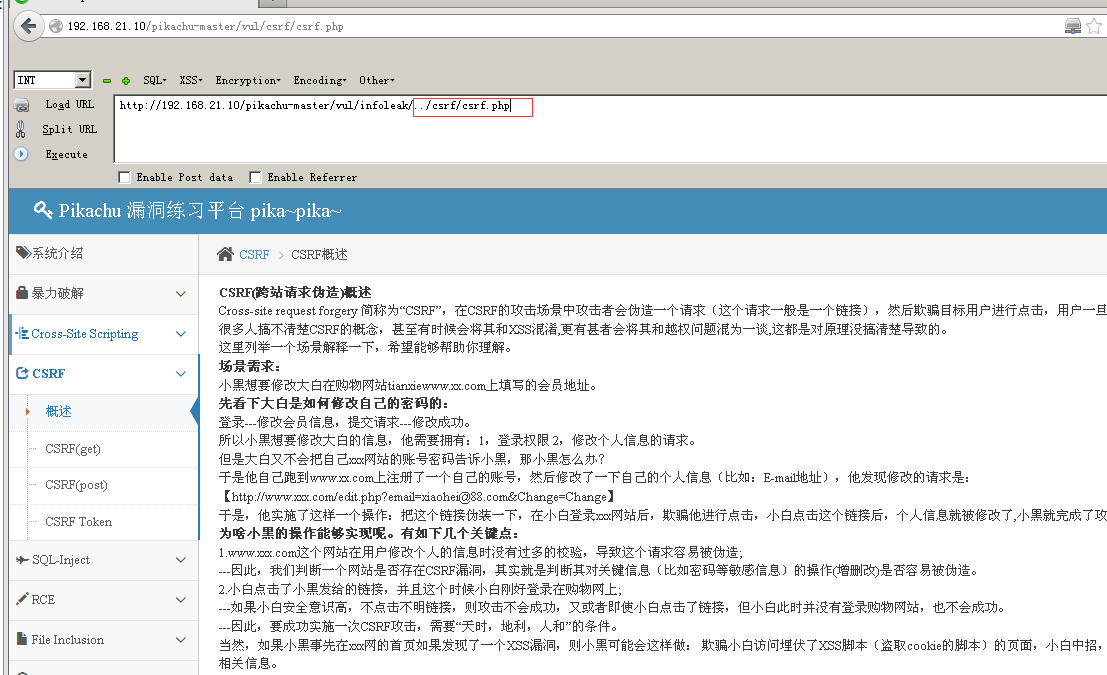

敏感信息泄露概述

由于后台人员的疏忽或者不当的设计,导致不应该被前端用户看到的数据被轻易的访问到。 比如:

---通过访问url下的目录,可以直接列出目录下的文件列表;

---输入错误的url参数后报错信息里面包含操作系统、中间件、开发语言的版本或其他信息;

---前端的源码(html,css,js)里面包含了敏感信息,比如后台登录地址、内网接口信息、甚至账号密码等;

类似以上这些情况,我们成为敏感信息泄露。敏感信息泄露虽然一直被评为危害比较低的漏洞,但这些敏感信息往往给攻击着实施进一步的攻击提供很大的帮助,甚至“离谱”的敏感信息泄露也会直接造成严重的损失。 因此,在web应用的开发上,除了要进行安全的代码编写,也需要注意对敏感信息的合理处理。

登录之后

发现又是上面的问题,方法同上面一样