kali视频学习总结(6——10)

一.几个常用的网络扫描工具

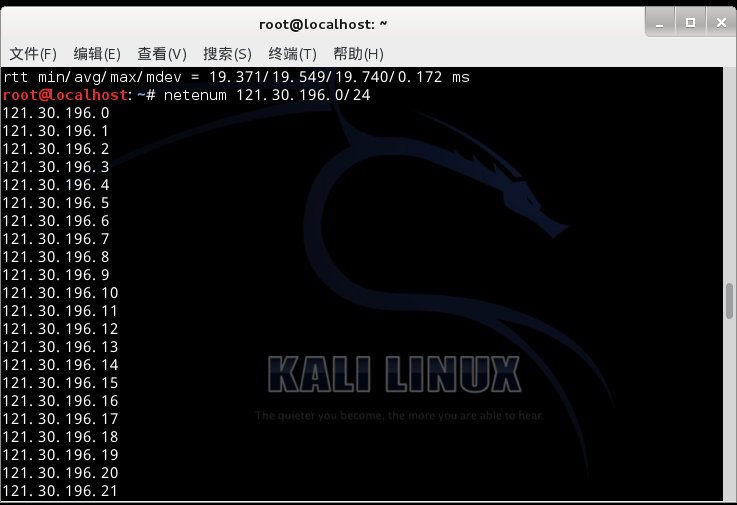

- netenum工具:一个很好用的IP段生成工具。可以用来查看有哪些主机在线(这个工具的第二个功能的查询结果不是特别准确,所以它的主要功能还是用来生成IP列表)。使用截图如下

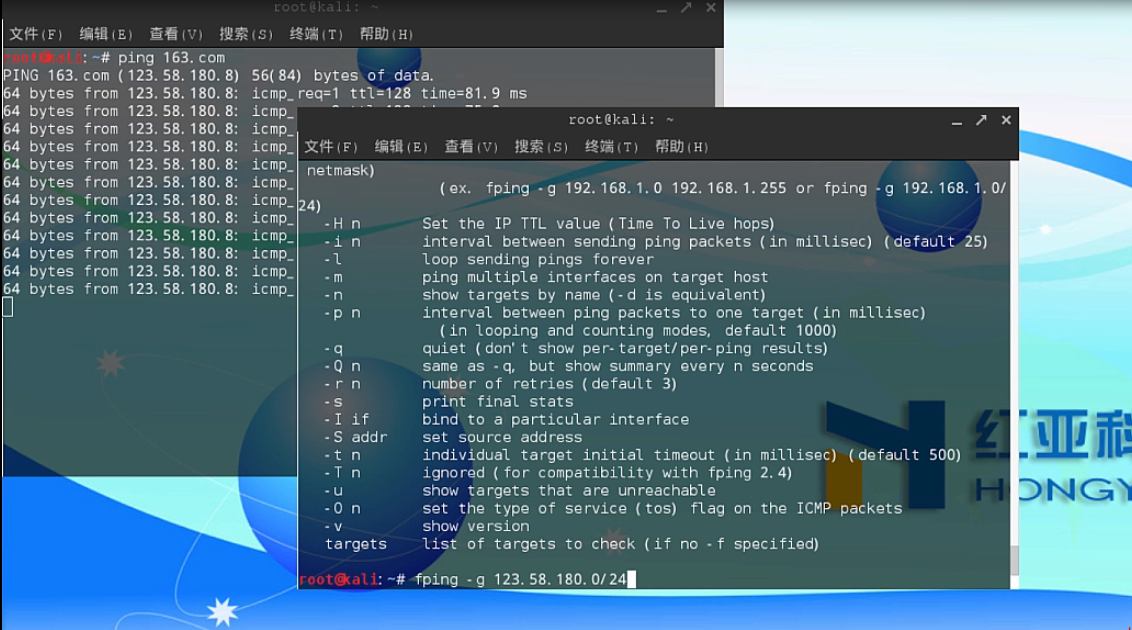

- fping工具:常用格式:fping -g 123.58.180.0/24,用来进行IP段扫描,使用示例如下图

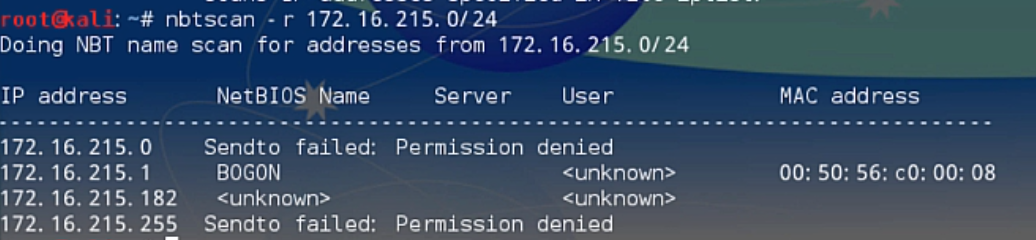

- nbtscan 工具:作用,扫描内网,使用示例如下图

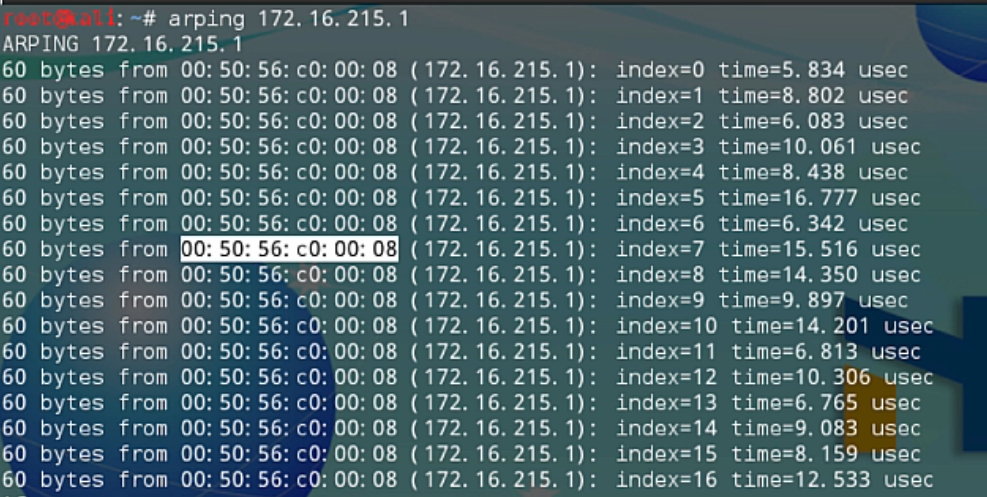

- ARPing工具:探测MAC地址(借助ARP协议)

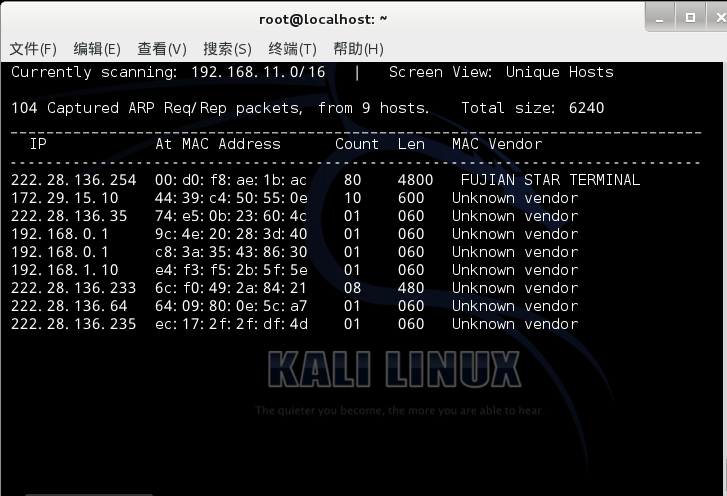

- Netdiscover工具:探测内网信息,是一个主动/被动的ARP侦查工具。执行命令netdiscover,显示如下

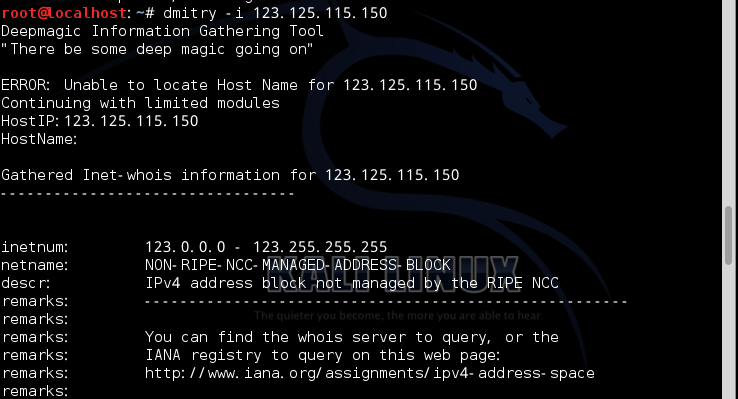

- dmitry工具:获取目标详细信息,可以收集关于主机的很多信息,包括whois,tcp port等(然而我在用这个工具的时候并不能查出whois信息,或许是版本不对?)如下图

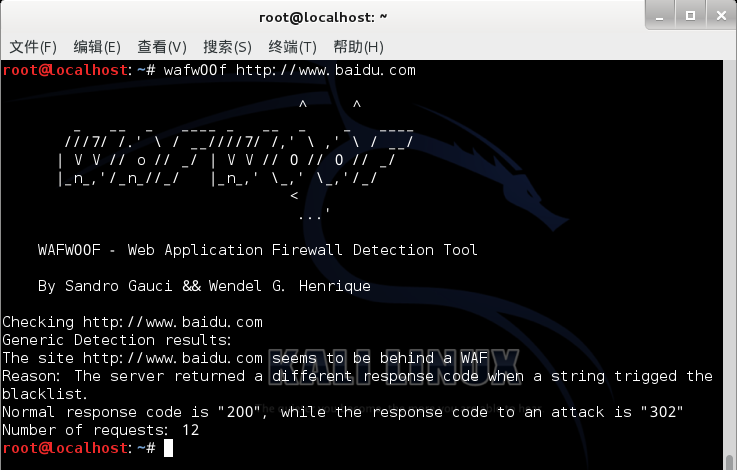

- WAF工具:对防护措施的探测,用于检测网络服务器是否处于网络应用的防火墙(WAF,web application firewall) 保护状态。不仅可以发展测试战略,而且能够开发绕过网络应用防火墙的高级技术。使用示例如下

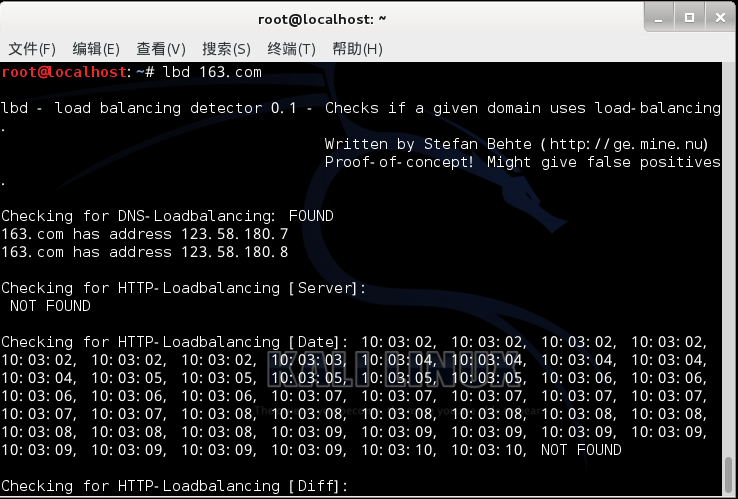

- lbd工具:对目标是否存在负载均衡检测,可以帮助发现多个IP地址映射到单个域名,使用示例如下

二.nmap工具的使用

nmap简介:nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统。它是网络管理员必用的软件之一,以及用以评估网络系统安全。

它的一些基本用法如下:

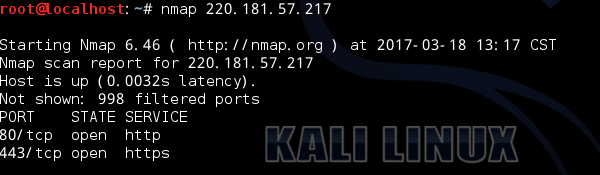

- nmap + IP地址

功能为探测目标主机在1—10000范围内所开放的端口,使用示例如下图:

- nmap -vv +IP地址

对扫描结果进行详细输出,如下图:

- nmap -p(端口号或范围)+IP

用参数-p来设置我们将要扫描的端口号,例如:

其作用为扫描第1到998号端口,效果如下

又例如:

其作用是扫描指定的80,443,22,21端口,效果如下:

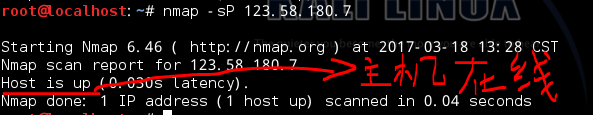

- nmap -sP +IP

对目标进行Ping扫描,示例如下

- nmap --traceroute + IP

使用nmap进行路由跟踪

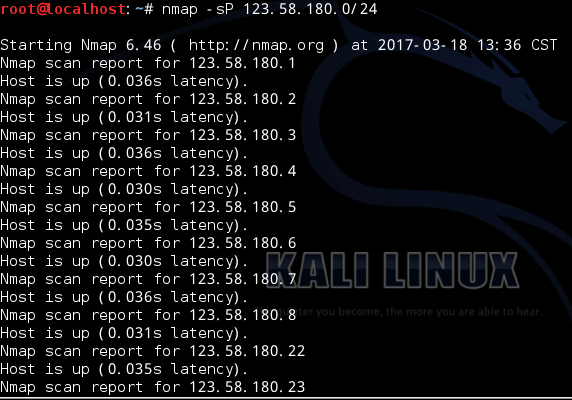

- nmap -sp<network address></CIDR>

这个命令可用来扫描一个C段的主机在线情况,/后面加掩码对应的1的个数,C段就是24个1,例如:

它可以让我们知道有哪些主机是在线的

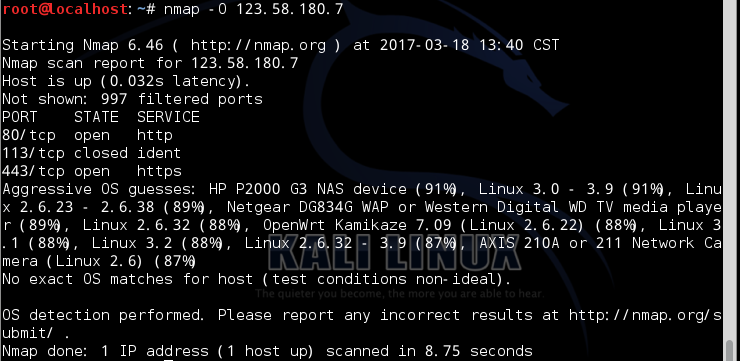

- nmap -O +IP

操作系统探测命令,检查对方的操作系统类型,使用如下

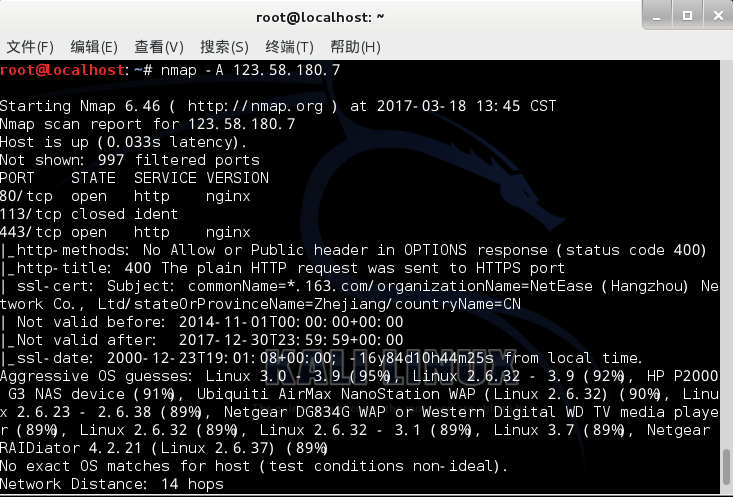

- nmap -A +IP

万能开关扫描,此选项包含了1-10000的端口扫描,操作系统扫描,脚本扫描,路由跟踪,服务探测。结果比较详细,需要的时间也相对较长

- nmap -sS +IP

SYN扫描

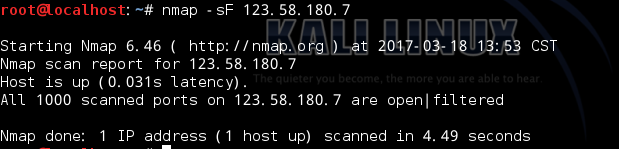

- nmap -sF +IP

可以利用FIN扫描方式探测防火墙状态。FIN扫描方式用于识别端口是否关闭。收到RST回复说明该端口关闭,否则说明是open或filtered状态

- nmap -sA +IP

ACK扫描,判断端口是否被过滤,未被过滤的端口(无论打开或关闭),会回复RST包

- nmap -Pn +IP

扫描前不进行ping扫描测试,因为一些主机禁止了ICMP数据包通过,也就是说ping不通。这时就可使用这个命令

- nmap -iL test.txt

如果你有一个IP地址列表,将这个保存为一个txt文件,和nmap在同一个目录下,就可以扫描这个txt内的所有主机了

- nmap -sV +IP

版本检测扫描,是用来扫描主机和端口上运行的软件的版本,它不同于其他的扫描技术,不是用来扫描目标主机上开放的端口,但它需要从开放的端口获取信息来判断软件的版本,使用版本检测扫描之前需要先用TCP SYN扫描开放了哪些端口

三.kali信息搜集之指纹识别工具

- banner抓取:

最基础,最简单的指纹识别。例如一个网站,下面写着powered by discuzl,说明这个网站使用discuzl制作的。如果一个网站使用的是php,则它通常会在banner上加上php和一个版本号。命令使用如下

curl用来爬取网站,-I是指只抓取返回的http协议的header头

- 常规主动指纹识别的工具

Nmap,相关操作之前有介绍了,这里有一个使用范例

- 被动指纹识别工具

p0f,它不会向目标发送具体探测数据,只是被动的接收数据分析,一般无法被探查发现。p0f在网络分析方面功能强大。可用来分析NAT,负载均衡,应用代理等。

它的使用方法就是在终端中输入p0f,然后打开浏览器输入网页,即可抓包,如下图

这时我打开百度

- WEB指纹识别工具

whatweb工具

而针对具体的WEB CMS如wordpress,则可使用WPScan等工具进行CMS的指纹枚举。探知可能存在的插件,主题模板等信息,使用例子如下

探测到了一些robot信息,判断readme文件是否存在,扫描一些常见的插件以及模板的目录是否存在。

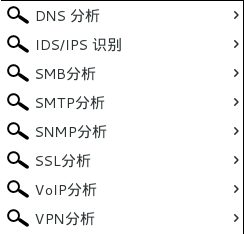

四.kali信息搜集之协议分析

在完成主机探测与扫描,并对主机指纹进行探测分析后,可能还要涉及到对具体服务的具体分析,下面就是kali当中整合的协议分析工具

现就其中的几个典型工具做介绍。

- SMB工具的acccheck

尝试创建IPC链接和admin链接,如果能成功的创立链接,就代表猜到了用户名和密码。它还可使用用户名密码字典枚举尝试与目标IP/IP列表进行IPC与admin链接

- SMTP分析工具

smtp-user-enum可以枚举一些用户名密码,通过请求目标主机。

swaks(看文档即可)

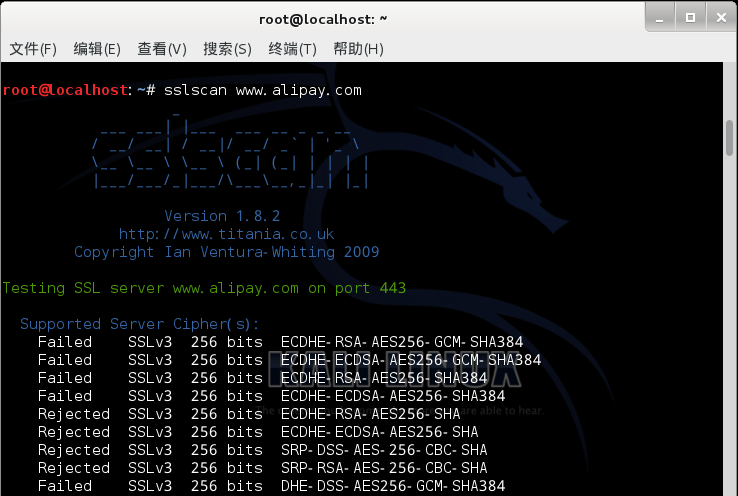

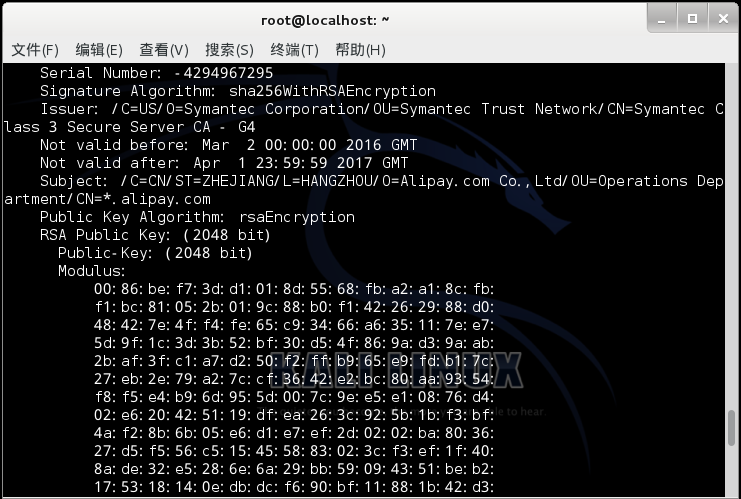

- SSL分析工具

sslscan,其可扫描服务器SSL接受的加密方式,公钥等其他信息

sslstrip工具,它可以结合内网的一个ARP嗅探,进行ARP欺骗。比如访问gmail邮箱,默认使用HTTPS加密。而使用sslstrip,可以把ssl加密欺骗成默认的http通信,当流量经过sslstrip之后,再转成ssl通信。但因为流量经过sslstrip之后变成了http协议,就容易被其他的一些嗅探器抓取,从而被密码截获。

其他工具就不一一介绍,使用时结合帮助使用即可。

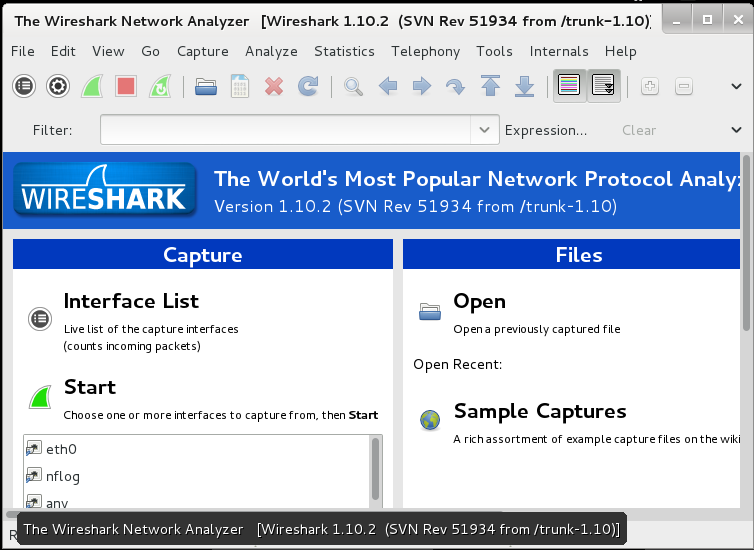

- wireshark,数据包分析必备工具

wireshark是一个网络封包分析软件,它的功能可想象成,电工技师使用电表来测量电流电压电阻。分析wireshark的封包,能帮助使用者对网络行为有更清楚的了解。

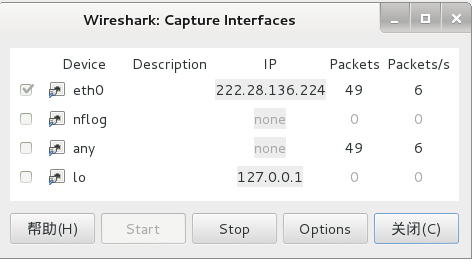

想要开始抓包,只需点击capture中的interfaces,然后选择一个网口,如下

抓取到的包就如下所示

- openvas简介

什么是openvas?在完成前期的信息搜集之后,需要针对性的实施漏洞分析与扫描的过程。openvas就是一款综合漏洞扫描器,是一款免费的开放式风险评估工具。

尽管kali下已经自带了openvas,但并没有进行一些细节上的配置,所以还需要对其进行完整的配置,让其能够正常使用。

《网络攻防技术与实践》第三章学习总结

第三章讲述了网络信息收集技术,主要包括网络踩点,网络扫描和网络查点。

网络踩点

网络踩点主要包括:Web信息搜索与挖掘、DNS与IP查询、网络拓扑侦查。web信息搜索需要借助google搜索引擎的使用,DNS与IP查询的重点主要在于寻找whois信息,以及dns到ip地址的映射。

网络扫描

网络扫描包括主机扫描,端口扫描,系统类型及网络服务类型探查,漏洞扫描

网络查点

攻击者利用网络踩点和扫描技术后,成功发现活跃主机目标、运行服务即已知安全漏洞,针对已知的弱点,寻找真正可以攻击的入口,这个攻击过程就是网络查点。

第三周实践作业

nmap使用实践

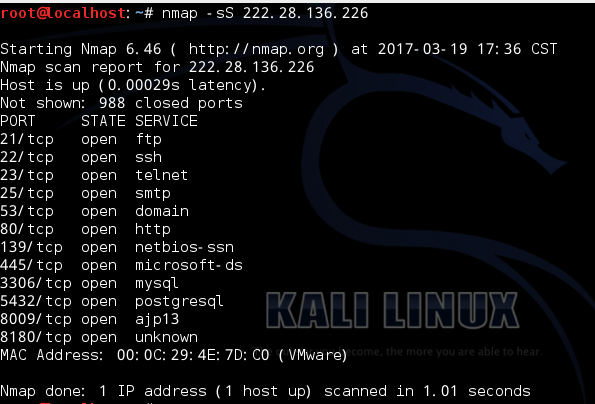

首先在虚拟机中打开linux靶机,通过ifconfig命令查看靶机的ip地址,然后通过kali虚拟机中的nmap工具对靶机进行信息收集,如下图

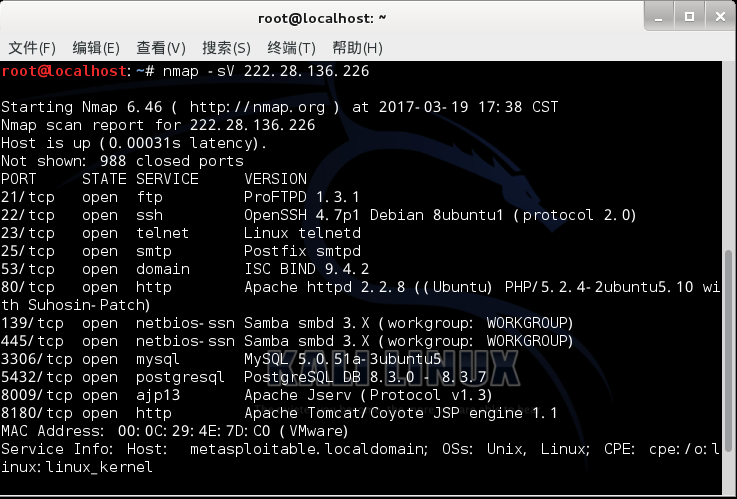

先用TCP SYN扫描,查看开放了哪些端口,然后再进行版本检测扫描,如下图

我们就可以看到靶机上所开放的端口的网络服务类型和版本。

接下来,我们使用nmap的操作类型探测功能,来查看靶机的操作系统类型,如下图:

我们可以看到靶机运行的是Linux2.6的内核